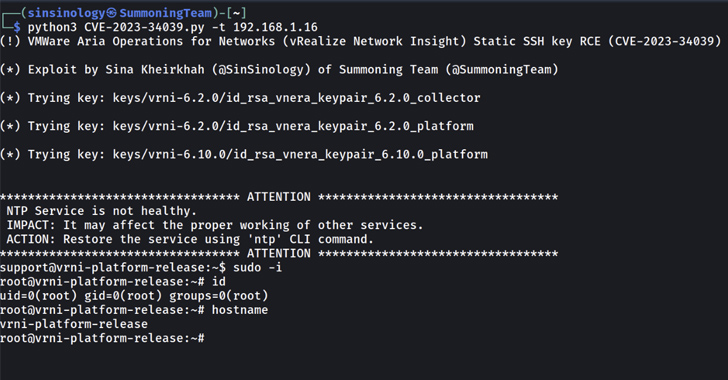

کد بهرهبردار اثبات ادعا (PoC) برای یک نقص حیاتی که اخیراً فاش شده و وصله شده است که بر عملیات VMware Aria برای شبکهها (قبلاً vRealize Network Insight) تأثیر میگذارد، در دسترس قرار گرفته است.

کد بهرهبردار اثبات ادعا (PoC) برای یک نقص حیاتی که اخیراً فاش شده و وصله شده است که بر عملیات VMware Aria برای شبکهها (قبلاً vRealize Network Insight) تأثیر میگذارد، در دسترس قرار گرفته است.

این نقص که با نام CVE-2023-34039 ردیابی میشود[۱]، از نظر شدت دارای امتیاز ۸/۹ از حداکثر ۱۰ است و به دلیل عدم تولید کلید رمزنگاری منحصربهفرد، بهعنوان یک مورد دورزدن احراز هویت توصیف شده است.

VMware در اوایل این هفته گفت: “یک عامل مخرب با دسترسی شبکه به Aria Operations for Networks میتواند احراز هویت SSH را دور بزند تا به Aria Operations for Networks CLI دسترسی پیدا کند.”

سینا خیرخواه که به دنبال تجزیهوتحلیل وصله توسط VMware، PoC را منتشر کرد، گفت که علت اصلی را میتوان در یک اسکریپت bash حاوی روشی به نام refresh_ssh_keys()، که مسئول بازنویسی کلیدهای SSH فعلی برای پشتیبانی و بازنویسی کاربران اوبونتو در فایل authorized_keys است، ردیابی کرد.

خیرخواه گفت[۲]: «احراز هویت SSH وجود دارد؛ بااینحال، VMware فراموش کرده است که کلیدها را بازسازی کند. VMware’s Aria Operations for Networks کلیدهای خود را از نسخه ۶٫۰ تا ۶٫۱۰ کدگذاری کرده بود.»

آخرین اصلاحات VMware همچنین به CVE-2023-20890 میپردازد، یک آسیبپذیری در نوشتن فایل دلخواه که بر عملیات Aria برای شبکهها تأثیر میگذارد که میتواند توسط یک دشمن با دسترسی اداری برای نوشتن فایلها در مکانهای دلخواه و اجرای کد از راه دور مورد سوءاستفاده قرار گیرد.

بهعبارتدیگر، یک عامل تهدید میتواند از PoC برای دسترسی سرپرست به دستگاه و از CVE-2023-20890 برای اجرای بارهای دلخواه استفاده کند، و این امر ضروری است که کاربران بهروزرسانیها را برای ایمن کردن در برابر تهدیدات احتمالی اعمال کنند.

انتشار PoC مصادف است با اینکه این غول فناوری مجازیسازی برای نقص دورزدن امضای توکن SAML با شدت بالا (CVE-2023-20900، امتیاز ۵/۷ در مقیاس CVSS) در چندین نسخه ویندوز و لینوکس برای ابزارهای VMware وصلهها را منتشر کرده است.

این شرکت در گزارشی که روز پنجشنبه ۳۱ آگوست منتشر شد، گفت[۳]: «یک عامل مخرب با موقعیتیابی شبکه MITM در شبکه ماشین مجازی ممکن است بتواند تأیید امضای توکن SAML را برای انجام عملیات VMware Tools Guest دور بزند.»

Peter Stöckli از GitHub Security Lab مسئول گزارش این نقص است که بر نسخههای زیر تأثیر میگذارد:

- ابزارهای VMware برای ویندوز (۱۲٫x، ۱۱٫x.x، ۱۰٫۳٫x) – در نسخه ۱۲٫۳٫۰ برطرف شد.

- ابزارهای VMware برای لینوکس (۱۰٫۳٫x) – رفع شده در نسخه ۱۰٫۳٫۲۶

- اجرای منبعباز VMware Tools برای لینوکس در نسخه ۱۲٫۳٫۰ برطرف شده است (توسط فروشندگان لینوکس توزیع میشود).

این توسعه همچنین در حالی صورت میگیرد که آزمایشگاههای Fortinet FortiGuard نسبت به بهرهبرداری مداوم از آسیبپذیریهای Adobe ColdFusion توسط بازیگران تهدید[۴] برای استقرار استخراجکنندههای ارزهای دیجیتال و باتهای hybrid[5] مانند Satan DDoS (معروف به Lucifer) و RudeMiner (معروف به SpreadMiner) که قادر به انجام cryptojacking و توزیع حملات سرویس (DDoS) هستند، هشدار داده است.

همچنین یک درب پشتی به نام [۶]BillGates (معروف به [۷]Setag) مستقر شده است که به دلیل ربودن سیستمها، سرقت اطلاعات حساس و شروع حملات DDoS شناخته شده است.

منابع

[۱] https://thehackernews.com/2023/08/critical-vulnerability-alert-vmware.html

[۲] https://summoning.team/blog/vmware-vrealize-network-insight-rce-cve-2023-34039

[۳] https://www.vmware.com/security/advisories/VMSA-2023-0019.html

[۴] https://thehackernews.com/2023/07/adobe-rolls-out-new-patches-for.html

[۵] https://research.checkpoint.com/2020/rudeminer-blacksquid-and-lucifer-walk-into-a-bar

[۶] https://www.trendmicro.com/en_us/research/19/g/multistage-attack-delivers-billgates-setag-backdoor-can-turn-elasticsearch-databases-into-ddos-botnet-zombies.html

[۷] https://www.fortinet.com/blog/threat-research/recent-attack-uses-vulnerability-on-confluence-server

[۸] https://thehackernews.com/2023/09/poc-exploit-released-for-critical.html

ثبت ديدگاه