عوامل تهدید از تکنیکی به نام نسخهسازی برای فرار از شناسایی بدافزارهای فروشگاه Google Play و هدف قراردادن کاربران اندروید استفاده میکنند.

تیم اقدام امنیت سایبری گوگل یا GCAT در گزارش آگوست ۲۰۲۳ (Threat Horizons) خود که با The Hacker News به اشتراک گذاشته شده است، گفت[۱]: “کمپینهایی که از نسخهسازی استفاده میکنند معمولاً اعتبار، دادهها و امور مالی کاربران را هدف قرار میدهند.”

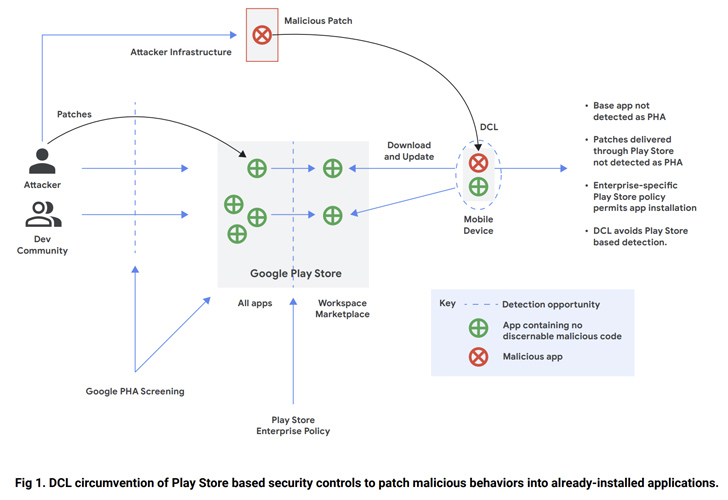

درحالیکه نسخهسازی پدیده جدیدی نیست، اما تشخیص آن سخت است. در این روش، یک توسعهدهنده نسخه اولیه یک برنامه را در فروشگاه Play منتشر میکند که بررسیهای پیش از انتشار گوگل را رد میکند، اما بعداً با یک مؤلفه بدافزار بهروزرسانی میشود.

این امر با فشاردادن بهروزرسانی از یک سرور کنترلشده توسط مهاجم برای ارائه کدهای مخرب روی دستگاه کاربر نهایی با استفاده از روشی به نام بارگیری کد پویا (DCL) به دست میآید و به طور مؤثر برنامه را به یک درب پشتی تبدیل میکند.

در اوایل ماه مه، ESET یک برنامه ضبط صفحهنمایش به نام “iRecorder – Screen Recorder” را کشف کرد[۲] که تقریباً یک سال پس از بارگذاری آن در Play Store قبل از اینکه تغییرات مخرب برای جاسوسی پنهانی از کاربرانش معرفی شود، بیضرر باقی ماند.

نمونه دیگری از بدافزارهایی که از روش DCL استفاده میکنند، SharkBot است که بارهاوبارها[۳] با مخفیکردن بهعنوان برنامههای امنیتی و کاربردی در فروشگاه Play ظاهر شده است[۴].

SharkBot یک تروجان مالی است که با استفاده از پروتکل Automated Transfer Service (ATS) انتقال پول غیرمجاز از دستگاههای در معرض خطر را آغاز میکند.

برنامههای Dropper که در ویترین فروشگاه ظاهر میشوند با عملکردی کاهشیافته عرضه میشوند که پس از نصب توسط قربانیان، نسخه کامل بدافزار را دانلود میکنند تا توجه کمتری را به خود جلب کنند.

این شرکت در این باره گفت: “در یک محیط سازمانی، نسخهسازی نیاز به اصول دفاعی عمیق را نشان میدهد، از جمله محدودکردن منابع نصب برنامهها به منابع قابلاعتماد مانند Google Play یا مدیریت دستگاههای شرکتی از طریق پلتفرم مدیریت دستگاه تلفن همراه (MDM)، اما نه محدود به آن.”

طبق گفته [۵]KrebsOnSecurity، ThreatFabric نشان داد که تأمینکنندگان بدافزار از یک باگ در اندروید برای حذف برنامههای مخرب بهعنوان بیخطر با «تخریب مؤلفههای یک برنامه» استفاده میکنند، بهطوریکه برنامه بهطورکلی معتبر باقی میماند.

این شرکت امنیت سایبری هلندی در ماه ژوئن خاطرنشان کرد[۶]: «بازیگران میتوانند همزمان چندین برنامه را در فروشگاه تحت حسابهای توسعهدهنده مختلف منتشر کنند، بااینحال، تنها یکی بهعنوان مخرب عمل میکند، درحالیکه دیگری یک نسخه پشتیبان برای استفاده پس از حذف است».

چنین تاکتیکی به بازیگران کمک میکند تا کمپینهای بسیار طولانی را حفظ کنند و زمان لازم برای انتشار یک dropper و ادامه کمپین توزیع را به حداقل برسانند.

برای کاهش خطرات احتمالی، توصیه میشود که کاربران اندروید برای دانلود برنامهها از منابع قابلاعتماد استفاده کنند و [۷]Google Play Protect را فعال کنند تا در صورتِ یافتن یک برنامه بالقوه مضر (PHA) در دستگاه، اعلانها را دریافت کند.

منابع

[۱] https://cloud.google.com/security/gcat

[۲] https://thehackernews.com/2023/05/data-stealing-malware-discovered-in.html

[۳] https://thehackernews.com/2022/09/fake-antivirus-and-cleaner-apps-caught.html

[۴] https://thehackernews.com/2022/11/this-android-file-manager-app-infected.html

[۵] https://krebsonsecurity.com/2023/08/how-malicious-android-apps-slip-into-disguise/

[۶] https://thehackernews.com/2023/06/anatsa-banking-trojan-targeting-users.html

[۷] https://support.google.com/googleplay/answer/2812853

[۸] https://thehackernews.com/2023/08/malicious-apps-use-sneaky-versioning.html

ثبت ديدگاه