محققان هشداری درباره شکل نوظهور و پیشرفته فیشینگ صوتی[۱] (Vishing) معروف به “Letscall” صادر کردهاند[۲]. این تکنیک در حال حاضر افراد را در کره جنوبی هدف قرار میدهد.

محققان هشداری درباره شکل نوظهور و پیشرفته فیشینگ صوتی[۱] (Vishing) معروف به “Letscall” صادر کردهاند[۲]. این تکنیک در حال حاضر افراد را در کره جنوبی هدف قرار میدهد.

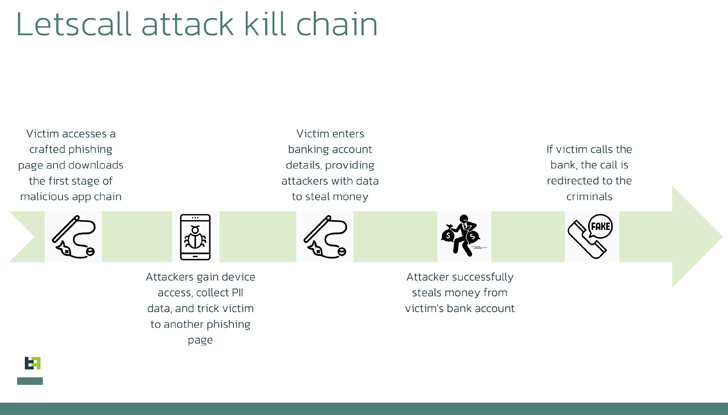

مجرمان پشت “Letscall” از یک حمله چندمرحلهای برای فریب قربانیان برای دانلود برنامههای مخرب از یک وبسایت تقلبی فروشگاه Google Play استفاده میکنند.

پس از نصب نرمافزار مخرب، این نرمافزار تماسهای دریافتی را به مرکز تماس تحت کنترل مجرمان هدایت میکند. اپراتورهای آموزشدیده که خود را بهعنوان کارمندان بانک نشان میدهند سپس اطلاعات حساس را از قربانیان بیخبر استخراج میکنند.

برای تسهیل مسیریابی ترافیک صوتی، “Letscall” از فناوریهای پیشرفته مانند صدا از طریق IP یا VOIP و WebRTC استفاده میکند. همچنین از Session Traversal Utilities برای NAT (STUN) وTraversal Using Relays در اطراف پروتکلهای NAT (TURN)، از جمله سرورهای Google STUN، برای اطمینان از تماسهای تلفنی یا ویدئویی با کیفیت بالا و دورزدن محدودیتهای NAT و فایروال استفاده میکند.

گروه “Letscall” متشکل از توسعهدهندگان اندروید، طراحان، توسعهدهندگان frontend و backend و همچنین اپراتورهای تماس متخصص در حملات مهندسی اجتماعی صوتی است.

این بدافزار در سه مرحله عمل میکند: اول، یک برنامه دانلود کننده دستگاه قربانی را آماده میکند و راه را برای نصب نرمافزارهای جاسوسی قدرتمند هموار میکند. سپس این جاسوسافزار مرحله آخر را راهاندازی میکند که امکان تغییر مسیر تماسهای دریافتی به مرکز تماس مهاجمان را فراهم میکند.

مرحله سوم مجموعهای از دستورات خاص خود را دارد که شامل دستورات سوکت وب نیز میشود. برخی از این دستورات مربوط به دستکاری دفترچه آدرس مانند ایجاد و حذف مخاطبین است. سایر دستورات مربوط به ایجاد، اصلاح و حذف فیلترها هستند. شرکت امنیتی هلندی ThreatFabric در گزارش[۳] خود گفت که این نرمافزار تعیین میکند کدام تماسها باید رهگیری شوند و کدام تماسها نادیده گرفته شوند.

آنچه “Letscall” را متمایز میکند، استفاده از تکنیکهای پیشرفته فرار است. این بدافزار در طول بارگیری اولیه، از ابهامات Tencent Legu و Bangcle (SecShell) استفاده میکند. در مراحل بعدی، از ساختارهای نامگذاری پیچیده در فهرستهای فایل ZIP استفاده میکند و عمداً مانیفست را خراب میکند تا سیستمهای امنیتی را گیج کند و دور بزند.

مجرمان سیستمهایی را توسعه دادهاند که به طور خودکار با قربانیان تماس میگیرند و پیامهای از پیش ضبط شده را برای فریب بیشتر آنها پخش میکنند. این کلاهبرداران با ترکیب آلودگی تلفن همراه با تکنیکهای Vishing، میتوانند وامهای خرد را به نام قربانیان درخواست کنند و درعینحال از فعالیتهای مشکوک به آنها اطمینان داده و تماسها را به مراکز خود هدایت کنند.

عواقب چنین حملاتی میتواند قابلتوجه باشد و قربانیان را با وامهای قابلتوجهی برای بازپرداخت بر دوش بگذارد. مؤسسات مالی اغلب شدت این تهاجمات را دستکم میگیرند و در بررسی تقلب احتمالی شکست میخورند.

اگرچه این تهدید در حال حاضر محدود به کره جنوبی است، اما محققان هشدار میدهند که هیچ مانع فنی وجود ندارد که مانع از گسترش این مهاجمان به مناطق دیگر از جمله اتحادیه اروپا شود.

این شکل جدید از حمله vishing بر تکامل مداوم تاکتیکهای جنایی و توانایی آنها در بهرهبرداری از فناوری برای اهداف مخرب تأکید میکند. گروهی که مسئول بدافزار “Letscall” است دانش پیچیدهای از امنیت اندروید و فناوریهای مسیریابی صدا را نشان میدهند.

منابع[۱] https://thehackernews.com/2022/10/hackers-using-vishing-tactics-to-trick.html

[۲] https://thehackernews.com/2023/03/fakecalls-vishing-malware-targets-south.html

[۳] https://www.threatfabric.com/blogs/letscall-new-sophisticated-vishing-toolset

[۴] https://thehackernews.com/2023/07/vishing-goes-high-tech-new-letscall.html

ثبت ديدگاه