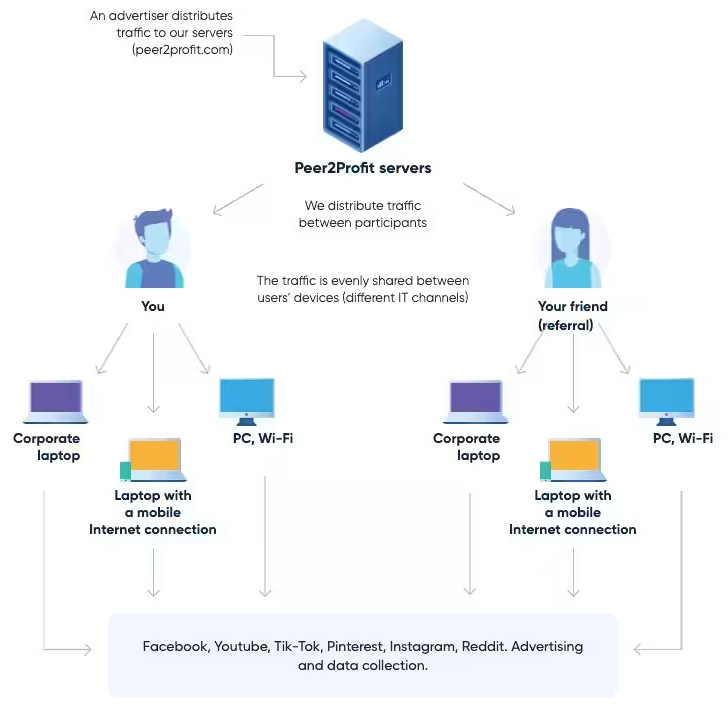

آلن وست محقق Akamai در گزارش پنجشنبه ۲۹ ژوئن ۲۰۲۳ در این باره گفت[۱]: “این یک کمپین فعال است که در آن مهاجم از SSH برای دسترسی از راه دور استفاده میکند، و اسکریپتهای مخربی را اجرا میکند که سرورهای قربانی را مخفیانه در یک شبکه پراکسی P2P مانند Peer2Profit یا Honeygain قرار میدهد.” برخلاف cryptojacking که در آن از منابع سیستم به خطر افتاده برای استخراج غیرقانونی ارز دیجیتال استفاده میشود، Proxyjacking این امکان را برای عوامل تهدید فراهم میکند تا از پهنای باند استفادهنشده قربانی برای اجرای مخفیانه سرویسهای مختلف بهعنوان یک گره P2P استفاده کنند. این کار مزایای دوگانهای را ارائه میدهد: نهتنها مهاجم را قادر میسازد تا از پهنای باند اضافی با کاهش قابلتوجه بار منبعی که برای انجام رمزنگاری لازم است درآمد کسب کند، بلکه شانس کشف را نیز کاهش میدهد. وست گفت: «این یک جایگزین مخفیتر برای cryptojacking است و پیامدهای جدیتری دارد که میتواند سردردهایی را که حملات لایه ۷ پروکسی[۲] قبلاً ایجاد میکنند، افزایش دهد.» بدتر از همه، ناشناس بودن ارائه شده توسط سرویسهای پروکسی افزار[۳] میتواند یک شمشیر دو لبه باشد، زیرا میتواند توسط عوامل مخرب برای مخفیکردن منبع حملات خود با مسیریابی ترافیک از طریق گرههای واسطه مورد سوءاستفاده قرار گیرد. Akamai که آخرین کمپین را در ۸ ژوئن ۲۰۲۳ کشف کرد، گفت که این فعالیت برای نفوذ به سرورهای SSH حساس[۴] و استقرار یک اسکریپت Bash مبهم طراحی شده است که به نوبه خود برای obfuscate کردن وابستگیهای لازم از یک وب سرور در معرض خطر، از جمله دستور curl با استتارکردن آن بهعنوان یک فایل CSS (“csdark.css”) مجهز است. این اسکریپت مخفی پیش از راهاندازی سرویسهای Docker که پهنای باند قربانی را برای سود به اشتراک میگذارند، به طور فعال به دنبال نمونههای رقیب در حال اجرا خدمات اشتراکگذاری پهنای باند میپردازد و پایان میدهد. بررسی بیشتر وب سرور نشان میدهد که از آن برای میزبانی یک ماینر ارز دیجیتال نیز استفاده میشود که نشان میدهد عوامل تهدید هم در حملات cryptojacking و هم در حملات پروکسی نقش دارند. درحالیکه پروکسی افزار ذاتاً شرور نیست، Akamai خاطرنشان کرد که “برخی از این شرکتها بهدرستی منبع IPهای موجود در شبکه را تأیید نمیکنند و حتی گاهی اوقات به مردم پیشنهاد میکنند نرمافزار را روی رایانههای کاری خود نصب کنند.” اما زمانی که برنامهها بدون اطلاع یا رضایت کاربران نصب میشوند، چنین عملیاتی به حوزه جرایم سایبری منتقل میشوند و در نتیجه به عامل تهدید اجازه میدهند چندین سیستم را کنترل کرده و درآمد نامشروع ایجاد کنند. وست گفت: «تکنیکهای قدیمی، بهویژه زمانی که با نتایج جدید همراه شوند، مؤثر باقی میمانند». شیوههای امنیتی استاندارد از جمله رمزهای عبور قوی، مدیریت وصلهها و گزارش دقیق همچنان یک مکانیسم پیشگیری مؤثر هستند. منابع [۱] https://www.akamai.com/blog/security-research/proxyjacking-new-campaign-cybercriminal-side-hustle

[۲] https://www.cloudflare.com/learning/ddos/application-layer-ddos-attack

[۳] https://apa.aut.ac.ir/?p=9712 [۴] https://www.akamai.com/blog/security-research/linux-lateral-movement-more-than-ssh

[۵] https://thehackernews.com/2023/06/cybercriminals-hijacking-vulnerable-ssh.html

یک کمپین فعال (Proxyjacking) با انگیزه مالی، سرورهای SSH آسیبپذیر را هدف قرار میدهد تا آنها را به طور مخفیانه در یک شبکه پروکسی به دام بی اندازد.

یک کمپین فعال (Proxyjacking) با انگیزه مالی، سرورهای SSH آسیبپذیر را هدف قرار میدهد تا آنها را به طور مخفیانه در یک شبکه پروکسی به دام بی اندازد.

ثبت ديدگاه