محققان امنیت سایبری payloadهای غیرمستند قبلی مرتبط با یک تهدید رومانیایی به نام Diicot را کشف کردهاند که پتانسیل آن را برای راهاندازی حملات انکار سرویس (DDoS) نشان میدهد.

Cado Security در یک گزارش فنی در این باره گفت[۱]: «نام Diicot مهم است، زیرا این نام همچنین نام واحد پلیس مبارزه با تروریسم و جنایات سازمانیافته رومانی[۲] است. علاوه بر این، آثار بهدستآمده از کمپینهای این گروه حاوی پیامها و تصاویر مربوط به این سازمان است.»

Diicot (با نام مستعار Mexals) اولینبار توسط Bitdefender در جولای ۲۰۲۱ مستند شد[۳] و نشان داد که مهاجم از یک ابزار brute-forcer SSH مبتنی بر Go به نام Diicot Brute برای نفوذ به میزبانهای لینوکس بهعنوان بخشی از یک کمپین cryptojacking استفاده میکند.

سپس در اوایل ماه آوریل، Akamai آنچه را که بهعنوان «احیای مجدد» فعالیت سال ۲۰۲۱ توصیف میکرد، افشا کرد[۴] که گمان میرود از اکتبر ۲۰۲۲ شروع شده باشد و حدود ۱۰۰۰۰ دلار سود غیرقانونی برای این مهاجم به همراه داشته باشد.

Stiv Kupchik، محقق Akamai در آن زمان گفت[۵]: مهاجمان از یک زنجیره طولانی از محمولهها استفاده میکنند تا در نهایت یک cryptominer Monero را رها کنند. “قابلیتهای جدید شامل استفاده از یک ماژول worm پروتکل پوسته ایمن (SSH)، افزایش گزارشدهی، مبهمسازی بهتر payload و یک ماژول جدید پخشکننده LAN است.”

آخرین تجزیهوتحلیل Cado Security نشان میدهد که این گروه همچنین در حال استقرار یک بات نت off-the-shelf به نام [۶]Cayosin است، یک خانواده بدافزار که ویژگیهای مشترکی با Qbot[7] و [۸]Mirai دارد.

این توسعه نشانه این است که این عامل تهدید اکنون توانایی نصب حملات DDoS را دارد. از دیگر فعالیتهای انجام شده توسط این گروه میتوان به Doxxing گروههای هکری رقیب و اتکای آن به Discord برای فرماندهی و کنترل و استخراج دادهها اشاره کرد.

این شرکت امنیت سایبری گفت: «استقرار این عامل در مسیریابهایی بود که سیستمعامل دستگاههای تعبیهشده مبتنی بر لینوکس، OpenWrt را اجرا میکردند. استفاده از Cayosin نشاندهنده تمایل Diicot برای انجام انواع حملات (نه فقط cryptojacking) بسته به نوع اهدافی است که با آنها روبرو میشوند.»

این شرکت امنیت سایبری گفت: «استقرار این عامل در مسیریابهایی بود که سیستمعامل دستگاههای تعبیهشده مبتنی بر لینوکس، OpenWrt را اجرا میکردند. استفاده از Cayosin نشاندهنده تمایل Diicot برای انجام انواع حملات (نه فقط cryptojacking) بسته به نوع اهدافی است که با آنها روبرو میشوند.»

زنجیرههای Diicot تا حد زیادی ثابت ماندهاند و از ابزار سفارشی brute-forcing SSH برای بهدستآوردن جای پا و حذف بدافزارهای اضافی مانند نوع Mirai و ماینر کریپتو استفاده میکنند.

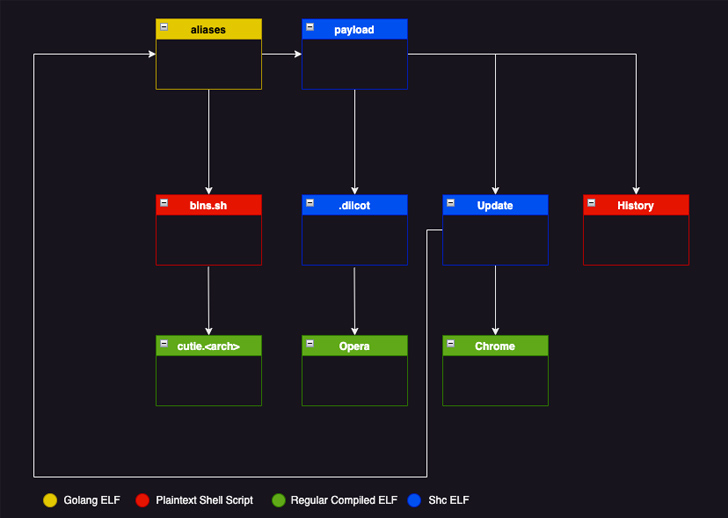

برخی دیگر از ابزارهای مورداستفاده این مهاجم به شرح زیر است:

- Chrome – یک اسکنر اینترنتی مبتنی بر Zmap که میتواند نتایج عملیات را در یک فایل متنی (“txt”) بنویسد.

- بهروزرسانی – یک فایل اجرایی که SSH brute-forcer و Chrome را درصورتیکه در سیستم وجود نداشته باشند، fetche و اجرا میکند.

- History – یک پوسته اسکریپت که برای اجرای Update طراحی شده است.

ابزار brute-forcer SSH، به نوبه خود، خروجی فایل متنی کروم را تجزیه میکند تا به هر یک از آدرسهای IP شناسایی شده نفوذ کند، و در صورت موفقیت، اتصال از راه دور به آدرس IP برقرار میکند.

سپس با اجرای یک سری دستورات برای مشخصات میزبان آلوده و استفاده از آن برای استقرار یک cryptominer یا درصورتیکه CPU دستگاه کمتر از چهار هسته دارد، بهعنوان یک پخشکننده عمل کند.

برای کاهش چنین حملاتی، به سازمانها توصیه میشود قوانین سختسازی SSH و فایروال را برای محدودکردن دسترسی SSH به آدرسهای IP خاص پیادهسازی کنند.

Cado Security گفت: «این کمپین به طور خاص سرورهای SSH در معرض اینترنت با احراز هویت رمز عبور فعال را هدف قرار میدهد. لیست نام کاربری/رمز عبوری که استفاده میکنند نسبتاً محدود است و شامل جفتهای اعتبار پیشفرض و قابل حدسزدن است.»

منابع

[۱] https://www.cadosecurity.com/tracking-diicot-an-emerging-romanian-threat-actor

[۲] https://en.wikipedia.org/wiki/Directorate_for_Investigating_Organized_Crime_and_Terrorism

[۳] https://thehackernews.com/2021/07/researchers-warn-of-linux-cryptojacking.html

[۴] https://thehackernews.com/2023/06/beware-1000-fake-cryptocurrency-sites.html

[۵] https://www.akamai.com/blog/security-research/mexals-cryptojacking-malware-resurgence

[۶] https://web.archive.org/web/20190414145619/https://perchsecurity.com/perch-news/threat-report-sunday-february-3rd-2019

[۷] https://thehackernews.com/2023/06/evasive-qbot-malware-leverages-short.html

[۸] https://thehackernews.com/2023/06/active-mirai-botnet-variant-exploiting.html

[۹] https://thehackernews.com/2023/06/from-cryptojacking-to-ddos-attacks.html

ثبت ديدگاه