مایکروسافت فاش کرده است که سازمانهای خدمات مالی و بانکی هدف حمله فیشینگ چندمرحلهای جدید (AitM) [1]و فیشینگ ایمیل تجاری (BEC) هستند.

مایکروسافت فاش کرده است که سازمانهای خدمات مالی و بانکی هدف حمله فیشینگ چندمرحلهای جدید (AitM) [1]و فیشینگ ایمیل تجاری (BEC) هستند.

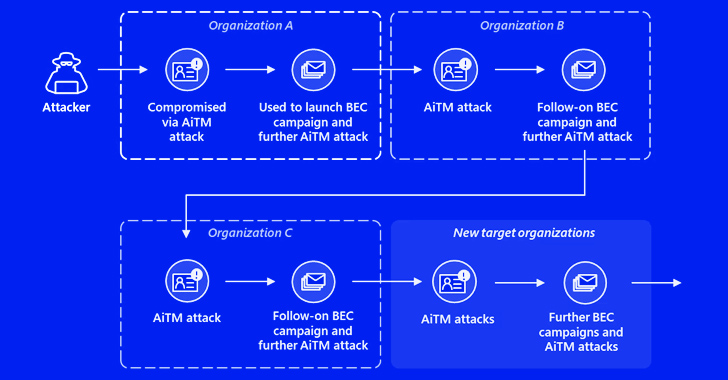

این غول فناوری در گزارشی در روز پنجشنبه ۸ ژوئن ۲۰۲۳ فاش کرد[۲]: «این حمله از یک فروشنده قابلاعتماد در معرض خطر نشئت گرفت و به یک سری حملات AiTM و فعالیتهای بعدی BEC که چندین سازمان را در بر میگرفت، تبدیل شد.»

مایکروسافت که در حال ردیابی این cluster با نام مستعار Storm-1167 است، از استفاده این گروه از پروکسی غیرمستقیم برای راهاندازی این حمله انتقاد کرد.

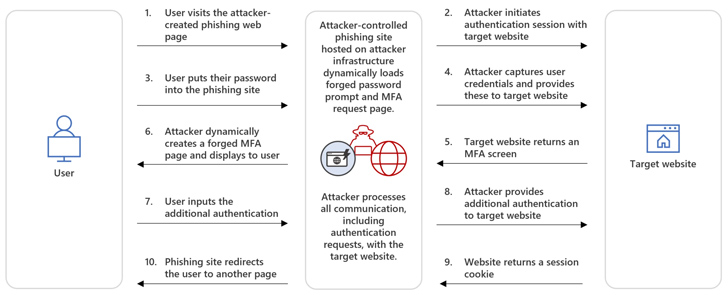

این کار مهاجمان را قادر میسازد تا صفحات فیشینگ را به طور انعطافپذیری متناسب با اهداف خود تنظیم کنند و کوکیهای جلسه را به سرقت ببرند که نشاندهنده پیچیدگی مداوم حملات AitM است.

روش کار بر خلاف سایر کمپینهای AitM است که در آن صفحات فریب بهعنوان یک پروکسی معکوس[۳] برای جمعآوری اعتبار و رمزهای عبور یکبارمصرف مبتنی بر زمان (TOTP) وارد شده توسط قربانیان عمل میکنند.

مایکروسافت میگوید: «مهاجم یک وبسایت را به هدفها ارائه کرد که از صفحه ورود به برنامه موردنظر تقلید میکرد، مانند حملات فیشینگ سنتی میزبانی شده روی یک سرویس ابری».

“صفحه ورود به سیستم مذکور حاوی منابعی بود که از یک سرور کنترل شده توسط مهاجم بارگذاری شده بود که یک جلسه احراز هویت را با ارائهدهنده احراز هویت برنامه موردنظر با استفاده از اعتبار قربانی آغاز میکرد.”

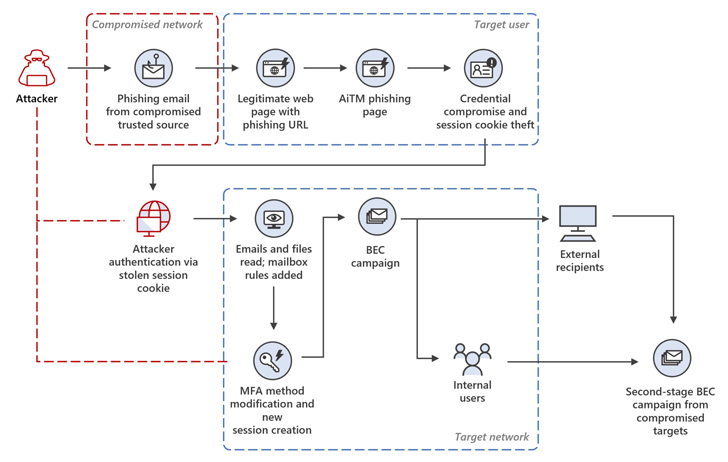

زنجیرههای حمله با یک ایمیل فیشینگ شروع میشوند که به پیوندی اشاره میکند که با کلیککردن، قربانی را به بازدید از صفحه ورود به سیستم مایکروسافت جعلی هدایت میکند و اعتبارنامه و TOTP خود را وارد میکند.

گذرواژههای جمعآوریشده و کوکیهای جلسه سپس برای جعل هویت کاربر و دسترسی غیرمجاز به صندوق ورودی ایمیل از طریق حمله مجدد استفاده میشوند. سپس از این دسترسی برای بهدستآوردن ایمیلهای حساس و سازماندهی حمله BEC سوءاستفاده میشود.

علاوه بر این، یک روش جدید احراز هویت دومرحلهای مبتنی بر پیامک بهحساب هدف اضافه میشود تا با استفاده از اعتبارنامههای سرقتشده بدون جلبتوجه، به سیستم وارد شوند.

در گزارشی که توسط مایکروسافت تجزیهوتحلیل شد، گفته میشود که مهاجم یک کمپین انبوه هرزنامه را راهاندازی کرده و بیش از ۱۶۰۰۰ ایمیل را به مخاطبین کاربر در معرض خطر، چه در داخل و چه در خارج از سازمان، و همچنین لیستهای توزیع ارسال کرده است.

همچنین مشاهده شده است که حریف با پاسخدادن به ایمیلهای دریافتی و متعاقباً اقداماتی برای حذف آنها از صندوق پستی، اقداماتی را برای بهحداقلرساندن شناسایی و ایجاد پایداری انجام میدهد.

در نهایت، گیرندگان ایمیلهای فیشینگ هدف حمله دوم AitM قرار میگیرند تا اعتبار آنها را بدزدند و یک کمپین فیشینگ دیگر را از صندوق ورودی ایمیل یکی از کاربرانی که حسابش در نتیجه حمله AitM هک شده بود، راهاندازی کنند.

این شرکت افزود: “این حمله پیچیدگی تهدیدات AiTM و BEC را نشان میدهد که از روابط قابلاعتماد بین فروشندگان، تأمینکنندگان و سایر سازمانهای شریک بهقصد کلاهبرداری مالی سوءاستفاده میکند.”

این توسعه کمتر از یک ماه پس از هشدار[۴] مایکروسافت نسبت به افزایش حملات BEC و تاکتیکهای در حال تکامل بکار گرفته شده توسط مجرمان سایبری، از جمله استفاده از پلتفرمهایی مانند [۵]BulletProftLink، برای ایجاد کمپینهای پست الکترونیکی مخرب در مقیاس صنعتی صورت میگیرد.

این غول فناوری گفت که تاکتیک دیگر مستلزم استفاده از آدرسهای پروتکل اینترنت مسکونی (IP) است تا کمپینهای حمله بهصورت محلی تولید شده باشند.

Redmond توضیح داد: «بازیگران تهدید BEC سپس آدرسهای IP را از سرویسهای IP مسکونی منطبق با مکان قربانی خریداری میکنند و پروکسیهای IP مسکونی ایجاد میکنند که مجرمان سایبری را قادر میسازد تا مبدأ خود را پنهان کنند.

مهاجمان BEC با داشتن فضای آدرس محلی برای پشتیبانی از فعالیتهای مخرب خود علاوه بر نامهای کاربری و رمز عبور، میتوانند حرکات را پنهان کنند، پرچمهای «سفر غیرممکن» را دور بزنند و دروازهای را برای انجام حملات بیشتر باز کنند.

منابع

[۱] https://thehackernews.com/2023/03/microsoft-warns-of-large-scale-use-of.html

[۲] https://www.microsoft.com/en-us/security/blog/2023/06/08/detecting-and-mitigating-a-multi-stage-aitm-phishing-and-bec-campaign

[۳] https://thehackernews.com/2023/05/new-phishing-as-service-platform-lets.html

[۴] https://www.microsoft.com/en-us/security/business/security-insider/reports/shifting-tactics-fuel-surge-in-business-email-compromise

[۵] https://thehackernews.com/2021/09/microsoft-warns-of-wide-scale-phishing.html

[۶] https://thehackernews.com/2023/06/microsoft-uncovers-banking-aitm.html

ثبت ديدگاه