محققان یک تکنیک حمله ارزانقیمت به نام BrutePrint را کشف کردهاند که میتوان از آن برای اعمال اثر انگشت روی گوشیهای هوشمند استفاده کرد تا از احراز هویت کاربر عبور کند و کنترل دستگاهها را به دست بگیرد.

محققان یک تکنیک حمله ارزانقیمت به نام BrutePrint را کشف کردهاند که میتوان از آن برای اعمال اثر انگشت روی گوشیهای هوشمند استفاده کرد تا از احراز هویت کاربر عبور کند و کنترل دستگاهها را به دست بگیرد.

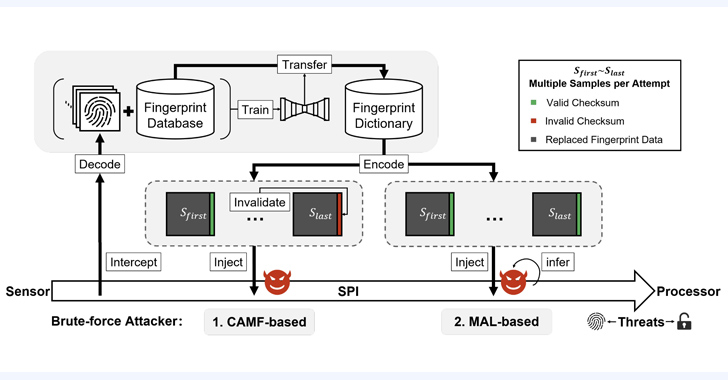

این رویکرد که BrutePrint نام دارد، محدودیتهایی را که برای مقابله با تلاشهای احراز هویت بیومتریک ناموفق با استفاده از دو آسیبپذیری روز صفر در چارچوب احراز هویت اثر انگشت گوشیهای هوشمند (SFA) ایجاد شده است، دور میزند.

این نقصها، Cancel-After-Match-Fail (CAMF) و Match-After-Lock (MAL)، نقصهای منطقی در چارچوب احراز هویت را تحتتأثیر قرار میدهند که به دلیل محافظت ناکافی از دادههای اثر انگشت در Serial Peripheral Interface یا SPI حسگرهای اثر انگشت ایجاد میشود.

محققان Yu Chen و Yiling H در یک مقاله تحقیقاتی در این باره گفتند که نتیجه یک “رویکرد سختافزاری برای انجام حملات شخص میانی (MitM) برای ربودن تصویر اثر انگشت است. BrutePrint بهعنوان یک واسطه بین حسگر اثر انگشت و TEE [محیط اجرای مورداعتماد] عمل میکند.”

هدف، در اصل، این است که بتوانیم تعداد نامحدودی از ارسال تصویر اثر انگشت را تا زمانی که مطابقت وجود داشته باشد، انجام دهیم. بااینحال، این پیشفرض را پیش میگیرد که یک عامل تهدید از قبل دستگاه هدف موردنظر را در اختیار داشته باشد.

علاوه بر این، دشمن باید یک پایگاهداده اثر انگشت و یک راهاندازی شامل یک برد میکروکنترلر و یک کلیک خودکار داشته باشد که میتواند دادههای ارسال شده توسط حسگر اثر انگشت را ربوده تا حمله را با قیمتی کمتر از ۱۵ دلار انجام دهد.

اولین مورد از دو آسیبپذیری که این حمله را ممکن میسازد CAMF است که امکان افزایش قابلیتهای تحمل خطای سیستم را با بیاعتبار کردن checksum دادههای اثر انگشت فراهم میکند و در نتیجه تلاشهای نامحدودی را به مهاجم میدهد.

از سوی دیگر، MAL از یک کانال جانبی برای استنباط تصاویر اثر انگشت روی دستگاههای موردنظر سوءاستفاده میکند، حتی زمانی که پس از تلاشهای مکرر برای ورود به سیستم وارد حالت قفل شده میشود.

محققان در این باره توضیح دادند: «اگرچه حالت قفل بیشتر در Keyguard برای غیرفعالکردن باز کردن قفل بررسی میشود، اما نتیجه احراز هویت توسط TEE انجام شده است».

“ازآنجاییکه نتیجه احراز هویت موفقیتآمیز بلافاصله پس از مشاهده یک نمونه منطبق برگردانده میشود، ممکن است حملات کانال جانبی نتیجه را از رفتارهایی مانند زمان پاسخ و تعداد تصاویر بهدستآمده استنتاج کنند.”

در یک راهاندازی آزمایشی، BrutePrint در برابر ۱۰ مدل مختلف تلفن هوشمند از Apple، Huawei، OnePlus، OPPO، Samsung، Xiaomi و vivo مورد ارزیابی قرار گرفت که تلاشهای بینهایتی را در Android و HarmonyOS و ۱۰ تلاش اضافی در دستگاههای iOS انجام داد.

این یافتهها در شرایطی به دست آمد که گروهی از دانشگاهیان یک کانال جانبی ترکیبی را شرح دادند که از معادل سهطرفه بین سرعت اجرا بهعنوانمثال فرکانس، مصرف انرژی و دما در سیستمهای روی تراشههای مدرن (SoCs) و پردازندههای گرافیکی برای «سرقت پیکسلهای مبتنی بر مرورگر و حملات اسنیفینگ» علیه کروم ۱۰۸ و سافاری ۱۶٫۲ بهره میبرد.

این حمله که Hot Pixels نام دارد، از این رفتار برای نصب حملات اثر انگشت وبسایت و استفاده از کد جاوا اسکریپت برای جمعآوری تاریخچه مرور کاربر استفاده میکند.

این کار با طراحی یک فیلتر SVG محاسباتی انجام میشود تا رنگهای پیکسل را با اندازهگیری زمان رندر نشت دهد و اطلاعات را با دقت ۹۴ درصد جمعآوری کند.

این مشکلات توسط اپل، گوگل، AMD، اینتل، انویدیا، کوالکام تایید شده است. محققان همچنین توصیه میکنند که از اعمال فیلترهای SVG روی آیفریمها یا لینکها و از دسترسی غیرمجاز به خواندن حسگرها جلوگیری شود.

BrutePrint و Hot Pixels همچنین کشف ۱۰ نقص امنیتی توسط گوگل در پسوندهای دامنه اعتماد اینتل (TDX) را دنبال میکنند که میتواند منجر به اجرای کد دلخواه، شرایط انکار سرویس و ازدستدادن یکپارچگی شود.

در یک یادداشت مرتبط، پردازندههای اینتل نیز مستعد حمله کانال جانبی هستند که از تغییرات زمان اجرا ناشی از تغییر رجیستر EFLAGS در طول اجرای گذرا برای رمزگشایی دادهها بدون تکیه بر حافظه پنهان استفاده میکنند.

منابع

[۱] https://arxiv.org/abs/2305.10791

[۲] https://thehackernews.com/2022/08/xiaomi-phones-with-mediatek-chips-found.html

[۳] https://en.wikipedia.org/wiki/Checksum

[۴] https://en.wikipedia.org/wiki/HarmonyOS

[۵] https://arxiv.org/abs/2305.12784

[۶] https://googleprojectzero.blogspot.com/2023/04/technical-report-into-intel-tdx.html

[۷] https://cloud.google.com/blog/products/identity-security/rsa-google-intel-confidential-computing-more-secure

[۸] https://community.intel.com/t5/Blogs/Products-and-Solutions/Security/Intel-Google-TDX-Security-Review/post/1471177

[۹] https://www.intel.com/content/www/us/en/developer/articles/technical/intel-trust-domain-extensions.html

[۱۰] https://arxiv.org/abs/2304.10877

[۱۱] https://en.wikipedia.org/wiki/FLAGS_register

[۱۲] https://thehackernews.com/2022/07/new-retbleed-speculative-execution.html

[۱۳] https://thehackernews.com/2023/05/new-bruteprint-attack-lets-attackers.html

ثبت ديدگاه