یک آسیبپذیری امنیتی در افزونه محبوب وردپرس Essential Addons for Elementor فاش شده است[۱] که میتواند به طور بالقوه برای دستیابی به امتیازات بالا در سایتهای آسیبدیده مورد بهرهبرداری قرار گیرد.

یک آسیبپذیری امنیتی در افزونه محبوب وردپرس Essential Addons for Elementor فاش شده است[۱] که میتواند به طور بالقوه برای دستیابی به امتیازات بالا در سایتهای آسیبدیده مورد بهرهبرداری قرار گیرد.

این مشکل که با نام CVE-2023-32243 دنبال میشود، توسط نگهدارندههای افزونه در نسخه ۵٫۷٫۲ که در ۱۱ مه ۲۰۲۳ ارسال شد، برطرف شده است. Essential Addons برای Elementor بیش از یک میلیون نصب فعال دارد.

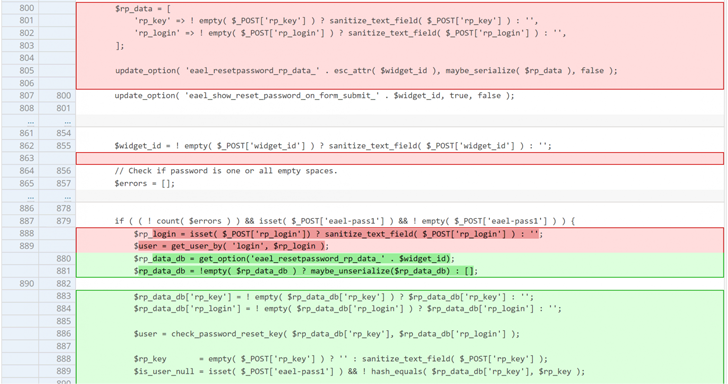

رفیع محمد، محقق Patchstack، در این باره گفت[۲]: «این افزونه از آسیبپذیری افزایش امتیازات تأیید نشده رنج میبرد و به هر کاربر تأیید نشده اجازه میدهد تا امتیاز خود را به هر کاربر در سایت وردپرس افزایش دهد.»

بهرهبرداری موفقیتآمیز از این نقص میتواند به یک عامل تهدید اجازه دهد تا رمز عبور هر کاربر دلخواه را بازنشانی کند، تا زمانی که طرف مخرب از نام کاربری خود آگاه باشد. اعتقاد بر این است که این نقص از نسخه ۵٫۴٫۰ وجود داشته است.

این نقص میتواند عواقب جدی داشته باشد زیرا میتواند برای بازنشانی رمز عبور مرتبط با حساب سرپرست و در دستگرفتن کنترل کامل وبسایت مورداستفاده قرار گیرد.

محمد خاطرنشان کرد: «این آسیبپذیری به این دلیل رخ میدهد که این تابع بازنشانی رمز عبور کلید بازنشانی رمز عبور را تأیید نمیکند و در عوض مستقیماً رمز عبور کاربر موردنظر را تغییر میدهد».

این افشاگری بیش از یک سال پس از آن صورت میگیرد که Patchstack نقص شدید دیگری را در همان افزونه فاش کرد[۳] که میتوانست برای اجرای کد دلخواه در وبسایتهای در معرض بهرهبرداری قرار گیرد.

این یافتهها همچنین به دنبال کشف موج جدیدی از حملاتی است که سایتهای وردپرس را از اواخر مارس ۲۰۲۳ هدف قرار میدهند که هدف آنها تزریق بدافزاری بدنام [۴]SocGholish (معروف به FakeUpdates) است.

[۵]SocGholish یک framework[6] بدافزار[۷] جاوا اسکریپت[۸] است که بهعنوان یک ارائهدهنده دسترسی اولیه برای تسهیل ارسال بدافزار اضافی به میزبانهای آلوده عمل میکند. این بدافزار از طریق دانلودهای drive-by به شکل بهروزرسانی مرورگر وب توزیع شده است.

جدیدترین کمپینی که توسط Sucuri شناسایی شده است، از تکنیکهای فشردهسازی با استفاده از کتابخانه نرمافزاری به نام zlib برای پنهانکردن بدافزار، کاهش ردپای آن و جلوگیری از شناسایی استفاده میکند.

دنیس سینگوبکو، محقق Sucuri، در این گفت[۹]: «بازیگران بد به طور مداوم تاکتیکها، تکنیکها و رویههای خود را برای فرار از شناسایی و افزایش عمر کمپینهای بدافزاری خود توسعه میدهند.»

بدافزار SocGholish نمونه بارز این مورد است، زیرا مهاجمان رویکرد خود را درگذشته[۱۰] برای تزریق اسکریپتهای مخرب به وبسایتهای وردپرس در معرض خطر تغییر دادهاند[۱۱].

این فقط SocGholish نیست. Malwarebytes، در یک گزارش فنی در هفته جاری، یک کمپین بد تبلیغاتی را توضیح داد که به بازدیدکنندگان وبسایتها تبلیغاتی[۱۲] ارائه میکند که یک بهروزرسانی جعلی ویندوز را شبیهسازی میکند تا بارگذار «in2al5d p3in4er» (معروف به چاپگر نامعتبر) را حذف کند.

جروم سگورا، مدیر اطلاعات تهدیدات در Malwarebytes، در این باره گفت[۱۳]: «این طرح بسیار خوب طراحی شده است، زیرا برای نمایش یک انیمیشن تمام صفحه که بسیار شبیه آنچه از مایکروسافت انتظار دارید، به مرورگر وب متکی است.»

این loader که ماه گذشته توسط Morphisec مستندسازی شد[۱۴]، طراحی شده است تا کارت گرافیک سیستم را بررسی کند تا مشخص کند که آیا در یک ماشین مجازی در حال اجرا است یا در یک محیط sandbox، و در نهایت بدافزار سرقت اطلاعات Aurora[15] را راهاندازی میکند.

این کمپین در طول دو ماه گذشته ۵۸۵ قربانی گرفته است که توسط عامل تهدید نیز با دیگر کلاهبرداریهای پشتیبانی فنی و پنل فرمان و کنترل بات Amadey[16] مرتبط است.

افزونههای ضروری برای نقص پلاگین Elementor به طور فعال مورد بهرهبرداری قرار میگیرند.

Wordfence در توصیه خود گفت[۱۷] که آسیبپذیری حیاتی در افزونه Essential Addons for Elementor به طور فعال در سطح اینترنت مورد بهرهبرداری قرار میگیرد و ۲۰۰ حمله که این نقص را هدف قرار میدهند در ۲۴ ساعت گذشته مسدود کرده و این امری ضروری است که کاربران بهسرعت برای بهروزرسانی به آخرین نسخه اقدام کنند.

منابع

[۱] https://wordpress.org/plugins/essential-addons-for-elementor-lite

[۲] https://patchstack.com/articles/critical-privilege-escalation-in-essential-addons-for-elementor-plugin-affecting-1-million-sites

[۳] https://apa.aut.ac.ir/?p=8705

[۴] https://thehackernews.com/2023/03/cybercriminals-targeting-law-firms-with.html

[۵] https://redcanary.com/threat-detection-report/threats/socgholish

[۶] https://www.proofpoint.com/us/blog/threat-insight/part-1-socgholish-very-real-threat-very-fake-update

[۷] https://www.cybereason.com/blog/threat-analysis-report-socgholish-and-zloader-from-fake-updates-and-installers-to-owning-your-systems

[۸] https://www.sentinelone.com/labs/socgholish-diversifies-and-expands-its-malware-staging-infrastructure-to-counter-defenders

[۹] https://blog.sucuri.net/2023/05/xjquery-wave-of-wordpress-socgholish-injections.html

[۱۰] https://blog.sucuri.net/2022/08/socgholish-5-years-of-massive-website-infections.html

[۱۱] https://blog.sucuri.net/2022/11/new-socgholish-malware-variant-uses-zip-compression-evasive-techniques.html

[۱۲] https://www.malwarebytes.com/blog/threat-intelligence/2022/12/adult-popunder-campaign-used-in-mainstream-ad-fraud-scheme

[۱۳] https://www.malwarebytes.com/blog/threat-intelligence/2023/05/fake-system-update-drops-new-highly-evasive-loader

[۱۴] https://thehackernews.com/2023/04/youtube-videos-distributing-aurora.html

[۱۵] https://thehackernews.com/2022/11/researchers-warn-of-cyber-criminals.html

[۱۶] https://thehackernews.com/2022/11/amadey-bot-spotted-deploying-lockbit-30.html

[۱۷] https://www.wordfence.com/threat-intel/vulnerabilities/wordpress-plugins/essential-addons-for-elementor-lite/essential-addons-for-elementor-571-unauthenticated-arbitrary-password-reset-to-privilege-escalation

[۱۸] https://thehackernews.com/2023/05/severe-security-flaw-exposes-over.html

ثبت ديدگاه