عوامل تهدید در پشت RTM Locker یک نوع باج افزار را توسعه دادهاند که میتواند ماشینهای لینوکس را هدف قرار دهد و اولین حمله این گروه به سیستمعامل منبع باز را نشان میدهد.

عوامل تهدید در پشت RTM Locker یک نوع باج افزار را توسعه دادهاند که میتواند ماشینهای لینوکس را هدف قرار دهد و اولین حمله این گروه به سیستمعامل منبع باز را نشان میدهد.

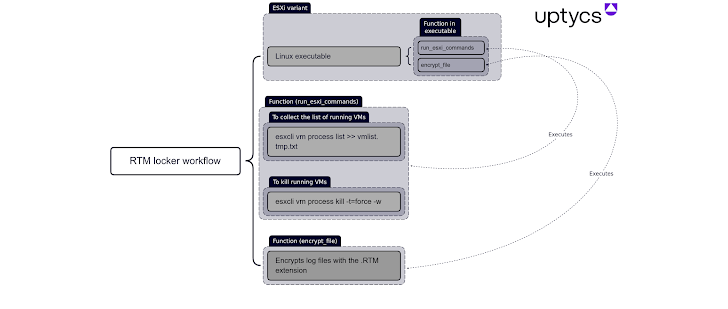

Uptycs در گزارش جدیدی[۱] که چهارشنبه ۲۶ آوریل ۲۰۲۳ منتشر شد، دراینباره گفت: «باجافزار Locker میزبانهای لینوکس، NAS و ESXi را آلوده میکند و به نظر میرسد از کد منبع فاش شده باجافزار [۲]Babuk الهام گرفته شده است که از ترکیبی از [۳]ECDH در Curve25519 (رمزگذاری نامتقارن) و [۴]Chacha20 (رمزگذاری متقارن) برای رمزگذاری فایلها استفاده میکند.”

RTM Locker اولین بار توسط Trellix در اوایل این ماه آوریل ۲۰۲۳ ثبت شد[۵] و توسعهدهندگان خود را بهعنوان یک ارائهدهنده باج افزار بهعنوان یک سرویس (RaaS) خصوصی توصیف کردند. ریشه این باجگیر افزار در یک گروه جرائم سایبری به نام Read The Manual (RTM) است که حداقل از سال ۲۰۱۵ شناخته شده است.

این گروه به دلیل پرهیز عمدی از اهداف مهم مانند زیرساختهای حیاتی، اجرای قانون و بیمارستانها برای کمترین جلبتوجه ممکن، قابلتوجه است. همچنین از وابستگان برای باج دادن به قربانیان، علاوه بر افشای اطلاعات دزدیدهشده در صورت امتناع از پرداخت، استفاده میکند.

flavor لینوکس بهطور خاص طراحی شده است تا میزبانهای ESXi را با پایان دادن به تمام ماشینهای مجازی که روی یک میزبان در معرض خطر کار میکنند، قبل از شروع فرآیند رمزگذاری، متمایز کند. آلودهکننده اولیه دقیقی که برای تحویل این باج افزار استفادهشده در حال حاضر ناشناخته است.

Uptycs دراینباره توضیح داد: “این باج افزار بهصورت ایستا کامپایل و حذف میشود، مهندسی معکوس را دشوارتر میکند و به باینری اجازه میدهد روی سیستمهای بیشتری اجرا شود. همچنین عملکرد رمزگذاری از pthread ها (معروف به رشتههای [۶]POSIX) برای سرعت بخشیدن به اجرا استفاده میکند.”

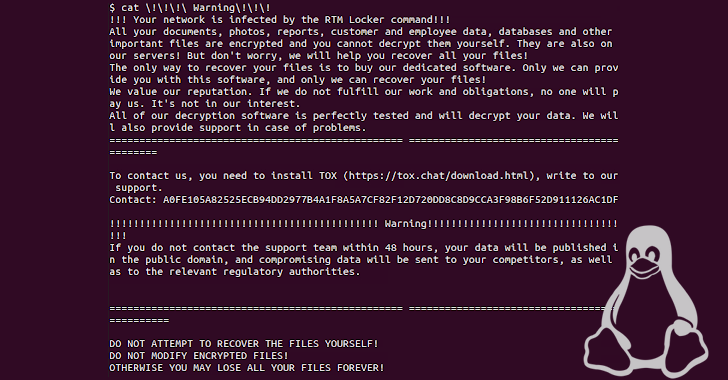

پس از رمزگذاری موفقیتآمیز، از قربانیان خواسته میشود که ظرف ۴۸ ساعت از طریق Tox با تیم پشتیبانی تماس بگیرند یا در معرض خطر انتشار دادههایشان هستند. رمزگشایی یک فایل قفلشده با RTM Locker نیاز به کلید عمومی اضافهشده به انتهای فایل رمزگذاری شده و کلید خصوصی مهاجم دارد.

این توسعه زمانی انجام شد که مایکروسافت فاش کرد[۷] که سرورهای آسیبپذیر PaperCut بهطور فعال توسط عوامل تهدید برای استقرار باجافزار Cl0p و LockBit مورد هدف قرار میگیرند.

منابع

[۱] https://www.uptycs.com/blog/rtm-locker-ransomware-as-a-service-raas-linux

[۲] https://thehackernews.com/2023/02/new-esxiargs-ransomware-variant-emerges.html

[۳] https://en.wikipedia.org/wiki/Elliptic-curve_Diffie%E2%80%93Hellman

[۴] https://en.wikipedia.org/wiki/Salsa20#ChaCha_variant

[۵] https://thehackernews.com/2023/04/rtm-locker-emerging-cybercrime-group.html

[۶] https://en.wikipedia.org/wiki/Pthreads

[۷] https://thehackernews.com/2023/04/microsoft-confirms-papercut-servers.html

[۸] https://thehackernews.com/2023/04/rtm-lockers-first-linux-ransomware.html

ثبت ديدگاه