Sucuri در گزارشی که هفته گذشته منتشر شد فاش کرد[۱]، عوامل تهدید مشاهده شدهاند که از یک افزونه قانونی اما قدیمی وردپرس برای درب پشت پنهانی وبسایتها بهعنوان بخشی از یک کمپین در حال انجام استفاده میکنند.

Sucuri در گزارشی که هفته گذشته منتشر شد فاش کرد[۱]، عوامل تهدید مشاهده شدهاند که از یک افزونه قانونی اما قدیمی وردپرس برای درب پشت پنهانی وبسایتها بهعنوان بخشی از یک کمپین در حال انجام استفاده میکنند.

افزونه موردبحث Eval PHP است که توسط توسعهدهندهای به نام flashpixx منتشر شده است. این به کاربران اجازه میدهد تا صفحات کد PHP و پستهای سایتهای وردپرس را وارد کنند که هر بار که پستها در مرورگر وب باز میشوند اجرا میشوند.

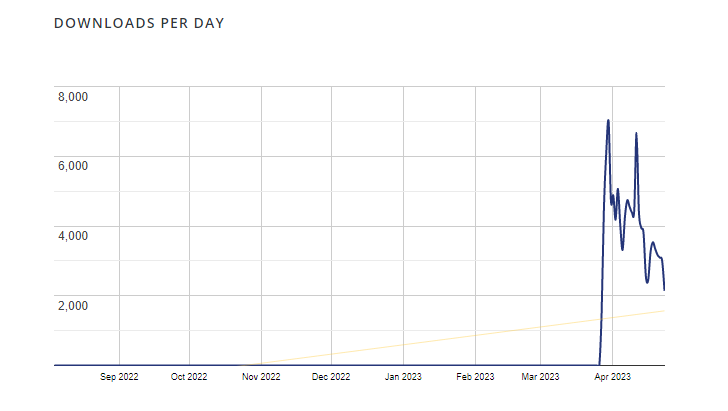

درحالیکه Eval PHP طی ۱۱ سال هرگز بهروزرسانی دریافت نکرده است[۲]، آمار جمعآوریشده توسط وردپرس نشان میدهد که روی بیش از ۸۰۰۰ وبسایت نصب شده است و تعداد دانلودها از سپتامبر ۲۰۲۲ بهطور متوسط از یک یا دو به ۶۹۸۸ در ۳۰ مارس ۲۰۲۳ افزایش یافته است.

این افزونه تنها در ۲۳ آوریل ۲۰۲۳، ۲۱۴۰ بار و طی هفت روز گذشته ۲۳۱۱۰ بار دانلود شده است.

Sucuri که متعلق به GoDaddy است، گفت که پایگاه دادههای برخی از وبسایتهای آلوده را مشاهده کرده است که با کد مخرب به جدول “wp_posts” تزریق شده است[۳]، که پستها، صفحات و اطلاعات منوی ناوبری یک سایت[۴] را ذخیره میکند. درخواستها از سه آدرس IP مختلف مستقر در روسیه منشأ میگیرند.

Ben Martin، محقق امنیتی، گفت: “این کد بسیار ساده است: از تابع file_put_contents[5] برای ایجاد یک اسکریپت PHP در docroot وبسایت با درب پشتی مشخصشده اجرای کد از راه دور استفاده میکند.”

اگرچه تزریق موردبحث یک درب پشتی معمولی را به ساختار فایل اضافه میکند، ترکیبی از یک پلاگین قانونی و یک dropper درب پشتی در یک پست وردپرس به آنها اجازه میدهد تا بهراحتی وبسایت را دوباره آلوده کرده و پنهان بمانند. تنها کاری که مهاجم باید انجام دهد این است که بازدید کند. یکی از پستها یا صفحات آلوده و درب پشتی به ساختار فایل تزریق میشود.”

Sucuri گفت که در ۶ ماه گذشته بیش از ۶۰۰۰ نمونه از این درب پشتی را در وبسایتهای در معرض خطر شناسایی کرده است و الگوی قرار دادن بدافزار را مستقیماً در پایگاه داده بهعنوان یک “توسعه جدید و جالب” توصیف میکند.

زنجیره حمله مستلزم نصب افزونه Eval PHP در سایتهای در معرض خطر و استفاده نادرست از آن برای ایجاد دربهای پشتی دائمی در چندین پست است که گاهی اوقات بهعنوان پیشنویس نیز ذخیره میشوند.

مارتین توضیح داد: «روشی که افزونه Eval PHP کار میکند، کافی است یک صفحه را بهعنوان پیشنویس ذخیره کنید تا کد PHP درون کدهای کوتاه[۶] [evalphp] اجرا شود و نشان میدهد که مهاجمان توانستهاند با موفقیت بهعنوان یک کاربر ممتاز وارد سیستم شوند.»

این توسعه بار دیگر به این نکته اشاره میکند که چگونه بازیگران مخرب روشهای مختلفی را برای حفظ جایگاه خود در محیطهای در معرض خطر آزمایش میکنند و از اسکنهای سمت سرور و نظارت بر یکپارچگی فایل فرار میکنند.

به صاحبان سایت توصیه میشود که داشبورد WP Admin را ایمن کنند[۷] و همچنین مراقب ورودهای مشکوک باشند تا مانع از دسترسی عوامل تهدید به مدیریت شوند که نتوانند افزونه را نصب کنند.

منابع

[۱] https://blog.sucuri.net/2023/04/massive-abuse-of-abandoned-evalphp-wordpress-plugin.html

[۲] https://wordpress.org/plugins/evalphp/advanced

[۳] https://codex.wordpress.org/Database_Description

[۴] https://wordpress.org/documentation/article/wordpress-glossary

[۵] https://www.php.net/manual/en/function.file-put-contents.php

[۶] https://codex.wordpress.org/Shortcode_API

[۷] https://wordpress.com/support/dashboard

[۸] https://thehackernews.com/2023/04/hackers-exploit-outdated-wordpress.html

ثبت ديدگاه