مایکروسافت یک مشکل پیکربندی نادرست را برطرف کرده است که بر سرویس مدیریت دسترسی و هویت Azure Active Directory (AAD) تأثیر میگذارد [۱] که چندین برنامه «با تأثیر زیاد» (از جمله موتور جستجوی Bing) را در معرض دسترسی غیرمجاز قرار داده است.

مایکروسافت یک مشکل پیکربندی نادرست را برطرف کرده است که بر سرویس مدیریت دسترسی و هویت Azure Active Directory (AAD) تأثیر میگذارد [۱] که چندین برنامه «با تأثیر زیاد» (از جمله موتور جستجوی Bing) را در معرض دسترسی غیرمجاز قرار داده است.

شرکت امنیت ابری Wiz در گزارشی دراینباره گفت[۲]: «یکی از این برنامهها یک سیستم مدیریت محتوا (CMS) است که به Bing.com قدرت میدهد و به ما اجازه میدهد تا نهتنها نتایج جستجو را ویرایش کنیم، بلکه حملات XSS شدیدی را به کاربران Bing انجام دهیم. این حملات میتوانند اطلاعات شخصی کاربران ازجمله ایمیلهای Outlook و اسناد شیرپوینت را به خطر بیندازند.»

این مشکلات در ژانویه و فوریه ۲۰۲۲ به مایکروسافت گزارش شد، پسازآن این غول فناوری اصلاحات را اعمال کرد و ۴۰٫۰۰۰ دلار جایزه کشف باگ به Wiz اعطا کرد. مایکروسافت گفت[۳] که هیچ مدرکی مبنی بر بهرهبرداری از این پیکربندیهای نادرست در سطح اینترنت پیدا نکرده است.

هسته این آسیبپذیری ناشی از چیزی است که Shared Responsibility confusion نامیده میشود، که در آن یک برنامه Azure میتواند بهاشتباه پیکربندی شود تا به کاربران هر مستأجر مایکروسافت اجازه دهد که منجر به یک مورد بالقوه دسترسی ناخواسته شود.

جالب اینجاست که تعدادی از برنامههای داخلی خود مایکروسافت این رفتار را نشان میدهند و درنتیجه به طرفهای خارجی اجازه میدهند تا خواندن و نوشتن برای برنامههای تحت تأثیر را دریافت کنند.

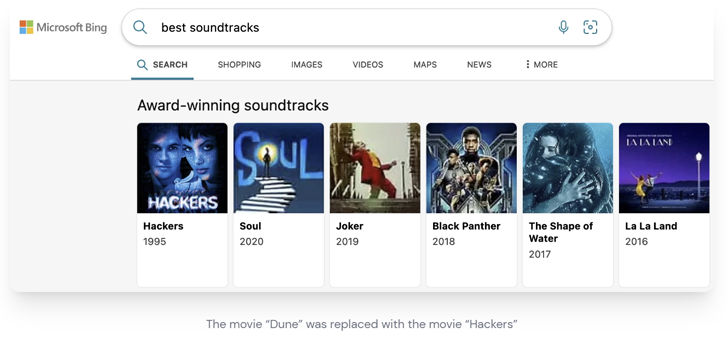

این شامل برنامه Bing Trivia است که این شرکت امنیت سایبری از آن برای تغییر نتایج جستجو در Bing و حتی دستکاری محتوای صفحه اصلی بهعنوان بخشی از زنجیره حمله به نام BingBang استفاده کرد.

بدتر از آن، این اکسپلویت میتواند برای راهاندازی یک حمله اسکریپت بین سایتی (XSS) به Bing.com و استخراج ایمیلهای Outlook، تقویمها، پیامهای Teams، اسناد شیرپوینت و فایلهای OneDrive قربانی استفاده شود.

Hillai Ben-Sasson، محقق Wiz، خاطرنشان کرد: «یک عامل مخرب با دسترسی یکسان میتوانست محبوبترین نتایج جستجو را با payload مشابه hijack کند و دادههای حساس میلیونها کاربر را افشا کند».

سایر برنامههایی که در معرض این مشکل پیکربندی نادرست هستند عبارتاند از Mag News، Central Notification Service (CNS)، مرکز تماس، PoliCheck، Power Automate Blog و COSMOS.

این توسعه زمانی انجام میشود که شرکت تست نفوذ سازمانی NetSPI جزئیات آسیبپذیری متقابل مستأجر را در کانکتورهای [۴]Power Platform فاش کرد[۵] که میتوان از آن برای دسترسی به دادههای حساس سوءاستفاده کرد.

پس از افشای مسئولانه در سپتامبر ۲۰۲۲، آسیبپذیری deserialization توسط مایکروسافت در دسامبر ۲۰۲۲ برطرف شد.

این تحقیق همچنین به دنبال انتشار وصلههایی برای اصلاح Super FabriXss (CVE-2023-23383، امتیاز CVSS: 8.2)، یک آسیبپذیری[۶] XSS منعکسشده در Azure Service Fabric Explorer (SFX) است که میتواند منجر به اجرای کد از راه دور بدون احراز هویت شود.

منابع

[۱] https://azure.microsoft.com/en-us/products/active-directory

[۲] https://www.wiz.io/blog/azure-active-directory-bing-misconfiguration

[۳] https://msrc.microsoft.com/blog/2023/03/guidance-on-potential-misconfiguration-of-authorization-of-multi-tenant-applications-that-use-azure-ad

[۴] https://learn.microsoft.com/en-us/connectors/connectors

[۵] https://www.netspi.com/blog/technical/vulnerability-research/azure-service-bus-power-platform/

[۶] https://thehackernews.com/2023/03/researchers-detail-severe-super.html

[۷] https://thehackernews.com/2023/04/microsoft-fixes-new-azure-ad.html

ثبت ديدگاه