وبسایتهای مشابه برای برنامههای پیامرسانی فوری مانند تلگرام و WhatApp برای توزیع نسخههای تروجانشده و آلوده کردن کاربران اندروید و ویندوز به بدافزار clipper ارزهای دیجیتال[۱] استفاده میشوند.

وبسایتهای مشابه برای برنامههای پیامرسانی فوری مانند تلگرام و WhatApp برای توزیع نسخههای تروجانشده و آلوده کردن کاربران اندروید و ویندوز به بدافزار clipper ارزهای دیجیتال[۱] استفاده میشوند.

Lukáš Štefanko و Peter Strýček، محققان ESET در تحلیل جدیدی دراینباره گفتند[۲]: «همه آنها به دنبال وجوه ارزهای دیجیتال قربانیان هستند و چندین کیف پول ارزهای دیجیتال را هدف قرار میدهند.»

درحالیکه اولین نمونه بدافزار clipper در فروشگاه Google Play به سال ۲۰۱۹ بازمیگردد[۳]، این توسعه اولین بار است که یک بدافزار clipper مبتنی بر اندروید در برنامههای پیامرسان فوری ساخته است.

شرکت امنیت سایبری اسلواکی افزود: «علاوه بر این، برخی از این برنامهها از تشخیص کاراکتر نوری (OCR) برای تشخیص متن از اسکرینشاتهای ذخیرهشده در دستگاههای آسیبدیده استفاده میکنند که اولین مورد در بدافزارهای اندرویدی است.»

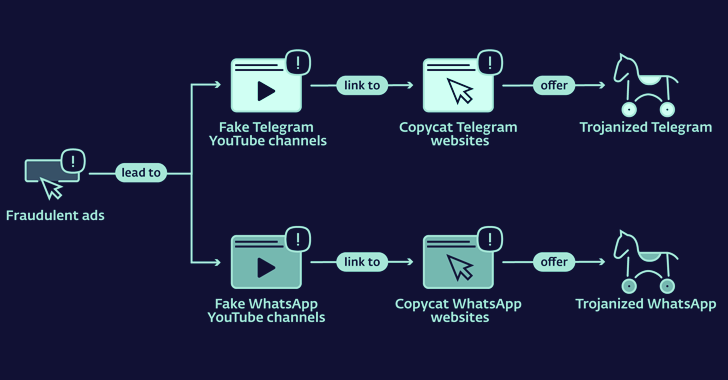

زنجیره حمله با کلیک کاربران ناآگاه روی تبلیغات جعلی در نتایج جستجوی گوگل آغاز میشود که منجر به صدها کانال ناقص یوتیوب میشود و سپس آنها را به وبسایتهای مشابه تلگرام و WhatApp هدایت میکند.

چیزی که در مورد جدیدترین دسته بدافزار clipper وجود دارد این است که میتواند چتهای قربانی را رهگیری کند و آدرسهای کیف پول ارزهای دیجیتال ارسالی و دریافتی را با آدرسهایی که توسط عوامل تهدید کنترل میشود، جایگزین کند.

خوشه دیگری از بدافزارهای Clipper از OCR برای یافتن و سرقت عبارات seed[4] با استفاده از یک افزونه قانونی یادگیری ماشینی به نام ML Kit در اندروید[۵] استفاده میکند و بدین ترتیب امکان خالی کردن کیف پولها را فراهم میکند.

خوشه سوم برای نگهداشتن tab ها در مکالمات تلگرام برای کلمات کلیدی چینی خاص مرتبط با ارزهای رمزنگاریشده طراحی شده است، چه بهصورت رمزگذاری شده و چه دریافتی از یک سرور و اگر چنین باشد، پیام کامل، همراه با نام کاربری، نام گروه یا کانال را به یک سرور راه دور منتقل میکند.

درنهایت، مجموعه چهارم Clipper های اندروید با قابلیت تغییر آدرس کیف پول و همچنین جمعآوری اطلاعات دستگاه و دادههای تلگرام مانند پیامها و مخاطبین ارائه میشوند.

نامهای بسته APK Android سرکش در زیر فهرست شدهاند:

org.telegram.messenger

org.telegram.messenger.web2

org.tgplus.messenger

io.busniess.va.whatsapp

com.whatsapp

ESET اعلام کرد که دو خوشه مبتنی بر ویندوز را نیز پیدا کرده است، یکی برای تعویض آدرس کیف پول طراحی شده است و گروه دومی که تروجانهای دسترسی از راه دور (RAT) را بهجای Clipper ها توزیع میکند تا کنترل میزبانهای آلوده و انجام سرقت رمزنگاری را انجام دهد.

همه نمونههای RAT تجزیهوتحلیلشده مبتنی بر [۶]Gh0st RAT در دسترس عموم هستند، که یکی در طول اجرای خود از بررسیهای ضد تجزیهوتحلیل بیشتری استفاده میکند و از کتابخانه HP-[7]socket برای ارتباط با سرور خود استفاده میکند.

همچنین شایان ذکر است که این خوشهها، علیرغم پیروی از شیوهای یکسان، مجموعههای متفاوتی از فعالیت را نشان میدهند که احتمالاً توسط بازیگران مختلف تهدید ایجاد شدهاند.

این کمپین، مانند یک عملیات مخرب سایبری مشابه که سال گذشته آشکار شد[۸]، برای کاربران چینیزبان طراحی شده است و انگیزه اصلی آن این است که هم تلگرام و هم WhatApp در این کشور مسدود شدهاند.

محققان گفتند: «افرادی که مایل به استفاده از این خدمات هستند باید به روشهای غیرمستقیم برای دریافت آن متوسل شوند. جای تعجب نیست که این فرصتی مناسب برای مجرمان سایبری برای سوءاستفاده از این وضعیت است.»

منابع

[۱] https://thehackernews.com/2022/11/new-laplas-clipper-malware-targeting.html

[۲] https://www.welivesecurity.com/2023/03/16/not-so-private-messaging-trojanized-whatsapp-telegram-cryptocurrency-wallets

[۳] https://www.welivesecurity.com/2019/02/08/first-clipper-malware-google-play

[۴] https://academy.binance.com/en/glossary/seed-phrase

[۵] https://firebase.google.com/docs/ml-kit/android/recognize-text

[۶] https://malpedia.caad.fkie.fraunhofer.de/details/win.ghost_rat

[۷] https://github.com/ldcsaa/HP-Socket

[۸] https://thehackernews.com/2022/03/experts-uncover-campaign-stealing.html

[۹] https://thehackernews.com/2023/03/lookalike-telegram-and-whatsapp.html

ثبت ديدگاه