عامل تهدید معروف به Lucky Mouse نسخه لینوکس یک toolkit بدافزار به نام SysUpdate را توسعه داده است و توانایی خود را برای هدف قرار دادن دستگاههای دارای این سیستمعامل گسترش داده است.

عامل تهدید معروف به Lucky Mouse نسخه لینوکس یک toolkit بدافزار به نام SysUpdate را توسعه داده است و توانایی خود را برای هدف قرار دادن دستگاههای دارای این سیستمعامل گسترش داده است.

قدیمیترین نسخه artifact بهروز شده به ژوئیه ۲۰۲۲ بازمیگردد، و این بدافزار دارای ویژگیهای جدیدی است که برای فرار از نرمافزارهای امنیتی و مقاومت در برابر مهندسی معکوس طراحی شده است.

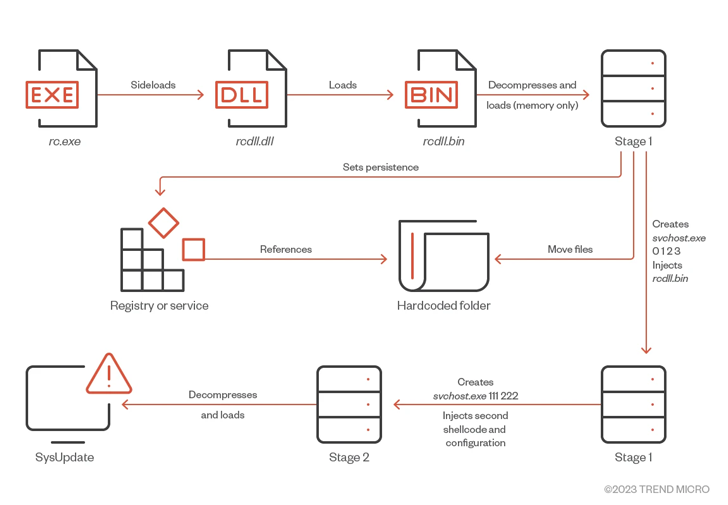

شرکت امنیت سایبری Trend Micro گفت[۱] که نسخه مشابه ویندوز را در ژوئن ۲۰۲۲ مشاهده کرده است، تقریباً یک ماه پس از راهاندازی زیرساخت فرماندهی و کنترل (C2).

Lucky Mouse همچنین تحت نامهای APT27، Bronze Union، Emissary Panda و Iron Tiger ردیابی میشود[۲] و به استفاده از بدافزارهای مختلفی مانند [۳]SysUpdate، HyperBro، PlugX و یک درب پشتی لینوکس به نام rshell معروف است.

طی دو سال گذشته، کمپینهای سازماندهی شده توسط این گروه تهدید، از برنامههای قانونی مانندAble [4]Desktop و [۵]MiMi Chat برای دسترسی از راه دور به سیستمهای در معرض خطر استفاده کردهاند.

در اکتبر ۲۰۲۲، Intrinsec یک حمله به یک شرکت فرانسوی را شرح داد[۶] که از آسیبپذیریهای ProxyLogon در سرور Microsoft Exchange برای ارائه HyperBro بهعنوان بخشی از یک عملیات چندماهه که «چند گیگابایت داده» را استخراج میکرد، استفاده میکرد.

اهداف جدیدترین کمپین شامل یک شرکت قمار در فیلیپین است، بخشی که از سال ۲۰۱۹ مکرراً مورد هجوم Iron Tiger قرار گرفته است.

ناقل عفونت دقیق مورداستفاده در حمله نامشخص است، اما نشانهها حاکی از استفاده از نصب کنندههایی است که بهعنوان برنامههای پیامرسانی مانند Youdu بهعنوان فریبنده برای فعال کردن توالی حمله استفاده میشوند.

این بدافزار همانطور که برای نسخه ویندوز SysUpdate، دارای ویژگیهایی برای مدیریت فرآیندها، گرفتن اسکرینشات، انجام عملیات فایل و اجرای دستورات دلخواه است؛ همچنین قادر به برقراری ارتباط با سرورهای C2 از طریق درخواستهای DNS TXT و تکنیکی به نام تونل کردن DNS است.

این توسعه همچنین اولین باری است که یک عامل تهدید در حال شناسایی یک آسیبپذیری جانبی در یک فایل اجرایی امضاشده Wazuh برای استقرار SysUpdate در ماشینهای ویندوز است.

نمونههای ELF لینوکس که به زبان C++ نوشته شدهاند، به دلیل استفاده از کتابخانه Asio برای انتقال عملکردهای مدیریت فایل قابلتوجه هستند، که نشان میدهد دشمن به دنبال اضافه کردن پشتیبانی بین پلتفرمی برای این بدافزار است.

به گفته Trend Micro، با توجه به اینکه rshell در حال حاضر قادر به اجرا روی لینوکس و macOS است، احتمال اینکه SysUpdate در آینده macOS را موردحمله قرار دهد را نمیتوان نادیده گرفت.

یکی دیگر از ابزارهای موردتوجه، گذرواژه سفارشی کروم و گرفتن کوکی است که دارای ویژگیهایی برای جمعآوری کوکیها و رمزهای عبور ذخیرهشده در مرورگر وب است.

Daniel Lunghi، محقق امنیتی، گفت: «این تحقیق تائید میکند که Iron Tiger بهطور منظم ابزارهای خود را برای اضافه کردن ویژگیهای جدید و احتمالاً برای سهولت قابلیت حمل آنها به پلتفرمهای دیگر بهروزرسانی میکند. همچنین این محقق علاقه این بازیگر تهدید به صنعت قمار و منطقه آسیای جنوب شرقی را تائید میکند.

منابع

[۱] https://www.trendmicro.com/en_us/research/23/c/iron-tiger-sysupdate-adds-linux-targeting.html

[۲] https://thehackernews.com/2021/04/luckymouse-hackers-target-banks.html

[۳] https://www.trendmicro.com/en_no/research/21/d/iron-tiger-apt-updates-toolkit-with-evolved-sysupdate-malware-va.html

[۴] https://thehackernews.com/2020/12/software-supply-chain-attack-hits.html

[۵] https://thehackernews.com/2022/08/chinese-hackers-backdoored-mimi-chat.html

[۶] https://www.intrinsec.com/apt27-analysis

[۷] https://thehackernews.com/2023/03/sysupdate-malware-strikes-again-with.html

ثبت ديدگاه