نسخههای تروجانیزه شده از برنامههای قانونی برای استقرار دژافزارهای استخراج ارزهای دیجیتال در سیستمهای macOS استفاده میشوند.

نسخههای تروجانیزه شده از برنامههای قانونی برای استقرار دژافزارهای استخراج ارزهای دیجیتال در سیستمهای macOS استفاده میشوند.

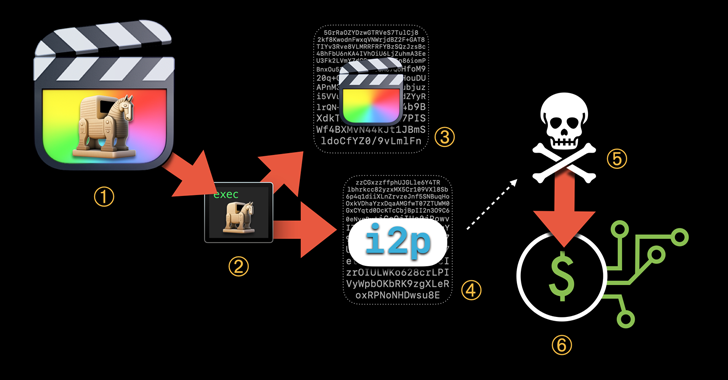

JAMF Treshation Labs، که این کشف را انجام داد، دراینباره گفت: در حقیقت Miner Coin XMRIG با استفاده از اصلاح غیرمجاز در Final Cut Pro، یک نرمافزار ویرایش ویدیویی از اپل اجرا شد.

محققان JAMF یعنی Matt Benyo، Ferdous Saljooki، و Jaron Bradley در گزارشی به اشتراک گذاشتهشده با The Hacker News دراینباره گفتند[۱]: “این بدافزار از پروژه اینترنتی نامرئی (I2P) برای بارگیری اجزای مخرب و ارسال ارز استخراجشده به کیف پول مهاجم استفاده میکند.”

تکرار قبلی این کمپین دقیقاً یک سال پیش توسط Trend Micro ثبت شد[۲]، که اشاره به استفاده از بدافزارها از I2P برای پنهان کردن ترافیک شبکه داشت و گمانهزنی کرد که ممکن است بهعنوان یک فایل DMG برای Adobe Photoshop CC 2019 تحویل داده شود.

شرکت مدیریت دستگاههای اپل دراینباره گفت که منبع برنامههای cryptojacking را میتوان در Pirate Bay ردیابی کرد و قدمت اولین بارگذاریها به سال ۲۰۱۹ میرسند.

نتیجه کشف سه نسل از بدافزار است که به ترتیب در اوت ۲۰۱۹ ، آوریل ۲۰۲۱ و اکتبر ۲۰۲۱ مشاهده شدند، که تکامل پیچیدگی و مخفی شدن این کمپین را ترسیم میکنند.

یکی از نمونههای تکنیک فرار، اسکریپت پوستهای است که لیست فرآیندهای در حال اجرا را برای بررسی حضور Activity Monitor نظارت میکند[۳] و اگر چنین باشد، فرآیندهای استخراج را خاتمه میدهد.

فرآیند استخراج مخرب در سیستم کاربر، برنامه pirated را راهاندازی میکند، که بر اساس آن کد تعبیهشده در ارتباطات اجرایی برای بارگیری مؤلفه XMRIG به یک سرور کنترلشده بازیگر از طریق I2P متصل میشود.

توانایی بدافزار برای پرواز در زیر رادار، همراه با این واقعیت که کاربرانی که در حال کار با نرمافزار کرک شده هستند، مایل هستند کاری غیرقانونی انجام دهند، این شاخص توزیع را برای سالهای متمادی بسیار مؤثر کرده است.

بااینحال، اپل با قرار دادن برنامههای قانونی در بررسیهای Gatekeeper دقیقتر[۴] در MacOS Ventura، اقداماتی را برای مقابله با چنین سوءاستفادههایی انجام داده است و از این طریق مانع از راهاندازی برنامههای دستکاریشده میشود.

محققان JAMF خاطرنشان کردند: “از طرف دیگر ، MacOS Ventura مانع از اجرای برنامه استخراج ارز دیجیتال نمیشود. تا زمانی که کاربر پیام خطا را دریافت میکند که این بدافزار قبلاً نصب شده است.”

“این مانع از راهاندازی نسخه اصلاحشده Final Cut Pro شد، که میتواند سوءظن را برای کاربر ایجاد کند و همچنین احتمال اجراهای بعدی توسط کاربر را بهشدت کاهش دهد.”

منابع

[۱] https://www.jamf.com/blog/cryptojacking-macos-malware-discovered-by-jamf-threat-labs/

[۲] https://www.trendmicro.com/en_us/research/22/b/latest-mac-coinminer-utilizes-open-source-binaries-and-the-i2p-network.html

[۳] https://support.apple.com/en-us/guide/activity-monitor/welcome/mac

[۴] https://thehackernews.com/2022/12/microsoft-details-gatekeeper-bypass.html

[۵] https://thehackernews.com/2023/02/hackers-using-trojanized-macos-apps-to.html

ثبت ديدگاه