نوع جدیدی از باتنت بدنام Mirai به نام V3G4 پیدا شده است که از چندین آسیبپذیری امنیتی برای انتشار خود به دستگاههای لینوکس و اینترنت اشیا استفاده میکند.

نوع جدیدی از باتنت بدنام Mirai به نام V3G4 پیدا شده است که از چندین آسیبپذیری امنیتی برای انتشار خود به دستگاههای لینوکس و اینترنت اشیا استفاده میکند.

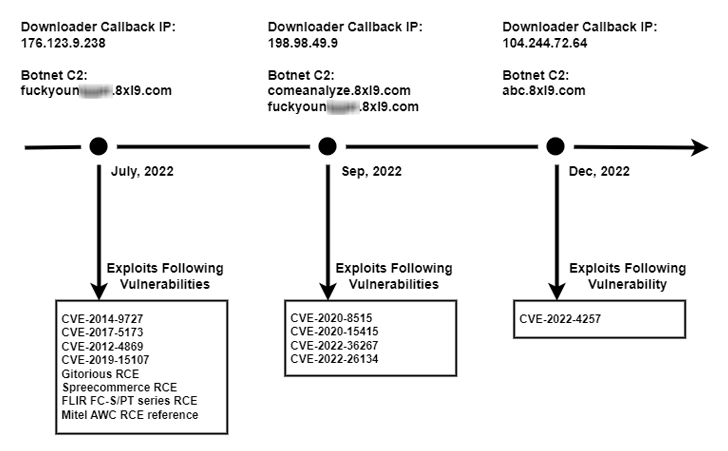

این نسخه جدید که توسطPalo Alto Networks Unit 42 به نام V3G4 شناخته شده است در نیمه دوم سال ۲۰۲۲ مشاهده شد و این شرکت سه کمپین مختلف را که احتمالاً توسط یک عامل تهدید انجام شده را شناسایی کرده است.

محققانUnit 42 دراینباره میگویند[۱]: «هنگامیکه دستگاههای آسیبپذیر به خطر بیفتند، کاملاً توسط مهاجمان کنترل میشوند و به بخشی از باتنت تبدیل میشوند». عامل تهدید این توانایی را دارد که از این دستگاهها برای انجام حملات بیشتر، مانند حملات انکار سرویس توزیعشده (DDoS) استفاده کند.

این حملات عمدتاً سرورها و دستگاههای شبکهای که در معرض لینوکس قرار دارند را مشخص میکنند که با ۱۳ نقص میتوانند منجر به اجرای کد از راه دور (RCE) شوند.

برخی از ایرادات قابلتوجه مربوط به نقصهای مهم در Atlassian Confluence Server و Data Center، روترهای DrayTek Vigor، Airspan AirSpot و دوربینهای IP Geutebruck و سایر موارد است. قدیمیترین نقص در این لیست آسیبپذیری CVE-2012-4869 است[۲] که یک باگ RCE است که در FreePBX قرار دارد.

پس از یک در معرض قرارگیری موفقیتآمیز، payload باتنت از یک سرور راه دور و با استفاده از ابزارهای [۳]wget و [۴]cURL بازیابی میشود.

این باتنت، علاوه بر بررسی اینکه آیا قبلاً روی دستگاه آلوده اجرا میشود، اقداماتی را برای خاتمه دادن به سایر باتنتهای رقیب مانند Mozi، Okami و Yakuza انجام میدهد.

V3G4 همچنین مجموعهای از اعتبارنامههای لاگین پیشفرض یا ضعیف را بستهبندی میکند که از آنها برای انجام حملات brute-force از طریق Telnet/SSH و تکثیر در ماشینهای دیگر استفاده میکند.

همچنین با یک سرور فرمان و کنترل تماس برقرار میکند تا منتظر دستورات برای راهاندازی حملات DDoS علیه اهداف از طریق پروتکلهای UDP، TCP و HTTP باشد.

محققان دراینباره میگویند: «آسیبپذیریهای ذکرشده در بالا پیچیدگی حمله کمتری نسبت به انواع مشاهدهشده قبلی دارند، اما تأثیر امنیتی مهمی را حفظ میکنند که میتواند منجر به اجرای کد از راه دور شود».

برای جلوگیری از چنین حملاتی، توصیه میشود که کاربران وصلهها و بهروزرسانیهای لازم را در زمانی که قابلاجرا هستند اعمال کنند و دستگاهها را با رمزهای عبور قوی ایمن کنند.

منابع

[۱] https://unit42.paloaltonetworks.com/mirai-variant-v3g4/#post-126924-_ajb20h1i7fau

[۲] https://nvd.nist.gov/vuln/detail/CVE-2012-4869

[۳] https://en.wikipedia.org/wiki/Wget

[۴] https://en.wikipedia.org/wiki/CURL

[۵] https://thehackernews.com/2023/02/new-mirai-botnet-variant-v3g4.html

ثبت ديدگاه