تحقیقات جدید نشان داده است که ممکن است عوامل تهدید از یک ویژگی قانونی در GitHub Codespaces برای انتقال دژافزار به سیستم های قربانی سوء استفاده کنند.

تحقیقات جدید نشان داده است که ممکن است عوامل تهدید از یک ویژگی قانونی در GitHub Codespaces برای انتقال دژافزار به سیستم های قربانی سوء استفاده کنند.

GitHub Codespaces یک محیط توسعه قابل تنظیم مبتنی بر ابر است[۱] که به کاربران اجازه میدهد تا از یک مرورگر وب یا از طریق یکپارچهسازی در کد ویژوال استودیو، یک پایگاه کد معین را اشکال زدایی، نگهداری و یا تغییر دهند.

همچنین دارای یک ویژگی ارسال پورت است که دسترسی به یک برنامه وب را که روی یک پورت خاص در فضای کد اجرا میشود، مستقیماً از مرورگر یک ماشین محلی برای اهداف آزمایش و اشکالزدایی ممکن میسازد.

GitHub در مستندات خود در این باره توضیح می دهد[۲]: “همچنین می توانید یک پورت را به صورت دستی فوروارد کنید، پورت های فوروارد شده را برچسب گذاری کنید، پورت های فوروارد شده را با اعضای سازمان خود به اشتراک بگذارید، پورت های فوروارد شده را به صورت عمومی به اشتراک بگذارید یا پورت های فوروارد شده را به پیکربندی فضای کد اضافه کنید.”

در اینجا ذکر این نکته مهم است[۳] که هر پورت فوروارد شدهای که عمومی میشود به هر طرفی که از URL و شماره پورت اطلاع دارد نیز اجازه میدهد برنامه در حال اجرا را بدون هرگونه احراز هویت مشاهده کند.

علاوه بر این، GitHub Codespaces از HTTP برای ارسال پورت استفاده میکند. اگر پورت قابل مشاهده برای عموم برای استفاده از HTTPS به روز یا حذف شود و دوباره اضافه شود، قابلیت مشاهده درگاه به طور خودکار به خصوصی تغییر میکند.

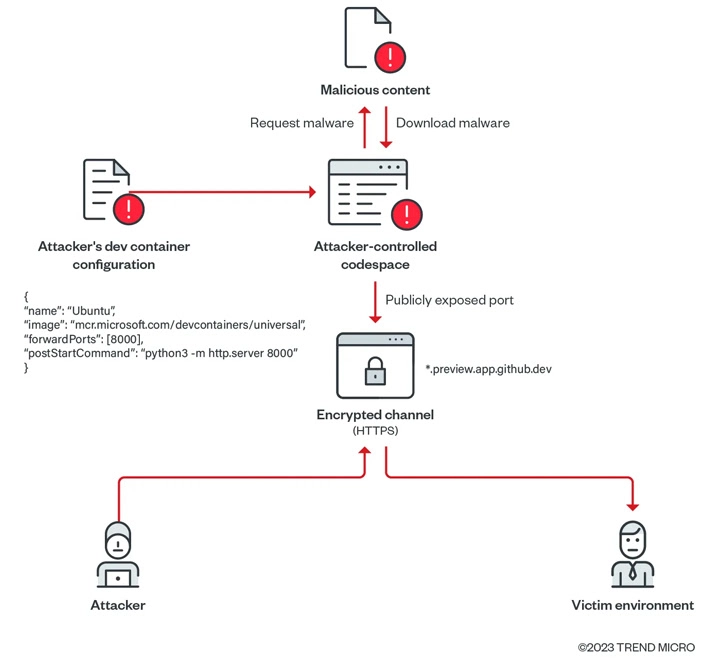

شرکت امنیت سایبری Trend Micro دریافت[۴] که چنین پورتهای فوروارد شده عمومی میتوانند برای ایجاد یک سرور فایل مخرب با استفاده از حساب GitHub مورد بهرهبرداری قرار گیرند.

محققان Nitesh Surana و Magno Logan در این باره میگویند: «در این فرآیند، این محیطهای مورد سوء استفاده بهعنوان مخرب یا مشکوک علامتگذاری نمیشوند، حتی اگر محتوای مخرب را ارائه میدهند (مانند اسکریپتها، دژافزارها و باجافزارها) و سازمانها ممکن است این رویدادها را به عنوان موارد مثبت یا نادرست در نظر بگیرند.»

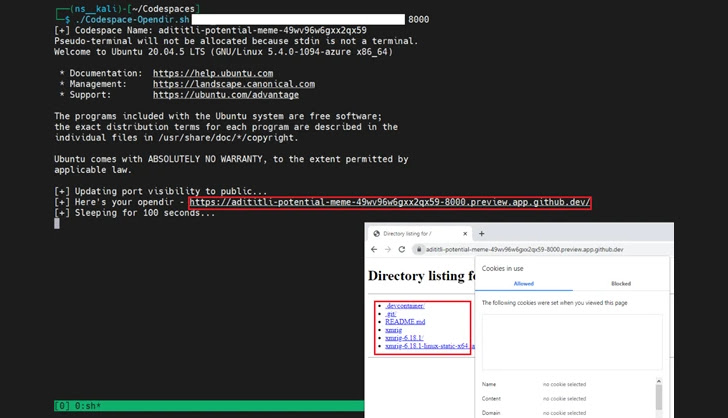

در یک بهره بردار اثبات ادعا (PoC) که توسط Trend Micro نشان داده شد، یک عامل تهدید میتواند یک فضای کد ایجاد کند و دژافزار را از یک دامنه کنترلشده توسط مهاجم به محیط دانلود کند، و قابلیت مشاهده پورت ارسالشده را در حالت عمومی قرار دهد، که اساساً تبدیل به برنامهای میشود که به عنوان یک وب سرور میزبان payload های سرکش عمل میکند.

حتی نگرانکنندهتر، دشمن میتواند این روش را برای استقرار دژافزار و به خطر انداختن محیط قربانی تقویت کند، زیرا هر دامنه فضای کد مرتبط با پورت در معرض دید منحصر به فرد است و بعید است که توسط ابزارهای امنیتی به عنوان دامنه مخرب پرچمگذاری شود.

محققان توضیح دادند: «با استفاده از چنین اسکریپتهایی، مهاجمان میتوانند به راحتی از GitHub Codespaces در ارائه محتوای مخرب با سرعتی سریع با افشای پورتها در محیطهای فضای کد خود سوء استفاده کنند.»

در حالی که این تکنیک هنوز در سطح اینترنت مشاهده نشده است، یافتهها یادآوری میکنند که چگونه عوامل تهدید میتوانند از پلتفرمهای ابری[۵] به نفع خود و به عنوان یک سلاح[۶] استفاده کنند و مجموعهای از فعالیتهای غیرقانونی را انجام دهند.

محققان نتیجه گرفتند: “سرویسهای ابری مزایایی را برای کاربران قانونی و مهاجمان به طور یکسان ارائه میدهند. ویژگیهایی که برای مشترکین قانونی ارائه میشود برای عوامل تهدید نیز در دسترس قرار میگیرند زیرا آنها از منابع ارائه شده توسط ارائه دهنده خدمات ابری بهره می برند.”

به روز رسانی: پاسخ GitHub برای رسیدگی به نگرانی های مربوط به سوء استفاده از فضای کد

هنگامی که برای اظهار نظر تماس گرفته شد، GitHub به The Hacker News گفت که از احتمال سوء استفاده آگاه است و قصد دارد زمانی که کاربران تلاش میکنند به یک فضای کد متصل شوند، به آن ها پیامی ارائه دهد.

این شرکت گفت: «GitHub متعهد به بررسی مسائل امنیتی گزارش شده است. ما قصد داریم یک درخواست به کاربران اضافه کنیم تا تأیید کنیم که آنها هنگام اتصال به فضای کد به مالک اعتماد دارند. توصیه می کنیم کاربران GitHub Codespace دستورالعمل های ما[۷] را برای حفظ امنیت و به حداقل رساندن خطر محیط توسعه خود دنبال کنند.»

منابع

[۱] https://docs.github.com/en/codespaces/overview

[۲] https://docs.github.com/en/codespaces/developing-in-codespaces/forwarding-ports-in-your-codespace

[۳] https://docs.github.com/en/codespaces/codespaces-reference/security-in-github-codespaces

[۴] https://www.trendmicro.com/en_us/research/23/a/abusing-github-codespaces-for-malware-delivery.html

[۵] https://thehackernews.com/2023/01/hackers-using-captcha-bypass-tactics-in.html

[۶] https://thehackernews.com/2022/07/cloud-based-cryptocurrency-miners.html

[۷] https://docs.github.com/en/codespaces/codespaces-reference/security-in-github-codespaces

[۸] https://thehackernews.com/2023/01/hackers-can-abuse-legitimate-github.html

ثبت ديدگاه