بر اساس آخرین تحقیقات، گونهای از یک دژافزار بانکی به نام Dridex با استفاده از یک روش آلودگی که قبلاً مستند نشده بود، سیستمعامل macOS اپل را موردتوجه قرار داده است.

Armando Nathaniel Pedragoza، محقق Trend Micro در یک گزارشی فنی دراینباره گفت[۱]: «این دژافزار تکنیک جدیدی را برای تحویل اسناد جاسازیشده با ماکروهای مخرب به کاربران بدون نیاز به تظاهر به صورتحساب بودن یا تظاهر به سایر فایلهای مرتبط با کسبوکار اتخاذ کرده است».

Dridex که Bugat و Cridex نیز نامیده میشود[۲]، یک دزد اطلاعات است که به جمعآوری دادههای حساس از ماشینهای آلوده و ارائه و اجرای ماژولهای مخرب معروف است. این دژافزار به یک گروه جنایات الکترونیکی معروف به Evil Corp (با نام مستعار Indrik Spider) نسبت داده میشود.

این دژافزار همچنین بهعنوان جانشین [۳]Gameover Zeus در نظر گرفته میشود که خود دنبالهای از تروجان بانکی دیگری به نام زئوس است. کمپینهای قبلی Dridex که ویندوز را هدف قرار میدادند، از اسناد مایکروسافت اکسل با قابلیت ماکرو استفاده میکردند[۴] که از طریق ایمیلهای فیشینگ فرستاده میشدند تا یک محموله را مستقر کنند.

یک عملیات مجری قانون که توسط اروپا و ایالاتمتحده سازماندهی شده بود، این باتنت را در اکتبر ۲۰۱۵ مختل کرد[۵] و یک تبعه مولداوی به نام آندری گینکول به دلیل نقش خود بهعنوان مدیر عملیات دستگیر شد. در دسامبر ۲۰۱۸، گینکول پس از استرداد در فوریه ۲۰۱۶ توسط دادگاه فدرال ایالاتمتحده محکوم شد[۶].

متعاقباً در دسامبر ۲۰۱۹، وزارت خزانهداری ایالاتمتحده تحریمهایی را علیه Evil Corp اعمال کرد[۷] و ۵ میلیون دلار جایزه را علیه دو عضو اصلی این گروه یعنی ماکسیم یاکوبتس و ایگور توراشف اعلام کرد. علیرغم این تلاشها، Dridex به تکامل خود ادامه داد و ثابت کرد که یک تهدید سرسخت است.

تجزیهوتحلیل Trend Micro از نمونههای Dridex شامل یک فایل اجرایی Mach-O[8] است که اولین فایل آن در آوریل ۲۰۱۹ به VirusTotal ارسال شد. از آن زمان تاکنون، ۶۷ عدد artifact دیگر در سطح اینترنت شناسایی شده است که برخی از آنها به دسامبر ۲۰۲۲ میرسد.

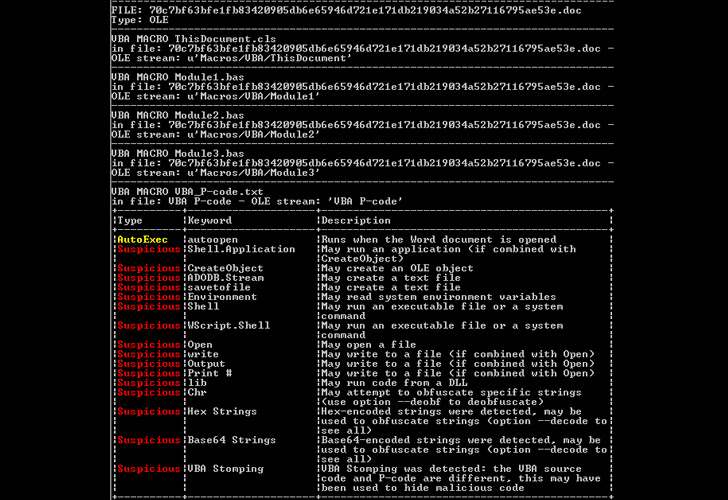

این artifact، بهنوبه خود، حاوی یک سند جاسازیشده مخرب است که برای اولین بار[۹] در سال ۲۰۱۵ شناسایی شد و شامل یک ماکرو باز کردن خودکار[۱۰] است که با باز کردن یک سند Word بهطور خودکار اجرا میشود.

علاوه بر این، فایل اجرایی Mach-O برای جستجو و بازنویسی همه فایلهای “.doc” در فهرست کاربری فعلی (~/User/{user name}) با کد ماکرو مخرب کپی شده از سند تعبیهشده به شکل یک هگزادسیمال، طراحی شده است.

Pedragoza توضیح داد: «درحالیکه ویژگی ماکرو در Microsoft Word بهطور پیشفرض غیرفعال است، این دژافزار تمام فایلهای سند را برای کاربر فعلی، ازجمله فایلهای پاک، بازنویسی میکند. این کار تشخیص مخرب بودن فایل را برای کاربر دشوارتر میکند زیرا از منبع خارجی نمیآید.»

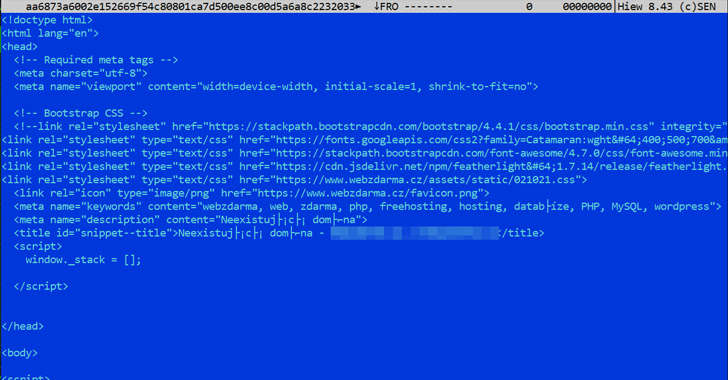

ماکروهای موجود در سند رونویسی شده برای تماس با یک سرور راه دور برای بازیابی فایلهای اضافی، که شامل یک فایل اجرایی ویندوز است که در macOS اجرا نمیشود، مهندسیشدهاند، که نشان میدهد ممکن است زنجیره حمله در حال انجام باشد. باینری، بهنوبه خود، تلاش میکند تا لودر Dridex را روی دستگاه در معرض خطر دانلود کند.

درحالیکه اسناد حاوی ماکروهای انفجاری معمولاً از طریق حملات مهندسی اجتماعی ارائه میشوند، یافتهها بار دیگر نشان میدهد که تصمیم مایکروسافت برای مسدود کردن ماکروها[۱۱] بهطور پیشفرض، عوامل تهدید را بر آن داشته تا تاکتیکهای خود را اصلاح کنند و روشهای کارآمدتری برای ورود پیدا کنند.

Trend Micro گفت: «در حال حاضر، تأثیر این نوع Dridex روی کاربران macOS به حداقل رسیده است، زیرا محموله یک فایل EXE است (و بنابراین با محیطهای macOS سازگار نیست). بااینحال، همچنان فایلهای اسنادی را که اکنون حامل ماکروهای مخرب Dridex هستند، بازنویسی میکند.»

منابع

[۱] https://www.trendmicro.com/en_us/research/23/a/-dridex-targets-macos-using-new-entry-method.html

[۲] https://thehackernews.com/2022/02/dridex-malware-deploying-entropy.html

[۳] https://thehackernews.com/2022/11/fbi-wanted-leader-of-notorious-zeus.html

[۴] https://thehackernews.com/2022/09/new-evidence-links-raspberry-robin.html

[۵] https://www.justice.gov/opa/pr/bugat-botnet-administrator-arrested-and-malware-disabled

[۶] https://www.justice.gov/usao-wdpa/pr/moldovan-sentenced-distributing-multifunction-malware-package

[۷] https://home.treasury.gov/news/press-releases/sm845

[۸] https://en.wikipedia.org/wiki/Mach-O

[۹] https://www.virustotal.com/gui/file/70c7bf63bfe1fb83420905db6e65946d721e171db219034a52b27116795ae53e

[۱۰] https://learn.microsoft.com/en-us/office/troubleshoot/word/autoexec-autoopen-macros-word

[۱۱] https://thehackernews.com/2023/01/the-evolving-tactics-of-vidar-stealer.html

[۱۲] https://thehackernews.com/2023/01/dridex-malware-now-attacking-macos.html

ثبت ديدگاه