یک عامل تهدید مستقر در آفریقای جنوبی که به نام Automated Libra شناخته میشود مشاهده شده است که از تکنیکهای دور زدن کپچا برای ایجاد حسابهای GitHub بهصورت برنامهریزیشده بهعنوان بخشی از یک کمپین freejacking به نام PURPLEURCHIN استفاده میکند.

یک عامل تهدید مستقر در آفریقای جنوبی که به نام Automated Libra شناخته میشود مشاهده شده است که از تکنیکهای دور زدن کپچا برای ایجاد حسابهای GitHub بهصورت برنامهریزیشده بهعنوان بخشی از یک کمپین freejacking به نام PURPLEURCHIN استفاده میکند.

William Gamazo و Nathaniel Quist، محققین Palo Alto Networks Unit 42، دراینباره گفتند[۱] که این گروه “در درجه اول پلتفرمهای ابری را هدف قرار میدهد که Trial های زمان محدودی از منابع ابری ارائه میدهند تا عملیات استخراج رمز ارز خود را انجام دهند.”

PURPLEURCHIN اولین بار در اکتبر ۲۰۲۲ زمانی که Sysdig فاش کرد[۲] که دشمن ۳۰ حساب GitHub، ۲۰۰۰ حساب Heroku و ۹۰۰ حساب Buddy ایجاد کرده است تا عملیات خود را افزایش دهد، آشکار شد.

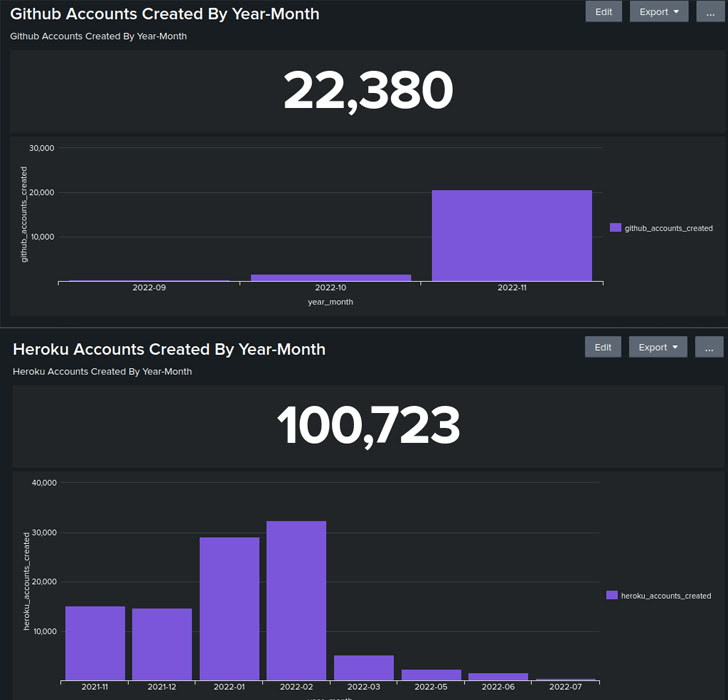

اکنون با توجه به گزارش Unit 42، این گروهِ عاملِ تهدیدِ ابری در اوج فعالیت خود در نوامبر ۲۰۲۲، در هر دقیقه سه تا پنج حساب GitHub ایجاد میکند و درمجموع بیش از ۱۳۰۰۰۰ حساب جعلی را در Heroku، Togglebox و GitHub راهاندازی کرده است.

تخمین زده میشود که بیش از ۲۲۰۰۰ حساب GitHub بین سپتامبر تا نوامبر ۲۰۲۲، سه حساب در سپتامبر، ۱۶۵۲ در اکتبر و ۲۰۷۲۵ حساب در نوامبر ایجاد شده باشد. درمجموع ۱۰۰۷۲۳ حساب منحصربهفرد Heroku نیز شناسایی شده است.

این شرکت امنیت سایبری همچنین سوءاستفاده از منابع ابری را یک تاکتیک play and run نامید که برای جلوگیری از پرداخت صورتحساب فروشنده پلتفرم با استفاده از کارتهای اعتباری جعلی یا دزدیدهشده برای ایجاد حسابهای ممتاز طراحی شده است.

تجزیهوتحلیل این شرکت از ۲۵۰ گیگابایت داده، اولین نشانه کمپین کریپتو را حداقل نزدیک به ۳٫۵ سال پیش در اوت ۲۰۱۹ نشان میدهد که استفاده از بیش از ۴۰ کیف پول و هفت ارز دیجیتال مختلف را شناسایی میکند.

ایده اصلی که PURPLEURCHIN بر پایه آن بنا شده است، بهرهبرداری از منابع محاسباتی تخصیصیافته به حسابهای رایگان و ممتاز در سرویسهای ابری بهمنظور به دست آوردن سود مالی در مقیاس انبوه قبل از قطع شدن دسترسی به دلیل عدم پرداخت هزینه است.

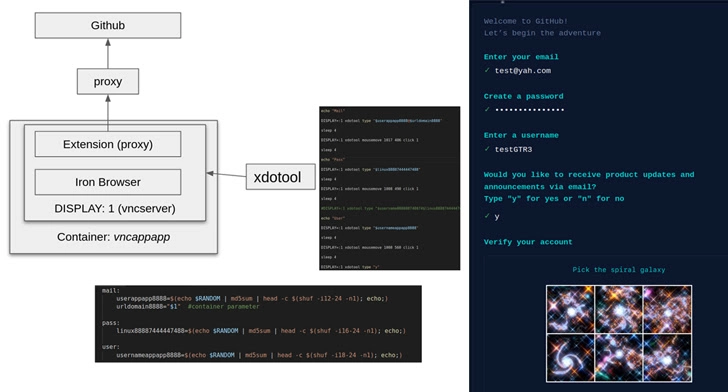

علاوه بر خودکارسازی فرآیند ایجاد حساب کاربری با استفاده از ابزارهای قانونی مانند [۳]xdotool و [۴]ImageMagick، عامل تهدید همچنین از ضعف بررسی کپچا در GitHub برای پیشبرد اهداف غیرقانونی خود استفاده میکند.

این کار با استفاده از دستور تبدیل[۵] ImageMagick برای تبدیل تصاویر کپچا به مکملهای RGB، و سپس استفاده از دستور شناسایی[۶] برای استخراج skewness کانال قرمز[۷] و انتخاب کوچکترین مقدار انجام میشود.

هنگامیکه ایجاد حساب با موفقیت انجام شد، Automated Libra اقدام به ایجاد یک مخزن GitHub میکند و جریانهای کاری را مستقر میکند[۸] که راهاندازی اسکریپتها و کانتینرهای خارجی Bash را برای شروع توابع استخراج کریپتو ممکن میسازد.

این یافتهها نشان میدهد که چگونه میتوان با افزایش تعداد حسابهایی که میتوان در هر دقیقه در این پلتفرمها ایجاد کرد، از کمپین freejacking برای به حداکثر رساندن بازده استفاده کرد.

محققان نتیجه گرفتند: «توجه به این نکته مهم است که Automated Libra زیرساخت خود را طوری طراحی میکند که بیشترین استفاده را از ابزارهای CD/CI داشته باشد.

“دستیابی به این امر با گذشت زمان آسانتر میشود، زیرا VSP های سنتی در حال تنوع بخشیدن به سبد خدمات خود برای خدمات مربوط به ابر هستند. در دسترس بودن این خدمات مرتبط با ابر کار را برای عوامل تهدید آسانتر میکند، زیرا آنها برای استقرار برنامههای خود مجبور به حفظ زیرساخت نیستند.”

منابع

[۱] https://unit42.paloaltonetworks.com/purpleurchin-steals-cloud-resources

[۲] https://thehackernews.com/2022/10/new-cryptojacking-campaign-targeting.html

[۳] https://www.semicomplete.com/projects/xdotool

[۵] https://imagemagick.org/script/convert.php

[۶] https://imagemagick.org/script/identify.php

[۷] https://en.wikipedia.org/wiki/Channel_(digital_image)#RGB_images

[۸] https://docs.github.com/en/actions/using-workflows/about-workflows

[۹] https://thehackernews.com/2023/01/hackers-using-captcha-bypass-tactics-in.html

ثبت ديدگاه