کاربرانی که به دنبال نرمافزارهای محبوب هستند، توسط یک کمپین دژافزاری تبلیغاتی جدید هدف قرار میگیرند که از Google Ads برای ارائه انواع تروجانیزهشدهای که دژافزارها را مستقر میکنند، مانند Raccoon Stealer و Vidar سوءاستفاده میکند.

کاربرانی که به دنبال نرمافزارهای محبوب هستند، توسط یک کمپین دژافزاری تبلیغاتی جدید هدف قرار میگیرند که از Google Ads برای ارائه انواع تروجانیزهشدهای که دژافزارها را مستقر میکنند، مانند Raccoon Stealer و Vidar سوءاستفاده میکند.

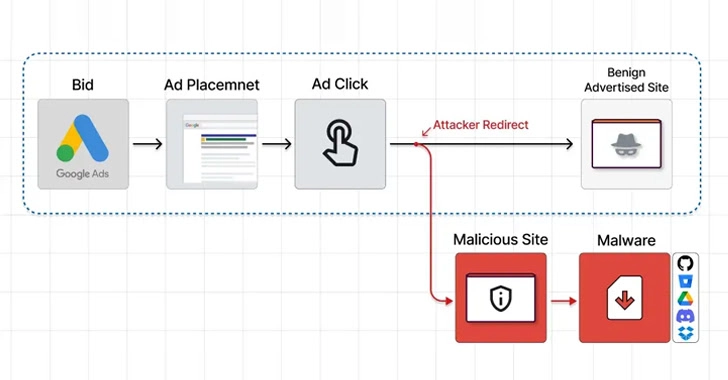

این فعالیت از وبسایتهای به ظاهر معتبر با نامهای دامنهی دارای غلط تایپی استفاده میکند که در بالای نتایج جستجوی گوگل در قالب تبلیغات مخرب با ربودن جستجوها برای کلمات کلیدی خاص ظاهر میشوند.

هدف نهایی چنین حملاتی فریب دادن[۱] کاربران[۲] ناآگاه[۳] برای دانلود برنامههای بدخواهانه یا برنامههای بالقوه ناخواسته است.

در یک کمپین افشا شده توسط Guardio Labs، عوامل تهدید مشاهده شدهاند که شبکهای از سایتهای خوشخیم را ایجاد میکنند که در موتور جستجو تبلیغ میشوند، که با کلیک کردن، بازدیدکنندگان را به یک صفحه فیشینگ هدایت میکنند که حاوی یک آرشیو ZIP تروجانشده میزبانی شده در Dropbox یا OneDrive است.

Nati Tal، محقق، در این باره گفت[۴]: «لحظهای که آن سایتهای مبدل توسط بازدیدکنندگان هدف (کسانی که واقعاً روی نتیجه جستجوی تبلیغ شده کلیک میکنند) بازدید میشوند، سرور بلافاصله آنها را به یک سایت سرکش و از آنجا به محموله مخرب هدایت میکند.

از جمله نرم افزارهای جعل شده می توان به AnyDesk، Dashlane، Grammarly، Malwarebytes، Microsoft Visual Studio، MSI Afterburner، Slack و Zoom و غیره اشاره کرد.

آزمایشگاههای Guardio که کمپین MasquerAds را نامگذاری کرده است، بخش بزرگی از فعالیتها را به عامل تهدیدی که تحت نام Vermux دنبال میکند نسبت میدهد و خاطرنشان میکند که حریف «از فهرست گستردهای از برندها سوء استفاده میکند و به تکامل خود ادامه میدهد».

عملیات Vermux عمدتاً کاربران را در کانادا و ایالات متحده متمایز کرده است و از سایتهای masquerAds برای جستجوی AnyDesk و MSI Afterburner برای تکثیر استخراجکنندگان ارزهای دیجیتال و دزد اطلاعات Vidar استفاده میکند.

این توسعه نشاندهنده استفاده مداوم از دامنههای دارای غلط املایی است که از نرمافزارهای قانونی تقلید میکنند تا کاربران را به نصب برنامههای سرکش اندروید[۵] و ویندوز[۶] ترغیب کنند.

همچنین این اولین باری است که پلتفرم Google Ads برای انتشار دژافزارها مورد استفاده قرار گرفته است. مایکروسافت ماه گذشته یک کمپین حمله را فاش کرد[۷] که از یک سرویس تبلیغاتی برای استقرار BATLOADER استفاده می کند، که سپس برای حذف باج افزار رویال استفاده می شود.

جدای از BATLOADER، بازیگران مخرب همچنین از تکنیک های تبلیغات بد برای توزیع دژافزار [۸]IcedID از طریق صفحات وب شبیه سازی شده برنامه های معروف مانند Adobe، Brave، Discord، LibreOffice، Mozilla Thunderbird و TeamViewer استفاده کرده اند.

Trend Micro هفته گذشته گفت[۹]: “IcedID یک خانواده دژافزار قابل توجه است که قادر به ارائه محموله های دیگر از جمله Cobalt Strike[10] و سایر دژافزارها است.” IcedID مهاجمان را قادر میسازد تا حملاتی را که منجر به در خطر افتادن کامل سیستم میشوند، مانند سرقت دادهها و باجافزارهای فلجکننده، پیگیری کنند.

این یافتهها همچنین در حالی به دست آمده است که اداره تحقیقات فدرال ایالات متحده (FBI) هشدار[۱۱] داده است که “جنایتکاران سایبری از خدمات تبلیغاتی موتورهای جستجو برای جعل هویت برندها و هدایت کاربران به سایتهای مخربی که میزبان باجافزار و سرقت اطلاعات ورود به سیستم و سایر اطلاعات مالی هستند، استفاده میکنند.”

منابع

[۱] https://labs.guard.io/isotonic-1-malvertising-at-its-best-worst-d679f1671b69

[۲] https://blogs.vmware.com/security/2022/09/the-evolution-of-the-chromeloader-malware.html

[۳] https://labs.guard.io/zipb-the-all-you-can-infect-buffet-494aa8b805a0

[۴] https://labs.guard.io/masquerads-googles-ad-words-massively-abused-by-threat-actors-targeting-organizations-gpus-42ae73ee8a1e

[۵] https://blog.cyble.com/2022/10/18/ermac-android-malware-increasingly-active

[۶] https://blog.cyble.com/2022/11/23/fake-msi-afterburner-sites-delivering-coin-miner/

[۷] https://thehackernews.com/2022/11/microsoft-warns-of-hackers-using-google.html

[۸] https://thehackernews.com/2022/11/notorious-emotet-malware-returns-with.html

[۹] https://www.trendmicro.com/en_us/research/22/l/icedid-botnet-distributors-abuse-google-ppc-to-distribute-malware.html

[۱۰] https://thehackernews.com/2022/11/google-identifies-34-cracked-versions.html

[۱۱] https://www.ic3.gov/Media/Y2022/PSA221221

[۱۲] https://thehackernews.com/2022/12/new-malvertising-campaign-via-google.html

ثبت ديدگاه