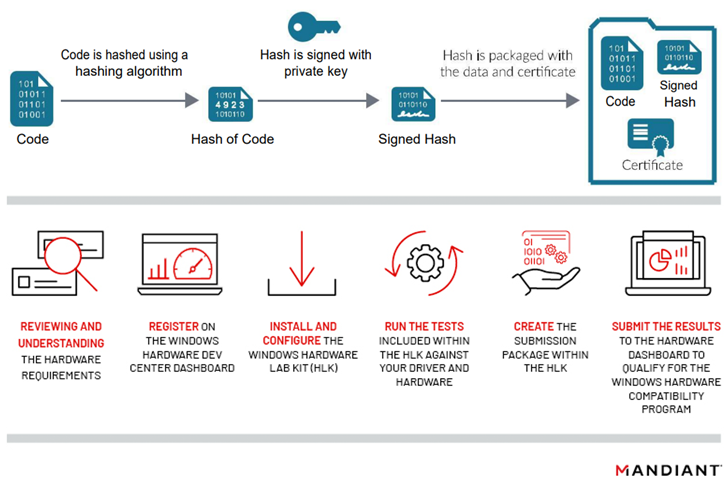

مایکروسافت روز سهشنبه ۱۳ دسامبر ۲۰۲۲ فاش کرد که اقداماتی را برای اجرای محافظتهای مسدودکننده و تعلیق حسابهایی که برای انتشار درایورهای[۱] مخرب مورداستفاده قرار میگرفتند که توسط برنامه توسعه سختافزار[۲] ویندوز تأییدشده بودند، انجام داده است.

مایکروسافت روز سهشنبه ۱۳ دسامبر ۲۰۲۲ فاش کرد که اقداماتی را برای اجرای محافظتهای مسدودکننده و تعلیق حسابهایی که برای انتشار درایورهای[۱] مخرب مورداستفاده قرار میگرفتند که توسط برنامه توسعه سختافزار[۲] ویندوز تأییدشده بودند، انجام داده است.

این غول فناوری گفت که بررسیهایش نشان داد که این فعالیت به تعدادی از حسابهای برنامه توسعهدهنده محدود شده است و هیچگونه در معرض خطر قرار گرفتن دیگری شناسایی نشده است.

امضای رمزنگاری دژافزار نگرانکننده است، زیرا نهتنها یک مکانیسم امنیتی کلیدی را تضعیف میکند، بلکه به عوامل تهدید اجازه میدهد تا روشهای تشخیص سنتی را زیر سؤال ببرند و به شبکههای هدف نفوذ کنند تا عملیات بسیار ممتاز را انجام دهند.

ردموند اظهار داشت که این تحقیقات پس از اطلاع از استفاده درایورهای سرکش در تلاشهای پس از بهرهبرداری، ازجمله استقرار باجگیر افزار، توسط شرکتهای امنیت سایبری Mandiant، SentinelOne و Sophos در ۱۹ اکتبر ۲۰۲۲ آغاز شد.

یکی از جنبههای قابلتوجه این حملات این بود که حریف پیش از استفاده از درایورها، امتیازات اداری را روی سیستمهای در معرض خطر به دست آورده بود.

مایکروسافت دراینباره توضیح داد[۳]: «چند حساب توسعهدهنده برای مرکز شریک مایکروسافت درگیر ارسال درایورهای مخرب برای دریافت امضای مایکروسافت بودند. تلاش جدید برای ارسال یک درایور مخرب برای امضا در ۲۹ سپتامبر ۲۰۲۲، منجر به تعلیق حسابهای فروشندگان در اوایل اکتبر شد.»

بر اساس تحلیلی از Sophos، عوامل تهدید وابسته به باجگیر افزار کوبا[۴] (معروف به COLDDRAW) در تلاشی ناموفق برای غیرفعال کردن ابزارهای تشخیص نقطه پایانی از طریق یک بارگذار دژافزار جدید به نام BURNTCIGAR، که برای اولین بار توسط Mandiant در فوریه ۲۰۲۲ فاش شد[۵]، یک درایور امضاشده مخرب نصب کردند.

این شرکت همچنین سه نوع از درایورها را شناسایی کرد که با گواهی امضای کد متعلق به دو شرکت چینی Zhuhai Liancheng Technology و Beijing JoinHope Image Technology است.

دلیل استفاده از درایورهای امضاشده این است که راهی را برای عوامل تهدید ارائه میدهد تا اقدامات امنیتی مهمی[۶] را که نیازمند امضای درایورهای حالت هسته هستند تا ویندوز بسته را بارگیری کند، دور بزنند. علاوه بر این، این تکنیک از ابزارهای امنیتی اعتماد واقعی در درایورهای تأییدشده توسط مایکروسافت به نفع خود سوءاستفاده میکند.

Andreas Klopsch و Andrew Brandt، محققین Sophos دراینباره میگویند[۷]: «بازیگران تهدید در حال حرکت به سمت هرم اعتماد هستند و تلاش میکنند از کلیدهای رمزنگاری قابلاعتمادتر برای امضای دیجیتالی درایورهای خود استفاده کنند. امضاهای یک ناشر نرمافزار بزرگ و قابلاعتماد باعث میشود که درایور بدون هیچ مانعی در ویندوز بارگذاری شود.»

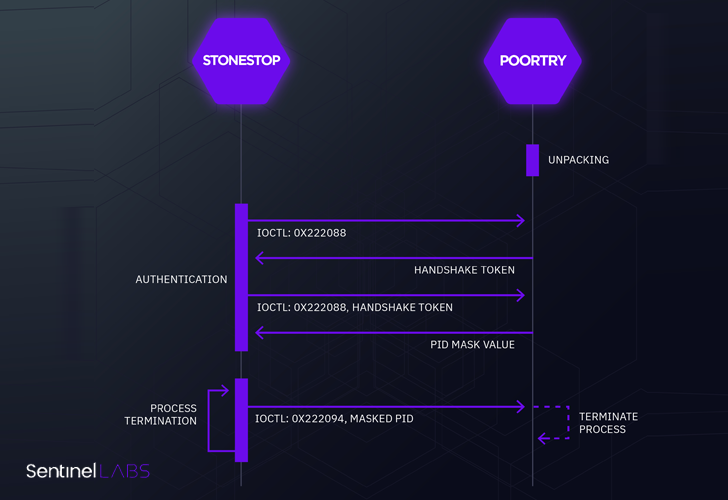

Mandiant متعلق به گوگل، در یک افشای مختصات، گفت[۸] که یک گروه تهدید باانگیزه مالی به نام UNC3944 را مشاهده کرده است که از لودری به نام STONESTOP برای نصب یک درایور مخرب به نام POORTRY که برای پایان دادن به فرآیندهای مرتبط با نرمافزار امنیتی و حذف فایلها طراحی شده است، استفاده میکند.

این شرکت اطلاعاتی درباره تهدیدات و واکنش حوادث با بیان اینکه “بهطور مستمر مشاهده کرده است که عوامل تهدید از گواهیهای امضای کد به خطر افتاده، سرقت شده و غیرقانونی خریداریشده برای امضای دژافزار استفاده میکنند” و خاطرنشان کرد که “چند خانواده دژافزار متمایز، مرتبط با عوامل تهدید متمایز، با همین روند امضاشدهاند.”

این امکان ایجادشده است که این گروههای هک میتوانند از یک سرویس مجرمانه برای امضای کد استفاده کنند (یعنی امضای مخرب درایور بهعنوان یک سرویس)، که در آن ارائهدهنده مصنوعات دژافزار را از طریق فرآیند تأیید مایکروسافت از طرف بازیگران امضا میکند.

SentinelOne دراینباره گفت[۹] که گفته میشود STONESTOP و POORTRY توسط UNC3944 در حملاتی باهدف ارتباطات راه دور، BPO، MSSP، خدمات مالی، ارزهای دیجیتال، سرگرمی و حملونقل مورداستفاده قرارگرفتهاند و افزود که یک عامل تهدید متفاوت از یک درایور امضاشده مشابه استفاده کرده است که منجر به استقرار باجگیرافزار [۱۰]Hive شده است.

مجموعه نفوذ شناساییشده توسط SentinelOne همچنین احتمالاً با یک کمپین “مداوم” هماهنگ شده توسط یک بازیگر تهدید هماهنگ شده توسط CrowdStrike بهعنوان Scattered Spider[11] که از ژوئن ۲۰۲۲ همان عمودها را هدف قرار میدهد، با برخی از حملات به شبکههای حامل تلفن همراه برای ارائه خدمات تعویض سیمکارت همپوشانی دارد.

وقتی برای اظهارنظر تماس گرفت، SentinelOne به The Hacker News گفت که «هدفهای مشابه، TTPها و دژافزارها احتمال ارتباط با این فعالیت را نشان میدهند، اما تأکید کرد که نمیتواند این تحقیق را تأیید کند و جزئیات بیشتری در اختیار ندارد که در این زمان به اشتراک بگذارد.»

مایکروسافت از آن زمان گواهینامهها را برای فایلهای آسیبدیده لغو کرده و حسابهای فروشنده شرکا را برای مقابله با تهدیدات بهعنوان بخشی از بهروزرسانی سهشنبه[۱۲] دسامبر ۲۰۲۲ خود به حالت تعلیق درآورده است.

این اولین بار نیست که از گواهینامههای دیجیتال برای امضای دژافزار سوءاستفاده میشود. سال گذشته، یک درایور [۱۳]Netfilter که توسط مایکروسافت تأییدشده بود، مشخص شد که یک روت کیت مخرب ویندوز است که مشاهده شد با سرورهای فرمان و کنترل (C2) واقع در چین ارتباط برقرار میکند.

بااینحال، این یک پدیده فقط ویندوز نیست، زیرا گوگل در این ماه یافتههایی را منتشر کرد[۱۴] مبنی بر اینکه گواهیهای پلتفرم به خطر افتاده که توسط سازندگان دستگاههای اندرویدی ازجمله سامسونگ و الجی مدیریت میشوند برای امضای برنامههای مخرب توزیعشده از طریق کانالهای غیررسمی استفادهشدهاند.

این توسعه همچنین در بحبوحه سوءاستفاده[۱۵] گستردهتر[۱۶] از درایورهای امضاشده[۱۷] برای خرابکاری نرمافزارهای امنیتی[۱۸] در ماههای اخیر صورت میگیرد. این حمله که بهعنوان درایور آسیبپذیر خود را بیاورید (BYOVD) نامیده میشود، شامل سوءاستفاده از درایورهای قانونی است که حاوی کاستیهای شناختهشده برای افزایش امتیازات و اجرای اقدامات پس از سازش است.

مایکروسافت در اواخر اکتبر به دنبال گزارش[۱۹] Ars Technica که ناهماهنگیها را در بهروزرسانی فهرست بلاک برای دستگاههای ویندوز ۱۰ برجسته میکند؛ اعلام کرد[۲۰] که لیست بلاک درایورهای آسیبپذیر (ذخیرهشده در فایل «DriverSiPolicy.p7b») را بهطور پیشفرض برای همه دستگاههای دارای بهروزرسانی Windows 11 2022 فعال میکند[۲۱]، و در کنار آن تأیید میکند که این در نسخههای مختلف سیستمعامل یکسان است.

SentinelOne دراینباره گفت: “مکانیسمهای امضای کد یک ویژگی مهم در سیستمعاملهای مدرن است. معرفی اجرای امضای درایور برای سالها در مهار موج روتکیتها کلیدی بود. کاهش اثربخشی امضای کد، تهدیدی برای مکانیسمهای امنیتی و تائید در تمام لایههای سیستمعامل است.”

منابع

[۱] https://learn.microsoft.com/en-us/windows-hardware/drivers/gettingstarted/what-is-a-driver

[۲] https://partner.microsoft.com/en-us/dashboard/Registration/Hardware

[۳] https://msrc.microsoft.com/update-guide/vulnerability/ADV220005

[۴] https://thehackernews.com/2022/12/cuba-ransomware-extorted-over-60.html

[۵] https://www.mandiant.com/resources/blog/unc2596-cuba-ransomware

[۶] https://learn.microsoft.com/en-us/windows-hardware/drivers/install/driver-signing

[۷] https://news.sophos.com/en-us/2022/12/13/signed-driver-malware-moves-up-the-software-trust-chain

[۸] https://www.mandiant.com/resources/blog/hunting-attestation-signed-malware

[۹] https://www.sentinelone.com/labs/driving-through-defenses-targeted-attacks-leverage-signed-malicious-microsoft-drivers

[۱۰] https://apa.aut.ac.ir/?p=9338

[۱۱] https://thehackernews.com/2022/12/telcom-and-bpo-companies-under-attack.html

[۱۲] https://apa.aut.ac.ir/?p=9370

[۱۳] https://thehackernews.com/2021/06/hackers-trick-microsoft-into-signing.html

[۱۴] https://thehackernews.com/2022/12/hackers-sign-android-malware-apps-with.html

[۱۵] https://thehackernews.com/2022/10/blackbyte-ransomware-abuses-vulnerable.html

[۱۶] https://thehackernews.com/2022/09/ransomware-attackers-abuse-genshin.html

[۱۷] https://thehackernews.com/2022/10/blackbyte-ransomware-abuses-vulnerable.html

[۱۸] https://thehackernews.com/2022/11/new-earth-longzhi-apt-targets-ukraine.html

[۱۹] https://arstechnica.com/information-technology/2022/10/how-a-microsoft-blunder-opened-millions-of-pcs-to-potent-malware-attacks

[۲۰] https://learn.microsoft.com/en-us/windows/security/threat-protection/windows-defender-application-control/microsoft-recommended-driver-block-rules

[۲۱] https://support.microsoft.com/en-gb/topic/october-25-2022-kb5018496-os-build-22621-755-preview-64040bea-1e02-4b6d-bad1-b036200c2cb3

[۲۲] https://thehackernews.com/2022/12/ransomware-attackers-use-microsoft.html

ثبت ديدگاه