سازندگان سیستمعامل FreeBSD بهروزرسانیهایی را برای رفع یک آسیبپذیری امنیتی که بر ماژول ping تأثیر میگذارد منتشر کردهاند که میتواند بهطور بالقوه برای خراب کردن برنامه یا اجرای کد از راه دور مورد بهرهبرداری قرار گیرد.

سازندگان سیستمعامل FreeBSD بهروزرسانیهایی را برای رفع یک آسیبپذیری امنیتی که بر ماژول ping تأثیر میگذارد منتشر کردهاند که میتواند بهطور بالقوه برای خراب کردن برنامه یا اجرای کد از راه دور مورد بهرهبرداری قرار گیرد.

این مشکل که با شناسه CVE-2022-23093 شناسایی میشود، تمام نسخههای پشتیبانی شده FreeBSD را تحت تأثیر قرار میدهد و مربوط به یک آسیبپذیری سرریز بافر مبتنی بر پشته[۱] در سرویس ping است[۲].

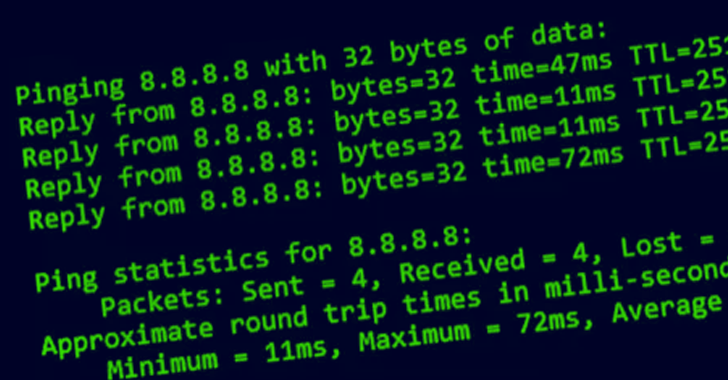

طبق گزارشی[۳] که هفته گذشته منتشر شد، ping بستههای IP خام را از شبکه میخواند تا پاسخها را در تابع pr_pack() پردازش کند.

“pr_pack() در حقیقت header های IP و ICMP[4] دریافتی را برای پردازش بیشتر در بافرهای پشته کپی میکند. در انجام این کار، حضور احتمالی header های گزینه IP به دنبال header IP در پاسخ یا بسته نقلقول شده را در نظر نمیگیرد.”

درنتیجه، زمانی که header های گزینه IP وجود دارند، بافر مقصد ممکن است تا ۴۰ بایت سرریز شود.

پروژه FreeBSD اشاره کرد که فرآیند ping در یک capability mode sandbox اجرا میشود[۵] و بنابراین در نحوه تعامل با بقیه سیستمعامل محدود است.

OPNsense، یک فایروال و نرمافزار مسیریابی منبع بازِ مبتنی بر FreeBSD، همچنین یک وصله (نسخه ۲۲٫۷٫۹) برای برطرف کردن حفره امنیتی همراه با سایر مشکلات منتشر کرده است[۶].

این یافتهها در حالی به دست میآیند که محققان Qualys یک آسیبپذیری جدید[۷] دیگر را در برنامه snap-confine در سیستمعامل لینوکس شرح دادهاند، که بر اساس نقص قبلی افزایش امتیاز ([۸]CVE-2021-44731) که در فوریه ۲۰۲۲ آشکار شد.

اسنپها بستههای کاربردی مستقلی هستند که میتوانند توسط توسعهدهندگان بالادستی بین کاربران توزیع شوند.

این نقص جدید (CVE-2022-3328)، که بهعنوان بخشی از یک پچ برای CVE-2021-44731 معرفی شده است، میتواند با دو نقص دیگر در چند مسیر[۹] به نام [۱۰]Leeloo Multipath -یک بای پس مجوز و یک حمله symlink که بهعنوان CVE-2022-41974 و CVE-2022-41973 ردیابی میشود، برای به دست آوردن امتیازات ریشه زنجیر شود.

ازآنجاییکه daemon چند مسیری بهطور پیشفرض بهعنوان ریشه اجرا میشود، بهرهبرداری موفقیتآمیز از نقصها میتواند یک عامل تهدید غیرمجاز را قادر سازد تا بالاترین مجوزها را در میزبان آسیبپذیر به دست آورد و کد دلخواه را اجرا کند.

منابع

[۱] https://cwe.mitre.org/data/definitions/121.html

[۲] https://www.freebsd.org/cgi/man.cgi?ping(8)

[۳] https://www.freebsd.org/security/advisories/FreeBSD-SA-22:15.ping.asc

[۴] https://en.wikipedia.org/wiki/Internet_Control_Message_Protocol

[۵] https://www.freebsd.org/cgi/man.cgi?cap_enter(2)

[۶] https://forum.opnsense.org/index.php?topic=31294.0

[۷] https://blog.qualys.com/vulnerabilities-threat-research/2022/11/30/race-condition-in-snap-confines-must_mkdir_and_open_with_perms-cve-2022-3328

[۸] https://thehackernews.com/2022/02/new-linux-privilege-escalation-flaw.html

[۹] https://en.wikipedia.org/wiki/Linux_DM_Multipath

[۱۰] https://blog.qualys.com/vulnerabilities-threat-research/2022/10/25/leeloo-multipath-authorization-bypass-and-symlink-attack-in-multipathd-cve-2022-41974-and-cve-2022-41973

[۱۱] https://thehackernews.com/2022/12/critical-ping-vulnerability-allows.html

ثبت ديدگاه