یک وصله غیررسمی برای یک نقص امنیتی فعال در ویندوز مایکروسافت در دسترس قرار گرفته است که این امکان را برای فایلهای امضاشده با امضای نادرست فراهم میکند تا از حفاظت Mark-of-the-Web (MotW) عبور کنند[۱].

یک وصله غیررسمی برای یک نقص امنیتی فعال در ویندوز مایکروسافت در دسترس قرار گرفته است که این امکان را برای فایلهای امضاشده با امضای نادرست فراهم میکند تا از حفاظت Mark-of-the-Web (MotW) عبور کنند[۱].

این اصلاح که توسط “۰patch” منتشر شد[۲]، چند هفته پس از افشای کمپین باجافزار Magniber توسط HP Wolf Security ارائه شد[۳] که کاربران را با بهروزرسانیهای امنیتی جعلی که از یک فایل جاوا اسکریپت برای تکثیر دژافزار رمزگذاری کننده فایل استفاده میکنند، هدف قرار میدهد.

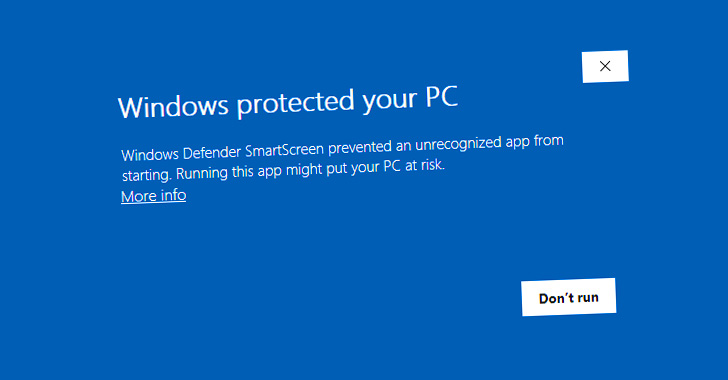

درحالیکه فایلهای دانلود شده از اینترنت در ویندوز با یک پرچم MotW برچسبگذاری میشوند تا از اقدامات غیرمجاز جلوگیری شود، از آن زمان مشخص شد که امضاهای خراب Authenticode میتوانند برای اجازه اجرای فایلهای اجرایی دلخواه بدون هیچ هشدار SmartScreen استفاده شوند[۴].

Authenticode یک فناوری امضای کد مایکروسافت است[۵] که هویت ناشر یک نرمافزار خاص را تأیید میکند و تأیید میکند که آیا نرمافزار پس از امضا و انتشار آن دستکاری شده است یا خیر.

Patrick Schläpfer، محقق HP Wolf Security، خاطرنشان کرد: «این فایل [جاوا اسکریپت] درواقع دارای MotW است، اما همچنان هنگام باز شدن بدون هشدار اجرا میشود.»

Will Dormann، محقق امنیتی دراینباره توضیح داد[۶]: «اگر فایل دارای امضای Authenticode ناقص باشد، پنجره هشدار SmartScreen و/یا باز کردن فایل بدون توجه به محتوای اسکریپت حذف میشود، گویی که هیچ MotW روی فایل وجود ندارد.

اکنون به گفته Mitja Kolsek، یکی از بنیانگذاران “۰patch”، اشکال روز صفر نتیجه این است که SmartScreen هنگام تجزیه امضای ناقص، یک استثنا را برمیگرداند، که بهاشتباه بهعنوان تصمیمی برای اجرای برنامه به جای ایجاد هشدار تفسیر میشود.

به گفته Kevin Beaumont، محقق امنیتی، رفع این نقص همچنین کمتر از دو هفته پس از ارسال وصلههای غیررسمی[۷] برای یک نقص دور زدن MotW روز صفر دیگری که در ماه ژوئیه آشکار شد و از آن زمان موردحمله فعال قرار گرفت، ارائه شد.

این آسیبپذیری که توسط Dormann کشف شده است، به این مربوط میشود که چگونه ویندوز نمیتواند شناسه MotW را روی فایلهای استخراجشده از فایلهای .ZIP ساختهشده خاص تنظیم کند.

Kolsek دراینباره گفت: “بنابراین مهاجمان بهطور قابلدرک ترجیح میدهند که فایلهای مخرب آنها با MotW علامتگذاری نشود؛ این آسیبپذیری به آنها اجازه میدهد تا یک آرشیو ZIP ایجاد کنند تا فایلهای مخرب استخراجشده علامتگذاری نشوند.”

منابع

[۱] https://attack.mitre.org/techniques/T1553/005

[۲] https://blog.0patch.com/2022/10/free-micropatches-for-bypassing-motw.html

[۳] https://thehackernews.com/2022/10/new-prestige-ransomware-targeting.html

[۴] https://learn.microsoft.com/en-us/windows/security/threat-protection/microsoft-defender-smartscreen/microsoft-defender-smartscreen-overview

[۵] https://learn.microsoft.com/en-us/windows-hardware/drivers/install/authenticode

[۶] https://twitter.com/wdormann/status/1582458287915573249

[۷] https://blog.0patch.com/2022/10/free-micropatches-for-bypassing-mark-of.html

[۸] https://thehackernews.com/2022/10/unofficial-patch-released-for-new.html

ثبت ديدگاه