مایکروسافت نسبت به افزایش روزافزون ملتها و بازیگران جنایتکار هشدار میدهد که بهطور فزایندهای از آسیبپذیریهای روز صفر افشاشده عمومی برای نفوذ به محیطهای هدف استفاده میکنند.

مایکروسافت نسبت به افزایش روزافزون ملتها و بازیگران جنایتکار هشدار میدهد که بهطور فزایندهای از آسیبپذیریهای روز صفر افشاشده عمومی برای نفوذ به محیطهای هدف استفاده میکنند.

این غول فناوری در گزارش ۱۱۴ صفحهای دفاع دیجیتال[۱] خود، گفت که “کاهش زمان بین اعلام آسیبپذیری و تجاری شدن آن آسیبپذیری را مشاهده کرده است، و این امر ضروری است که سازمانها چنین بهرهبردارهایی را بهموقع اصلاح کنند.

این همچنین با گزارش آوریل ۲۰۲۲ آژانس امنیت سایبری و امنیت زیرساخت ایالاتمتحده (CISA) تأیید میکند که نشان میدهد بازیگران بد بهطور “تهاجمی” باگهای نرمافزاری جدید افشاشده[۲] را علیه اهداف گسترده در سطح جهانی هدف قرار میدهند.

مایکروسافت خاطرنشان کرد که پس از افشای عمومی یک نقص، بهطور متوسط ۱۴ روز طول میکشد تا یک بهرهبردار در سطح اینترنت در دسترس قرار گیرد، و اظهار داشت که اگرچه حملات روز صفر در ابتدا دامنه محدودی دارند، اما تمایل دارند بهسرعت توسط سایر عوامل تهدید پذیرفته شوند و منجر به رویدادهای کاوشگر بیرویه قبل از نصب وصلهها میشود.

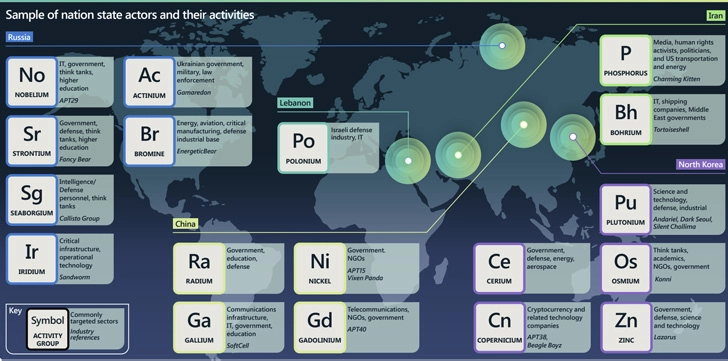

این سازمان همچنین گروههای تحت حمایت دولت چین را متهم کرد که در کشف و توسعه بهرهبرداریهای روز صفر “بهویژه مهارت دارند”.

این امر با این واقعیت تشدید شده است که اداره فضای سایبری چین (CAC) یک مقررات جدید[۳] گزارش آسیبپذیری را در سپتامبر ۲۰۲۱ وضع کرد که طبق آن باید نقصهای امنیتی قبل از به اشتراک گذاشتن با توسعهدهندگان محصول به دولت گزارش شود.

Redmond همچنین گفت که این قانون میتواند عناصر تحت حمایت دولت را قادر سازد تا باگهای گزارششده را انباشته و مسلح کنند و درنتیجه استفاده از آسیبپذیری روز صفر برای فعالیتهای جاسوسی که برای پیشبرد منافع اقتصادی و نظامی چین طراحیشدهاند، افزایش یابد.

برخی از آسیبپذیریهایی که برای اولین بار توسط بازیگران چینی مورد بهرهبرداری قرار گرفتند، قبل از اینکه توسط گروههای متخاصم دیگر مورداستفاده قرار گیرند عبارتاند از:

CVE-2021-35211 (امتیاز CVSS: 10.0) – یک نقص اجرای کد از راه دور در سرور انتقال فایل مدیریتشده SolarWinds Serv-U و نرمافزار Serv-U Secure FTP که توسط DEV-0322 مورد بهرهبرداری قرار گرفته است.

CVE-2021-40539 (امتیاز ۸/۹ در مقیاس CVSS) – یک نقص دور زدن احراز هویت در Zoho ManageEngine ADSelfService Plus که توسط DEV-0322 (TiltedTemple) مورد بهرهبرداری قرار گرفت.

CVE-2021-44077 (امتیاز ۸/۹ در مقیاس CVSS) – یک نقص اجرای کد از راه دور تأیید نشده در Zoho ManageEngine ServiceDesk Plus که توسط DEV-0322 (TiltedTemple) مورد بهرهبرداری قرار گرفت.

CVE-2021-42321 (امتیاز ۸/۸ در مقیاس CVSS) – یک نقص اجرای کد از راه دور در سرورMicrosoft Exchange که سه روز پس از فاش شدن در مسابقه هک Tianfu Cup در تاریخ ۱۶-۱۷ اکتبر ۲۰۲۱ مورد بهرهبرداری قرار گرفت[۴].

CVE-2022-26134 (امتیاز ۸/۹ در مقیاس CVSS) – یک نقص تزریق Object-Graph Navigation Language یا OGNL در Atlassian Confluence که احتمالاً توسط یک بازیگر وابسته به چین علیه یک نهاد آمریکایی ناشناس چند روز قبل از افشای نقص در دوم ژوئن مورداستفاده قرار گرفته است.

این یافتهها تقریباً یک ماه پس از انتشار فهرستی از آسیبپذیریهای مهم[۵] توسط بازیگران مستقر در چین از سال ۲۰۲۰ برای سرقت مالکیت معنوی و توسعه دسترسی به شبکههای حساس، توسط CISA منتشر شد.

این شرکت گفت: «آسیبپذیریهای روز صفر وسیلهای مؤثر برای بهرهبرداری اولیه هستند و پس از افشای عمومی، این آسیبپذیریها میتوانند بهسرعت توسط دیگر دولتها و بازیگران جنایتکار مجدداً استفاده شوند.»

منابع

[۱] https://www.microsoft.com/en-us/security/business/microsoft-digital-defense-report-2022

[۲] https://thehackernews.com/2022/04/us-cybersecurity-agency-lists-2021s-top.html

[۳] https://thehackernews.com/2021/07/chinas-new-law-requires-researchers-to.html

[۴] https://thehackernews.com/2021/10/windows-10-linux-ios-chrome-and-many.html

[۵] https://www.cisa.gov/uscert/ncas/alerts/aa22-279a

[۶] https://thehackernews.com/2022/11/microsoft-warns-of-uptick-in-hackers.html

ثبت ديدگاه