یک ابزارِ phishing-as-a-service یا PhaaS جدید با نام EvilProxy بهعنوان وسیلهای برای عوامل تهدید برای دور زدن حفاظتهای احراز هویت دوعاملی (۲FA) که در برابر خدمات آنلاین استفاده میشود، در گروههای مربوط به مجرمان سایبری تبلیغ میشود.

محققان Resecurity در گزارش روز دوشنبه ۵ سپتامبر ۲۰۲۲ دراینباره گفتند[۱]: «بازیگران EvilProxy از روشهای تزریق پروکسی معکوس و تزریق کوکی برای دور زدن احراز هویت ۲FA استفاده میکنند – جلسه قربانی را proxify میکنند».

این پلتفرم، لینکهای فیشینگ را ایجاد میکند که چیزی جز صفحات شبیهسازیشده برای به خطر انداختن حسابهای کاربری مرتبط با Apple iCloud، Facebook، GoDaddy، GitHub، Google، Dropbox، Instagram، Microsoft، NPM، PyPI، RubyGems، توییتر، یاهو و یاندکس و سایر موارد طراحی شدهاند.

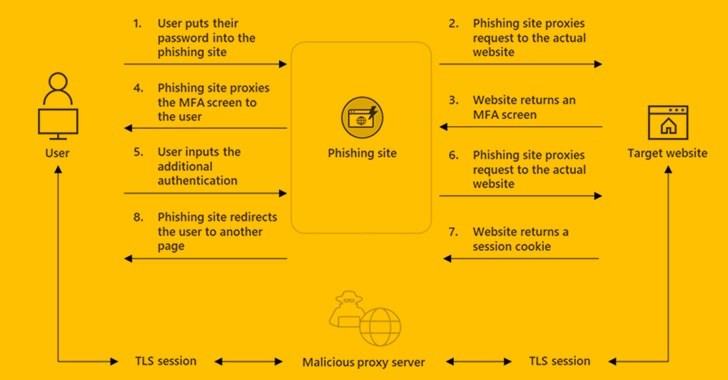

EvilProxy شبیه حملات adversary-in-the-middle یا AiTM است[۲]، زیرا کاربران با یک سرور پروکسی مخرب تعامل میکنند که بهعنوان واسطه بین کاربران و وبسایت موردنظر عمل میکند و بهطور مخفیانه اعتبارنامهها و رمزهای عبور ۲FA وارد شده در صفحات ورود را جمعآوری میکند.

این بهصورت اشتراک در هر سرویس برای یک دوره زمانی ۱۰، ۲۰ یا ۳۱ روزه ارائه میشود و کیت آن با قیمت ۴۰۰ دلار در ماه در دسترس است و پس از تنظیم دستی پرداخت با اپراتور در تلگرام، از طریق شبکه ناشناس TOR قابلدسترسی است. در مقابل، حملات علیه حسابهای گوگل تا ۶۰۰ دلار در ماه هزینه دارند.

Resecurity دراینباره گفت: «پس از فعالسازی، از اپراتور خواسته میشود تا اعتبار SSH را برای استقرار بیشتر یک کانتینر Docker و مجموعهای از اسکریپتها ارائه کند.» و افزود این تکنیک منعکسکننده خدمات PhaaS دیگری به نام Frappo است[۳] که در اوایل سال جاری منتشر شد.

درحالیکه فروش EvilProxy به مشتریان احتمالی منوط به بررسی توسط بازیگران است، ناگفته نماند که این سرویس یک “راهحل مقرونبهصرفه و مقیاسپذیر” برای انجام حملات مهندسی اجتماعی ارائه میدهد.

این توسعه بیشتر نشان میدهد که دشمنان زرادخانه حملات خود را ارتقا میدهند تا کمپینهای فیشینگ پیچیدهای را که کاربران را هدف قرار میدهند بهگونهای تنظیم کنند که بتواند پادمانهای امنیتی موجود را شکست دهد.

برای افزودن به نگرانیها، هدف قرار دادن مخازن کد و بستههای عمومی مانند GitHub، NPM، PyPI و RubyGems نشان میدهد که اپراتورها همچنین قصد دارند حملات زنجیره تأمین را از طریق چنین عملیاتی تسهیل کنند.

دسترسی غیرمجاز به حسابها و تزریق کدهای مخرب به پروژههای پرکاربرد توسط توسعهدهندگان مورد اعتماد میتواند معدن طلایی برای عوامل تهدید باشد و تأثیر کمپینها را به میزان قابلتوجهی افزایش دهد.

محققان دراینباره گفتند: “بهاحتمالزیاد هدف بازیگران هدف قرار دادن توسعهدهندگان نرمافزار و مهندسان فناوری اطلاعات برای دسترسی به مخازن آنها با هدف نهایی هک کردن اهداف “پاییندستی” است.

منابع

[۱] https://resecurity.com/blog/article/evilproxy-phishing-as-a-service-with-mfa-bypass-emerged-in-dark-web

[۲] https://thehackernews.com/2022/08/researchers-warn-of-aitm-attack.html

[۳] https://resecurity.com/blog/article/welcome-frappo-the-new-phishing-as-a-service-used-by-cybercriminals-to-attack-customers-of-major-financial-institutions-and-online-retailers

[۴] https://thehackernews.com/2022/09/new-evilproxy-phishing-service-allowing.html

ثبت ديدگاه