دژافزار جدید اینترنت اشیا با نام RapperBot از زمانی که برای اولین بار در اواسط ژوئن ۲۰۲۲ کشف شد، بهسرعت درحالتوسعه قابلیتهای خود است.

دژافزار جدید اینترنت اشیا با نام RapperBot از زمانی که برای اولین بار در اواسط ژوئن ۲۰۲۲ کشف شد، بهسرعت درحالتوسعه قابلیتهای خود است.

Fortinet FortiGuard Labs در گزارشی دراینباره میگوید[۱]: «این خانواده بهشدت از کد منبع اصلی Mirai وام گرفتهاند[۲]، اما چیزی که آن را از سایر خانوادههای دژافزار اینترنت اشیا متمایز میکند، قابلیت داخلی آن برای حذف اطلاعات بیرحمانه و دسترسی به سرورهای SSH بهجای Telnet است که در Mirai پیادهسازی شده است».

گفته میشود که این دژافزار که نام خود را از یک URL تعبیهشده به یک ویدیوی موسیقی رپ یوتیوب در نسخه قبلی گرفته است، مجموعه رو به رشدی از سرورهای SSH در معرض خطر را با بیش از ۳۵۰۰ آدرس IP منحصربهفرد جمعآوری کرده است که برای اسکن و brute-force راه خود به سرورها استفاده میشود.

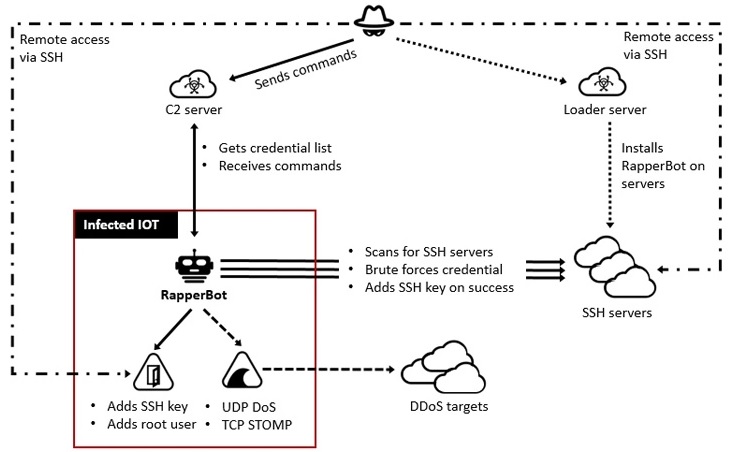

پیادهسازی فعلی RapperBot آن را از Mirai جدا میکند و به آن اجازه میدهد تا در درجه اول بهعنوان یک ابزار brute-force SSH با قابلیتهای محدود برای انجام حملات انکار سرویس توزیعشده (DDoS) عمل کند.

انحراف از رفتار سنتی Mirai در تلاش آن برای ایجاد پایداری در میزبان در معرض خطر بیشتر مشهود است و عملاً به عامل تهدید اجازه میدهد تا مدتها پس از حذف دژافزار یا راهاندازی مجدد دستگاه، دسترسی طولانیمدت خود را حفظ کند.

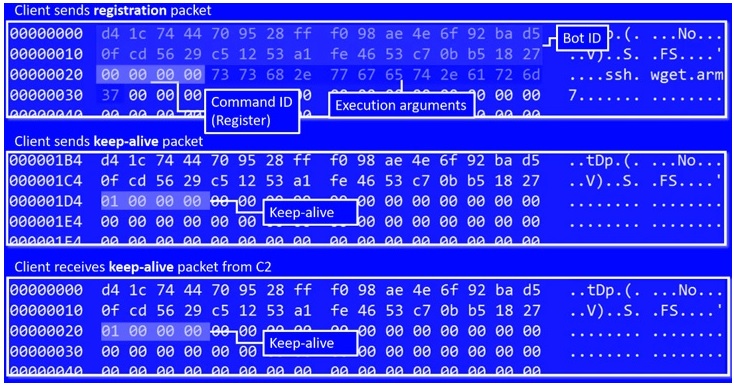

حملات با استفاده از فهرستی از اعتبارنامههای دریافتی از یک سرور راه دور، اهداف بالقوهای را با brute-forcing انجام میدهند. پس از شکستن موفقیتآمیز یک سرور SSH آسیبپذیر، اعتبارنامههای معتبر به command-and-control بازگردانده میشوند.

محققان گفتند: «از اواسط جولای، RapperBot از خود-انتشاری به حفظ دسترسی از راه دور به سرورهای SSH brute-forced تغییر مکان داده است.

این دسترسی با افزودن کلید عمومی SSH اپراتورها به یک فایل خاص به نام “~/.ssh/authorized_keys” به دست میآید[۳] که به دشمن اجازه میدهد با استفاده از کلید خصوصی مربوطه بدون نیاز به ارائه رمز عبور، به سرور متصل شده و احراز هویت کند.

محققان دراینباره توضیح دادند: “این یک تهدید برای سرورهای SSH در معرض خطر است زیرا عوامل تهدید میتوانند حتی پس از تغییر اعتبارنامه SSH یا غیرفعال شدن اعتبار رمز عبور SSH به آنها دسترسی داشته باشند.”

“علاوه بر این، از زمانی که فایل جایگزین شده است، تمام کلیدهای مجاز موجود حذف میشوند، که از دسترسی کاربران قانونی به سرور SSH از طریق احراز هویت کلید عمومی جلوگیری میکند.”

این تغییر همچنین این دژافزار را قادر میسازد تا دسترسی خود به این دستگاههای هکشده را از طریق SSH حفظ کند و به بازیگر اجازه میدهد تا از جایگاه خود برای انجام حملات انکار سرویس به سبک Mirai استفاده کند.

این تفاوتها با سایر خانوادههای دژافزار اینترنت اشیا باعث شده است که انگیزههای اصلی آن به یک راز تبدیل شود، واقعیتی که با این واقعیت که نویسندگان RapperBot نشانههای بسیار کمی از منشأ آنها بهجا گذاشتهاند، پیچیدهتر میشود.

باوجود کنار گذاشتن خود-انتشاری به نفع تداوم، گفته میشود که این باتنت در مدتزمان کوتاهی دستخوش تغییرات قابلتوجهی شده است، که مهمترین آنها حذف ویژگیهای حمله DDoS از artifact ها در یک نقطه است، فقط یک هفته بعد مجدداً معرفی میشود.

اهداف این کمپین، درنهایت، در بهترین حالت مبهم باقی میمانند و هیچ فعالیت بعدی پس از یک سازش موفق مشاهده نمیشود. آنچه واضح است این است که سرورهای SSH با اعتبار پیشفرض یا قابل حدس زدن در یک باتنت برای اهداف نامشخصی در آینده جمع میشوند.

برای جلوگیری از چنین آلودگیهایی، توصیه میشود که کاربران رمزهای عبور قوی را برای دستگاهها تنظیم کنند یا در صورت امکان، احراز هویت رمز عبور را برای SSH غیرفعال کنند.

محققان میگویند: «اگرچه این تهدید بهشدت کد خود را از Mirai وام گرفته است، اما ویژگیهایی دارد که آن را از نسخه قبلی و انواع آن متمایز میکند. توانایی آن برای تداوم در سیستم قربانی به عوامل تهدید این امکان را میدهد که از آنها برای هر هدف مخربی که میخواهند استفاده کنند.”

منابع

[۱] https://www.fortinet.com/blog/threat-research/rapperbot-malware-discovery

[۲] https://thehackernews.com/2022/04/hackers-exploiting-spring4shell.html

[۳] https://www.digitalocean.com/community/tutorials/how-to-configure-ssh-key-based-authentication-on-a-linux-server

[۴] https://thehackernews.com/2022/08/new-iot-rapperbot-malware-targeting.html

ثبت ديدگاه