عوامل تهدید بهطور فزایندهای از برنامههای کاربردی قانونی مانند Skype، Adobe Reader و VLC Player بهعنوان وسیلهای برای سوءاستفاده از روابط بر اساس اعتماد و افزایش احتمال حمله موفقیتآمیز مهندسی اجتماعی تقلید میکنند.

عوامل تهدید بهطور فزایندهای از برنامههای کاربردی قانونی مانند Skype، Adobe Reader و VLC Player بهعنوان وسیلهای برای سوءاستفاده از روابط بر اساس اعتماد و افزایش احتمال حمله موفقیتآمیز مهندسی اجتماعی تقلید میکنند.

تجزیهوتحلیل VirusTotal نشان میدهد که سایر برنامههای مشروع که توسط نماد جعل هویت میشوند عبارتاند از ۷-Zip، TeamViewer، CCleaner، Microsoft Edge، Steam، Zoom و WhatsApp.

VirusTotal در گزارشی روز سهشنبه ۲ اوت ۲۰۲۲ دراینباره گفت[۱]: «یکی از سادهترین ترفندهای مهندسی اجتماعی که دیدهایم این است که یک نمونه دژافزار را یک برنامه قانونی به نظر میآوریم». نماد این برنامهها یک ویژگی حیاتی است که برای متقاعد کردن قربانیان به قانونی بودن این برنامهها استفاده میشود.

جای تعجب نیست که عوامل تهدید با فریب دادن کاربران ناآگاه به دانلود و اجرای فایلهای اجرایی بهظاهر بیضرر، بهروشهای مختلفی برای به خطر انداختن endpoint ها متوسل میشوند.

این، به نوبه خود، در درجه اول با استفاده از دامنههای واقعی در تلاش برای دور زدن دیواره آتش مبتنی بر IP به دست میآید. برخی از بزرگترین دامنههای مورد سوءاستفاده discordapp[.]com، Squarespace[.]com، amazonaw[.]com، mediafire[.]com و qq[.]com هستند.

درمجموع، کمتر از ۲٫۵ میلیون فایل مشکوک دانلود شده از ۱۰۱ دامنه متعلق به ۱۰۰۰ وبسایت برتر الکسا شناسایی شده است.

سوءاستفاده از Discord بهخوبی مستند شده است، بهطوریکه شبکه تحویل محتوای این پلتفرم (CDN) به یک بستر مناسب برای میزبانی دژافزارها در کنار تلگرام تبدیل شده است[۲]، درحالیکه یک “مرکز ارتباطی عالی برای مهاجمان” را نیز ارائه میدهد.

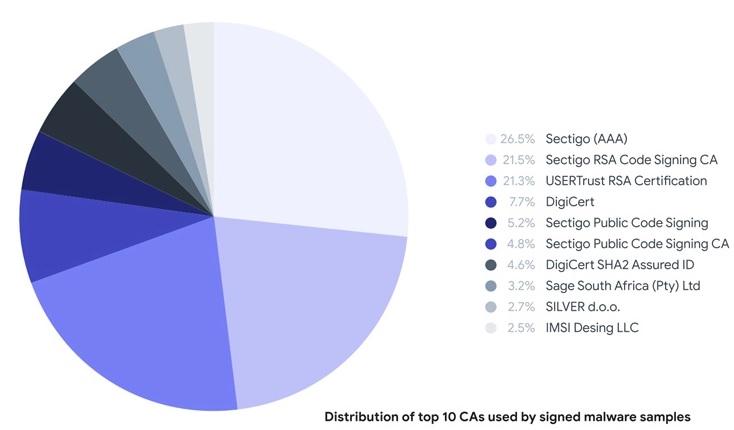

یکی دیگر از تکنیکهای پرکاربرد، امضای دژافزار با گواهیهای معتبر دزدیدهشده از سایر سازندگان نرمافزار است. سرویس اسکن دژافزار اعلام کرد که بیش از یک میلیون نمونه مخرب را از ژانویه ۲۰۲۱ پیدا کرده است که از این تعداد ۸۷ درصد در اولین بارگذاری در پایگاه داده خود دارای امضای قانونی بودند.

VirusTotal همچنین گفت که از ژانویه ۲۰۲۰ تاکنون ۱۸۱۶ نمونه را کشف کرده است که با بستهبندی دژافزار در نصب کنندههای نرمافزارهای محبوب دیگر مانند Google Chrome، Malwarebytes، Zoom، Brave، Mozilla Firefox و Proton VPN، بهعنوان نرمافزار قانونی ظاهر شده است.

چنین روش توزیعی همچنین میتواند منجر به زنجیره تأمین شود، زمانی که مهاجمان موفق میشوند به سرور بهروزرسانی نرمافزار قانونی نفوذ کنند یا به کد منبع دسترسی غیرمجاز پیدا کنند و این امکان را فراهم میکند که دژافزار را به شکل باینریهای تروجانیزهشده پنهان کند.

متناوباً، نصب کنندههای قانونی در فایلهای فشرده همراه با فایلهای حاوی دژافزار بستهبندی میشوند، در یک مورد شامل نصب کننده قانونی Proton VPN و دژافزاری که باجافزار Jigsaw را نصب میکند.

این همش نیست. روش سوم، هرچند پیچیدهتر، مستلزم گنجاندن نصب کننده قانونی بهعنوان یک منبع اجرایی قابلحمل در نمونه مخرب[۳] است بهطوریکه نصب کننده نیز در هنگام اجرای دژافزار اجرا میشود تا این توهم ایجاد شود که نرمافزار همانطور که در نظر گرفته شده است کار میکند.

محققان دراینباره میگویند: “زمانی که به کلیت این تکنیکها فکر میکنیم، میتوان نتیجه گرفت که هم عوامل فرصتطلب برای سوءاستفاده مهاجمان (مانند گواهیهای سرقت شده) در کوتاهمدت و میانمدت و هم معمولاً (بهاحتمالزیاد) رویههای خودکار وجود دارد که هدف مهاجمان تقلید بصریِ کاربردها به روشهای مختلف است.”

منابع

[۱] https://blog.virustotal.com/2022/08/deception-at-scale.html

[۲] https://thehackernews.com/2022/07/new-ducktail-infostealer-malware.html

[۳] https://docs.microsoft.com/en-us/windows/win32/debug/pe-format#the-rsrc-section

[۴] https://thehackernews.com/2022/08/virustotal-reveals-most-impersonated.html

ثبت ديدگاه