یک عامل تهدید مرتبط با عملیات باجگیرافزاری بهعنوان سرویس (RaaS) LockBit 3.0 مشاهده شده است که از ابزار خط فرمان Windows Defender برای رمزگشایی و بارگیری payloadهای Cobalt Strike سوءاستفاده میکند.

یک عامل تهدید مرتبط با عملیات باجگیرافزاری بهعنوان سرویس (RaaS) LockBit 3.0 مشاهده شده است که از ابزار خط فرمان Windows Defender برای رمزگشایی و بارگیری payloadهای Cobalt Strike سوءاستفاده میکند.

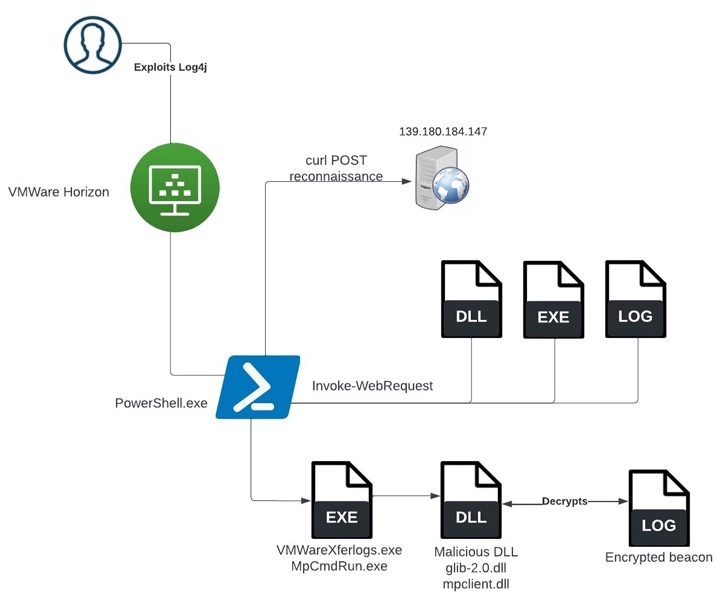

طبق گزارشی که هفته گذشته توسط SentinelOne منتشر شد، این حادثه پس از دستیابی به دسترسی اولیه از طریق آسیبپذیری Log4Shell در برابر سرور VMware Horizon وصله نشده رخ داد[۱].

محققان Julio Dantas، James Haughom و Julien Reisdorffer دراینباره گفتند[۲]: “پس از دستیابی به دسترسی اولیه، عوامل تهدید یک سری دستورات شمارش را انجام دادند و سعی کردند چندین ابزار پس از بهرهبرداری ازجمله Meterpreter، PowerShell Empire و روشی جدید برای بارگذاری جانبی Cobalt Strike را اجرا کنند.”

LockBit 3.0 (معروف به LockBit Black)، که با عنوان «باجگیرافزار را دوباره عالی کنید!» ارائه میشود، تکرار بعدی[۳] از خانواده[۴] پرکار LockBit RaaS است که در ژوئن ۲۰۲۲ برای رفع ضعفهای حیاتی[۵] کشفشده در نسخه قبلی خود ظاهر شد.

این برای ایجاد اولین جایزه باگ برای برنامه RaaS قابلتوجه است. علاوه بر اینکه دارای یک سایت نشت اصلاحشده برای اهداف نامنظمِ name-and-shame و انتشار دادههای استخراج شده است، همچنین شامل یک ابزار جستجوی جدید است تا یافتن دادههای قربانی خاص را آسانتر کند.

استفاده از تکنیکهای[۶] living-off-the-land یا [۷]LotL توسط متجاوزان سایبری، که در آن نرمافزارها و عملکردهای قانونی موجود در سیستم برای پس از بهرهبرداری استفاده میشوند، جدید نیست و معمولاً بهعنوان تلاشی برای فرار از شناسایی توسط نرمافزارهای امنیتی تلقی میشود.

در اوایل ماه آوریل ۲۰۲۲، یکی از شرکتهای وابسته LockBit مشخص شد که از یک ابزار خط فرمان VMware به نام VMwareXferlogs.exe برای حذف Cobalt Strike استفاده کرده است[۸]. چیزی که این بار متفاوت است استفاده از MpCmdRun.exe برای رسیدن به همان هدف است.

MpCmdRun.exe یک ابزار خط فرمان[۹] برای انجام عملکردهای مختلف در آنتیویروس Microsoft Defender است، ازجمله اسکن نرمافزارهای مخرب، جمعآوری دادههای تشخیصی، و بازگرداندن سرویس به نسخه قبلی و غیره.

در حادثهای که توسط SentinelOne تجزیهوتحلیل شد، دسترسی اولیه با دانلود یک محموله Cobalt Strike از یک سرور راه دور دنبال شد که متعاقباً با استفاده از ابزار Windows Defender رمزگشایی و بارگذاری شد.

محققان میگویند: «ابزارهایی که باید موردبررسی دقیق قرار گیرند، ابزارهایی هستند که سازمان یا نرمافزار امنیتی سازمان برای آن استثنا قائل شدهاند.»

“محصولاتی مانند VMware و Windows Defender در سازمانها رواج بالایی دارند و درصورتیکه به آنها اجازه داده شود خارج از کنترلهای امنیتی نصبشده فعالیت کنند، کاربرد بالایی برای تهدید عوامل دارند.”

این یافتهها در حالی به دست میآیند که کارگزاران دسترسی اولیه (IABs) بهطور فعال دسترسی به شبکههای شرکت، ازجمله ارائهدهندگان خدمات مدیریتشده (MSP) را به عوامل تهدیدکننده دیگر برای سود میفروشند و بهنوبه خود راهی برای به خطر انداختن مشتریان پاییندستی ارائه میدهند.

در ماه مه ۲۰۲۲، مقامات امنیت سایبری از استرالیا، کانادا، نیوزلند، بریتانیا و ایالاتمتحده در مورد حملاتی که ارائهدهندگان خدمات مدیریتشده آسیبپذیر (MSP) را بهعنوان یک “بردار دسترسی اولیه به چندین شبکه قربانی، با اثرات آبشاری جهانی” تسلیحاتی میکنند، هشدار دادند[۱۰].

هارلان کاروی، محقق Huntress، دراینباره گفت[۱۱]: “MSPها یک هدف زنجیره تأمین جذاب برای مهاجمان، بهویژه IAB ها باقی میمانند.” و از شرکتها میخواهد شبکههای خود را ایمن کنند و احراز هویت چندعاملی (MFA) را پیادهسازی کنند.

منابع

[۱] https://apa.aut.ac.ir/?p=9098

[۲] https://www.sentinelone.com/blog/living-off-windows-defender-lockbit-ransomware-sideloads-cobalt-strike-through-microsoft-security-tool

[۳] https://thehackernews.com/2022/07/experts-find-similarities-between.html

[۴] https://www.sentinelone.com/labs/lockbit-3-0-update-unpicking-the-ransomwares-latest-anti-analysis-and-evasion-techniques

[۵] https://techcommunity.microsoft.com/t5/security-compliance-and-identity/part-1-lockbit-2-0-ransomware-bugs-and-database-recovery/ba-p/3254354

[۶] https://thehackernews.com/2022/01/north-korean-hackers-using-windows.html

[۷] https://thehackernews.com/2022/05/hackers-gain-fileless-persistence-on.html

[۸] https://www.sentinelone.com/labs/lockbit-ransomware-side-loads-cobalt-strike-beacon-with-legitimate-vmware-utility

[۹] https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/command-line-arguments-microsoft-defender-antivirus

[۱۰] https://thehackernews.com/2022/05/government-agencies-warned-of-increase.html

[۱۱] https://www.huntress.com/blog/threat-advisory-hackers-are-selling-access-to-msps

[۱۲] https://thehackernews.com/2022/08/lockbit-ransomware-abuses-windows.html

ثبت ديدگاه