مایکروسافت در حال حاضر اقداماتی را برای جلوگیری از حملاتِ brute-force Protocol Remote Desktop Protocol (RDP) بهعنوان بخشی از آخرین ساختهها برای سیستمعامل ویندوز ۱۱ در تلاش برای بالا بردن سطح پایه امنیتی[۱] برای پاسخگویی به چشماندازِ تهدیدِ در حال تحول انجام میدهد.

مایکروسافت در حال حاضر اقداماتی را برای جلوگیری از حملاتِ brute-force Protocol Remote Desktop Protocol (RDP) بهعنوان بخشی از آخرین ساختهها برای سیستمعامل ویندوز ۱۱ در تلاش برای بالا بردن سطح پایه امنیتی[۱] برای پاسخگویی به چشماندازِ تهدیدِ در حال تحول انجام میدهد.

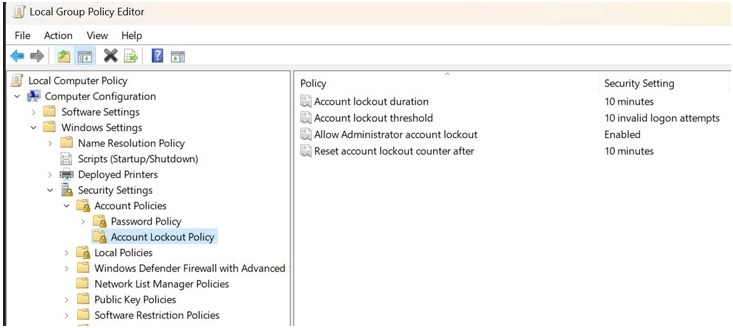

برای این منظور، خطمشی پیشفرض برای ساختهای ویندوز ۱۱ بهویژه، Insider Preview بیلدهای ۲۲۵۲۸٫۱۰۰۰ و جدیدتر پس از ۱۰ بار ورود نامعتبر به سیستم، حسابها را بهطور خودکار به مدت ۱۰ دقیقه قفل میکند.

David Weston، معاون امنیت سیستمعامل و سازمانی مایکروسافت هفته گذشته در یک سری توییت گفت[۲]: “بیلدهای Win11 اکنون دارای یک سیاست قفلکردن حساب پیشفرض برای کاهش RDP و سایر بردارهای رمز عبور brute-force هستند.” این تکنیک معمولاً در باجگیر افزارهای انسانی و سایر حملات استفاده میشود – این کنترل، brute forcing را بسیار سختتر میکند که بسیار عالی است!

شایانذکر است که درحالیکه این تنظیم قفل حساب[۳] قبلاً در ویندوز ۱۰ گنجانده شده است، بهطور پیشفرض فعال نیست.

این ویژگی که به دنبال تصمیم شرکت برای از سرگیری مسدود کردن[۴] ماکروهای برنامه ویژوالبیسیک (VBA) برای اسناد آفیس است، انتظار میرود به نسخههای قدیمیتر ویندوز و سرور ویندوز نیز بکپورت شود.

جدای از ماکروهای مخرب، دسترسی brute-forced RDP مدتهاست که یکی از محبوبترین[۵] روشهای[۶] مورداستفاده توسط عوامل تهدید برای دسترسی غیرمجاز به سیستمهای ویندوز بوده است[۷].

LockBit که یکی از فعالترین باجگیر افزارهای باج افزار در سال ۲۰۲۲ است[۸]، شناختهشده است که اغلب برای فعالیتهای اولیه و بعدی به RDP متکی است. خانوادههای دیگری که با استفاده از همین مکانیسم مشاهده میشوند عبارتاند[۹-۱۳] از Conti، Hive، PYSA، Crysis، SamSam و Dharma

در اجرای این تصمیم جدید، هدف کاهش قابلتوجه اثربخشی بردار حمله RDP و جلوگیری از نفوذهایی است که به حدس زدن رمز عبور و اعتبارنامههای در معرض خطر متکی هستند.

Zscaler در سال گذشته خاطرنشان کرد: “Brute-forcing RDP رایجترین روشی است که توسط عوامل تهدید برای دسترسی به سیستمهای ویندوز و اجرای دژافزارها استفاده میشود.”

“بازیگران تهدید پورتهای بهطور عمومی بازِ RDP را اسکن میکنند تا حملات brute-force توزیعشده را انجام دهند. سیستمهایی که از اعتبارنامههای ضعیف استفاده میکنند اهداف آسانی هستند و مهاجمان پس از در معرض خطر قرار گرفتن، دسترسی به سیستمهای هک شده در وب را به سایر مجرمان سایبری میفروشند.”

مایکروسافت در اسناد خود نسبت به حملات احتمالی انکار سرویس (DoS) هشدار میدهد که میتواند با سوءاستفاده از تنظیمات خطمشی آستانه قفلکردن حساب سازماندهی شود.

این شرکت خاطرنشان میکند[۱۴]: “یک کاربر مخرب میتواند بهصورت برنامهریزیشده یک سری از حملات رمز عبور را علیه همه کاربران در سازمان انجام دهد. اگر تعداد تلاشها از مقدار آستانه قفل حساب بیشتر باشد، مهاجم میتواند هر حسابی را قفل کند.”

منابع

[۱] https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-security-configuration-framework/windows-security-baselines

[۲] https://twitter.com/dwizzzleMSFT/status/1549870156771340288

[۳] https://docs.microsoft.com/en-us/windows/security/threat-protection/security-policy-settings/account-lockout-policy

[۴] https://thehackernews.com/2022/07/microsoft-resumes-blocking-office-vba.html

[۵] https://www.bitdefender.com/blog/labs/new-trickbot-module-bruteforces-rdp-connections-targets-select-telecommunication-services-in-us-and-hong-kong

[۶] https://securelist.com/remote-spring-the-rise-of-rdp-bruteforce-attacks/96820

[۷] https://blog.malwarebytes.com/explained/2021/08/rdp-brute-force-attacks-explained

[۸] https://thehackernews.com/2022/07/new-rust-based-ransomware-family.html

[۹] https://thehackernews.com/2022/06/conti-leaks-reveal-ransomware-gangs.html

[۱۰] https://thehackernews.com/2022/07/hive-ransomware-upgrades-to-rust-for.html

[۱۱] https://thehackernews.com/2022/04/researchers-share-in-depth-analysis-of.html

[۱۲] https://www.trendmicro.com/en_us/research/16/i/crysis-targeting-businesses-in-australia-new-zealand-via-brute-forced-rdps.html

[۱۳] https://www.zscaler.com/blogs/security-research/ransomware-delivered-using-rdp-brute-force-attack

[۱۴] https://docs.microsoft.com/en-us/windows/security/threat-protection/security-policy-settings/account-lockout-threshold

[۱۵] https://thehackernews.com/2022/07/microsoft-adds-default-protection.html

ثبت ديدگاه