حملات باجگیرافزار LockBit با استفاده از طیف گستردهای از تکنیکها برای آلوده کردن اهداف و همچنین برداشتن گامهایی برای غیرفعال کردن راهحلهای امنیتی نقطه پایانی، دائماً در حال تکامل هستند.

حملات باجگیرافزار LockBit با استفاده از طیف گستردهای از تکنیکها برای آلوده کردن اهداف و همچنین برداشتن گامهایی برای غیرفعال کردن راهحلهای امنیتی نقطه پایانی، دائماً در حال تکامل هستند.

Loïc Castel و Gal Romano، تحلیلگران امنیتی Cybereason دراینباره میگویند[۱]: «شرکتهای وابسته که از خدمات LockBit استفاده میکنند حملات خود را بر اساس ترجیح خود انجام میدهند و از ابزارها و تکنیکهای مختلفی برای رسیدن به هدف خود استفاده میکنند. با پیشرفت بیشتر حمله در امتداد زنجیره کشتار(۱)، فعالیتهای موارد مختلف به فعالیتهای مشابه همگرا میشوند.»

LockBit که مانند اکثر گروهها روی مدل باجگیرافزار بهعنوان سرویس(۲) یا RaaS کار میکند، برای اولین بار در سپتامبر ۲۰۱۹ مشاهده شد و از آن زمان بهعنوان غالبترین نوع باجگیرافزار امسال یاد شد و از دیگر گروههای معروف مانند Conti، Hive و BlackCat پیشی گرفت[۲-۴].

این موضوع منجر به مجوزِ دسترسیِ نویسندگان دژافزار به شرکتهای وابسته را میدهد که حملات را در ازای استفاده از ابزارها و زیرساختهای خود اجرا میکنند و تا ۸۰ درصد از هر میزان باج موفقیتآمیز از قربانیان را دریافت میکنند.

LockBit همچنین از تکنیک محبوب اخاذی مضاعف(۳) برای استخراج مقادیر زیادی از دادهها قبل از رمزگذاری داراییهای هدف استفاده میکند و از ماه می ۲۰۲۲، حداقل ۸۵۰ قربانی در این زمینه داشته است.

بر اساس تجزیهوتحلیل[۵] نشت دادههای سایت توسط Palo Alto Networks Unit 42، باجگیرافزار LockBit به میزان ۴۶ درصد از کل رویدادهای رخنهی باجگیرافزاری مربوط به باجگیرافزارها را برای سهماهه اول سال ۲۰۲۲ به خود اختصاص داده است. تنها در ماه ژوئن، این گروه با ۴۴ حمله[۶] مرتبط بوده است که بیشترین حمله را به خود اختصاص داده است.

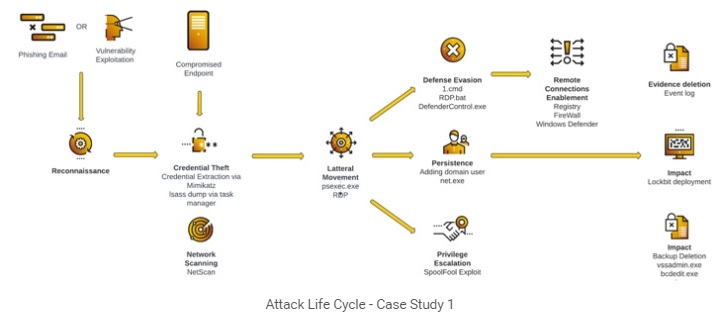

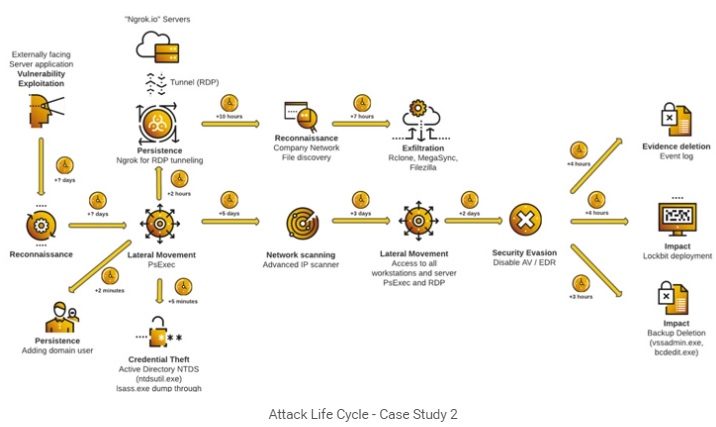

حملات باجگیرافزار LockBit از چندین راه برای آلودگی اولیه استفاده میکنند: بهرهبرداری از پورتهای RDP در معرض عموم، تکیه بر ایمیلهای فیشینگ برای دانلود payload مخرب، یا استفاده از نقصهای سرور اصلاحنشده که به شرکتهای وابسته اجازه دسترسی از راه دور به شبکه هدف را میدهد.

پسازاین مرحله، فعالیتهای شناسایی و سرقت اعتبار انجام میشود که بازیگران را قادر میسازد تا بهصورت جانبی در سراسر شبکه حرکت کنند، پایداری را ایجاد کنند، امتیازات را افزایش دهند و باجگیرافزار را راهاندازی کنند. این همچنین با اجرای دستورات برای حذف پشتیبانگیری و براندازی تشخیص توسط فایروالها و نرمافزارهای آنتیویروس همراه است.

در سه سالی که LockBit در صحنه ظاهر شد، طرح RaaS دو ارتقاء قابلتوجه دریافت کرد. بازیگران تهدید که LockBit 2.0 را در ژوئن ۲۰۲۱ آغاز کرده بودند، سومین نسخه از این سرویس یعنی LockBit 3.0 را در ماه گذشته با پشتیبانی از گزینه پرداخت ارز دیجیتال Zcash و یک برنامه پاداش باگ که برای اولین بار در یک گروه باجگیرافزاری دیده میشود، راهاندازی کردند[۷].

این ابتکار ادعا میکند که برای یافتن نقاط کور امنیتی در وبسایت خود و نرمافزار locker، ارائه ایدههای درخشان، جستجو و انتشار(۴) اطلاعات خصوصی یا هویتی در مورد رئیس یک برنامه وابسته به باند(۵)، یا شناسایی راههایی که میتواند IP سرور میزبان وبسایت در شبکه TOR را فاش کند، تا ۱ میلیون دلار پاداش ارائه میکند.

این برنامه پاداش باگ نشانه دیگری است که نشان میدهد گروههای هکر بهطور فزایندهای بهعنوان شرکتهای IT قانونی عمل میکنند[۸] و بخشهای منابع انسانی، انتشار ویژگیهای عادی و حتی پاداشهایی برای حل مشکلات چالشبرانگیز را در خود جایدادهاند.

بااینحال، نشانهها حاکی از آن است که LockBit 3.0، که LockBit Black نیز نامیده میشود[۹]، از خانواده باجگیرافزار دیگری به نام BlackMatter الهام گرفته شده است، که یک نسخه دیگر از DarkSide که در نوامبر ۲۰۲۱ بسته شد[۱۰].

Fabian Wosar، محقق Emsisoft در اوایل این هفته در توییتی گفت[۱۱]: بخشهای بزرگی از این کد مستقیماً از BlackMatter/Darkside برداشته شدهاند. این واضح است که LockBit دست کثیف خود را روی کد یک گروه دیگر قرار داده است.”

منابع

[۱] https://www.cybereason.com/blog/threat-analysis-report-lockbit-2.0-all-paths-lead-to-ransom

[۲] https://thehackernews.com/2022/06/cybersecurity-experts-warn-of-emerging.html

[۳] https://thehackernews.com/2022/07/hive-ransomware-upgrades-to-rust-for.html

[۴] https://thehackernews.com/2022/06/blackcat-ransomware-gang-targeting.html

[۵] https://unit42.paloaltonetworks.com/lockbit-2-ransomware

[۶] https://blog.malwarebytes.com/threat-intelligence/2022/07/ransomware-review-june-2022

[۷] https://thehackernews.com/2022/07/researchers-share-techniques-to-uncover.html

[۸] https://thehackernews.com/2022/04/researchers-share-in-depth-analysis-of.html

[۹] https://blog.cyble.com/2022/07/05/lockbit-3-0-ransomware-group-launches-new-version/

[۱۰] https://thehackernews.com/2021/11/blackmatter-ransomware-reportedly.html

[۱۱] https://twitter.com/fwosar/status/1543700719181746182

[۱۲] https://thehackernews.com/2022/07/researchers-detail-techniques-lockbit.html

(۱) kill chain

(2) ransomware-as-a-service

(3) double extortion

(4) doxing

(5) gang’s affiliate program

ثبت ديدگاه