جزئیاتی درباره آسیبپذیری اجرای کد از راه دورِ حیاتی در موتور V8 JavaScript و WebAssembly که در مرورگرهای Google Chrome و مبتنی بر Chromium استفاده میشود، منتشر شده است.

این مشکل به یک مورد use-after-free در مؤلفه بهینهسازی دستورالعمل مربوط میشود، که بهرهبرداری موفقیتآمیز از آن میتواند «به مهاجم اجازه دهد تا کد دلخواه را در زمینه مرورگر اجرا کند».

این نقص که در نسخه کانال Dev کروم ۱۰۱ شناسایی شده بود[۱]، توسط Weibo Wang، یک محقق امنیتی در شرکت امنیت سایبری سنگاپوری Numen Cyber Technology به گوگل گزارش شد[۲] و از آن زمان تاکنون بی سروصدا توسط این شرکت رفع شده است.

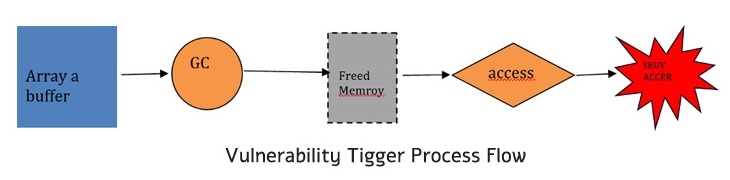

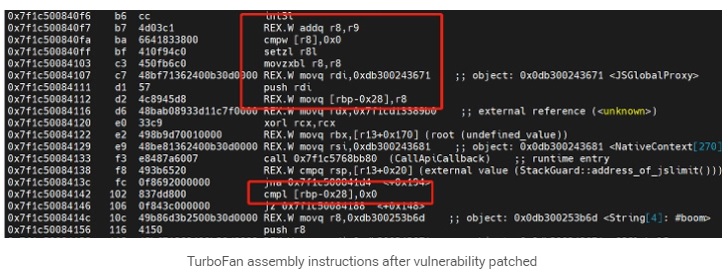

Wang دراینباره گفت[۳]: «این آسیبپذیری در مرحله انتخاب دستورالعمل رخ میدهد، جایی که دستورالعمل اشتباه انتخاب شده و منجر به exception دسترسی به حافظه میشود».

نقصهای use-after-free زمانی رخ میدهند[۴] که به حافظه آزاد شده قبلی دسترسی پیدا میشود، رفتار نامشخصی ایجاد میکند و باعث ازکارافتادن برنامه، استفاده از دادههای خراب یا حتی اجرای کد دلخواه میشود.

آنچه بیشتر نگرانکننده است این است که این نقص میتواند از راه دور از طریق یک وبسایت طراحی شده ویژه برای دور زدن محدودیتهای امنیتی و اجرای کد دلخواه برای به خطر انداختن سیستمهای هدف مورد بهرهبرداری قرار گیرد.

Wang دراینباره توضیح داد: «این آسیبپذیری را میتوان با استفاده از تکنیکهای heap spraying مورد بهرهبرداری قرار داد و سپس منجر به آسیبپذیری type confusionشد. این آسیبپذیری به مهاجم اجازه میدهد تا نشانگرهای تابع را کنترل کند یا کد را در مکانهای دلخواه در حافظه بنویسد و درنهایت منجر به اجرای کد شود.»

این شرکت هنوز این آسیبپذیری را از طریق پورتال ردیاب اشکال کرومیوم[۵] فاش نکرده است تا به کاربران بیشتری اجازه دهد تا ابتدا نسخه وصله شده را نصب کنند. همچنین، گوگل شناسههای CVE را برای آسیبپذیریهای موجود در کانالهای ناپایدار کروم اختصاص نمیدهد.

کاربران کروم، بهویژه توسعهدهندگانی که از نسخه توسعهدهنده Chrome برای آزمایش استفاده میکنند تا اطمینان حاصل کنند که برنامههایشان با آخرین ویژگیهای کروم و تغییرات API سازگار است، باید به آخرین نسخه موجود نرمافزار بهروزرسانی شوند.

این اولین بار نیست که آسیبپذیریهای use-after-free در کروم کشف میشوند. گوگل در سال ۲۰۲۱ هفت باگ از این قبیل[۶] را در این مرورگر وب برطرف کرد که در حملات دنیای واقعی مورد بهرهبرداری قرارگرفتهاند. امسال، همچنین یک آسیبپذیری use-after-free فعالانه[۷] را در مؤلفه انیمیشن برطرف کرد.

منابع

[۱] https://chromium.googlesource.com/v8/v8/+/dc9ed94efdac30bdbe88e81f4cf08783c1dc952f

[۲] https://numencyber.com/#/home

[۳] https://medium.com/@numencyberlabs/zero-day-vulnerability-chromium-v8-js-engine-issue-1303458-use-after-free-in-x64-instruction-e874419436a6

[۴] https://cwe.mitre.org/data/definitions/416.html

[۵] https://bugs.chromium.org/p/chromium/issues/detail?id=1303458

[۶] https://apa.aut.ac.ir/?p=8526

[۷] https://apa.aut.ac.ir/?p=8769

[۸] https://thehackernews.com/2022/05/experts-detail-new-rce-vulnerability.html

ثبت ديدگاه