مایکروسافت روز دوشنبه ۳۰ می ۲۰۲۲ دستورالعملی را برای یک نقص امنیتی جدید کشفشده در مجموعه آفیس خود منتشر کرد[۱] که میتواند برای اجرای کد در سیستمهای آسیبدیده مورد بهرهبرداری قرار گیرد.

این نقطهضعف که اکنون به شناسه CVE-2022-30190 اختصاص داده شده است[۲]، ازنظر شدت در سیستم امتیازدهی آسیبپذیری CVSS دارای امتیاز ۸/۷ از ۱۰ است. نسخههای مایکروسافت آفیس ۲۰۱۳، آفیس ۲۰۱۶، آفیس ۲۰۱۹ و آفیس ۲۰۲۱ و همچنین نسخههای Professional Plus تحت تأثیر این آسیبپذیری قرارگرفتهاند.

سخنگوی مایکروسافت در بیانیهای به The Hacker News دراینباره گفت: برای کمک به محافظت از مشتریان، ما CVE-2022-30190 و راهنماییهای اضافی را در اینجا[۳] [۳] منتشر کردهایم.

آسیبپذیری Follina که در اواخر هفته گذشته آشکار شد[۴]، شامل یک بهرهبرداری در دنیای واقعی بود که از نقص سند Word مسلح شده برای اجرای کد PowerShell دلخواه با استفاده از طرح URI “ms-msdt:” استفاده کرد. نمونه موردنظر از بلاروس در VirusTotal آپلود شد.

اما اولین نشانههای بهرهبرداری از این نقص به ۱۲ آوریل ۲۰۲۲ بازمیگردد، زمانی که نمونه دوم در یک پایگاه داده دژافزار آپلود شد. اعتقاد بر این است که این artifact یک کاربر در روسیه را با یک سند Word مخرب (“приглашение на интервью.doc”) هدف قرار داده است[۵] که بهعنوان دعوتنامه مصاحبه با رادیو اسپوتنیک ظاهر شده است.

مایکروسافت در توصیهای در مورد CVE-2022-30190 گفت: “زمانی که MSDT با استفاده از پروتکل URL از یک برنامه فراخوانی مانند Word فراخوانی میشود، آسیبپذیری اجرای کد از راه دور وجود دارد.”

مهاجمی که با موفقیت از این آسیبپذیری بهرهبرداری میکند، میتواند کد دلخواه را با امتیازات برنامه فراخوان اجرا کند. سپس مهاجم میتواند برنامهها را نصب کند، دادهها را مشاهده، تغییر یا حذف کند، یا حسابهای جدیدی را در زمینهای که حقوق کاربر مجاز میداند ایجاد کند.»

این غول فناوری، به crazyman یکی از اعضای گروه Shadow Chaser است[۶] به دلیل گزارش این نقص در ۱۲ آوریل، مصادف با کشف این بهرهبرداری در سطح اینترنت که کاربران روسی را هدف قرار میدهد، اعتبار میدهد، که نشان میدهد این شرکت از قبل از این آسیبپذیری آگاه بوده است.

درواقع، طبق اسکرینشاتهای به اشتراک گذاشتهشده[۷] توسط این محقق در توییتر، مایکروسافت گزارش را در تاریخ ۲۱ آوریل ۲۰۲۲ با بیان اینکه “مشکل برطرف شده است” بست، درحالیکه این نقص را بهعنوان «یک مشکل امنیتی نیست» رد میکند، زیرا در هنگام راهاندازی ابزار تشخیص، به یک کلید عبور نیاز دارد که توسط تکنسین پشتیبانی ارائه شود.

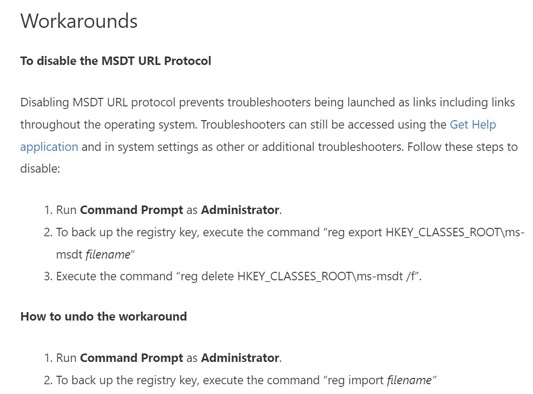

علاوه بر انتشار قوانین تشخیص برای Microsoft Defender برای Endpoint، مایکروسافت راهحلهایی را در دستورالعملهای خود برای غیرفعال کردن پروتکل URL MSDT از طریق اصلاح رجیستری ویندوز ارائه کرده است.

مایکروسافت دراینباره گفت: “اگر برنامه تماسگیرنده یک برنامه مایکروسافت آفیس باشد، بهطور پیشفرض، مایکروسافت آفیس اسنادی را از اینترنت در Protected View یا Application Guard for Office باز میکند که هر دو از حمله فعلی جلوگیری میکنند.”

این اولین باری نیست که طرحهای پروتکل مایکروسافت آفیس مانند “ms-msdt:” به دلیل استفاده نادرست بالقوه تحت اسکنر قرار میگیرند. اوایل ژانویه امسال، شرکت امنیت سایبری آلمانی SySS افشا کرد[۸] که چگونه میتوان فایلها را مستقیماً از طریق آدرسهای اینترنتی ساختهشده خاص مانند «ms-excel:ofv|u|https://192.168.1.10/poc[.]xls باز کرد.

منابع

[۱] https://thehackernews.com/2022/05/watch-out-researchers-spot-new.html

[۲] https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-30190

[۳] https://msrc-blog.microsoft.com/2022/05/30/guidance-for-cve-2022-30190-microsoft-support-diagnostic-tool-vulnerability

[۴] https://doublepulsar.com/follina-a-microsoft-office-code-execution-vulnerability-1a47fce5629e

[۵] https://www.virustotal.com/gui/file/710370f6142d945e142890eb427a368bfc6c5fe13a963f952fb884c38ef06bfa/detection

[۶] https://twitter.com/ShadowChasing1

[۷] https://twitter.com/CrazymanArmy/status/1531117401181671430

[۸] https://blog.syss.com/posts/abusing-ms-office-protos

[۹] https://thehackernews.com/2022/05/microsoft-releases-workarounds-for.html

ثبت ديدگاه