مایکروسافت روز سهشنبه ۲۶ آوریل ۲۰۲۲ مجموعهای از دو آسیبپذیری افزایش امتیاز در سیستمعامل لینوکس را فاش کرد که بهطور بالقوه میتواند به عوامل تهدید اجازه انجام مجموعهای از فعالیتهای موذی را بدهد.

Jonathan Bar Or از تیم تحقیقاتی ۳۶۵ Defender مایکروسافت در گزارشی دراینباره گفت[۱]: این نقصها که مجموعاً «Nimbuspwn» نامیده میشوند، میتوانند برای به دست آوردن امتیازات ریشه در سیستمهای لینوکس، به هم متصل شوند و به مهاجمان اجازه میدهند تا payload ها مانند یک درب پشتیِ ریشه را مستقر کنند و سایر اقدامات مخرب را از طریق اجرای کد ریشه دلخواه انجام دهند.

علاوه بر این، نقصهای دیگری که بهعنوان CVE-2022-29799 و CVE-2022-29800 شناسایی میشوند، میتوانند بهعنوآنیک بردار برای دسترسی ریشهای برای استقرار تهدیدهای پیچیدهتر مانند باجافزار، مجهز شوند.

این آسیبپذیریها در حقیقت ریشه در یک جزء systemd [2] به نام توزیعکننده شبکه(۱) [۳] دارند، برنامهای daemon برای سرویس سیستم مدیر شبکه که برای ارسال تغییرات وضعیت شبکه طراحی شده است[۴].

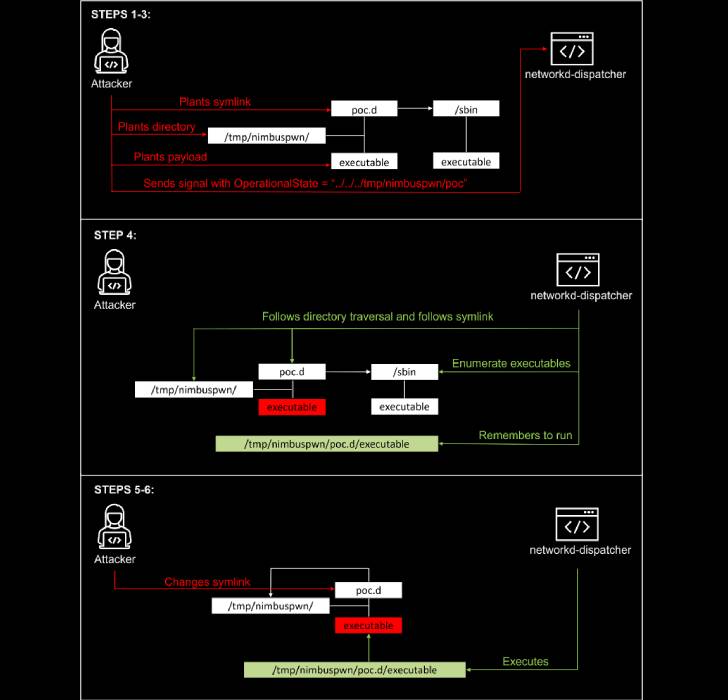

بهطور خاص، آنها به ترکیبی از پیمایش دایرکتوری(۲) [۵] (CVE-2022-29799)، مسابقه پیوند نمادین (معروف به پیوند نمادین(۳))[۶]، و زمان بررسی تا زمان استفاده(۴) [۷] (CVE-2022-29800) مربوط میشوند که منجر به سناریویی که در آن یک حریف که سرویس D-Bus سرکش را کنترل میکند [۸ و ۹]، میتواند دربهای پشتی مخرب را در نقاط پایانیِ در معرض خطر، نصب و اجرا کند.

به کاربران توزیعکننده شبکهای بسیار توصیه میشود که نمونههای خود را به آخرین نسخه بهروزرسانی کنند تا خطر ناشی از بهرهبرداری این نقصها را کاهش دهند.

Bar Or دراینباره میگوید: “تعداد روزافزون آسیبپذیریها در محیطهای لینوکس بر نیاز به نظارت قوی بر سیستمعامل پلتفرم و اجزای آن تأکید دارد.”

این بمباران مداوم حملات که طیف وسیعی از پلتفرمها، دستگاهها و سایر حوزهها را در برمیگیرد، بر نیاز به یک رویکرد مدیریت آسیبپذیری جامع و پیشگیرانه تأکید میکند که میتواند حتی سوءاستفادهها و مسائل ناشناخته قبلی را شناسایی و کاهش دهد.»

منابع

[۱] https://www.microsoft.com/security/blog/2022/04/26/microsoft-finds-new-elevation-of-privilege-linux-vulnerability-nimbuspwn

[۲] https://en.wikipedia.org/wiki/Systemd

[۳] https://manpages.ubuntu.com/manpages/focal/man8/networkd-dispatcher.8.html

[۴] https://gitlab.com/craftyguy/networkd-dispatcher

[۵] https://en.wikipedia.org/wiki/Directory_traversal_attack

[۶] https://en.wikipedia.org/wiki/Symlink_race

[۷] https://en.wikipedia.org/wiki/Time-of-check_to_time-of-use

[۸] https://en.wikipedia.org/wiki/D-Bus

[۹] https://unit42.paloaltonetworks.com/usbcreator-d-bus-privilege-escalation-in-ubuntu-desktop

[۱۰] https://thehackernews.com/2022/04/microsoft-discovers-new-privilege.html

(۱) networkd-dispatcher

(2) directory traversal

(3) symbolic link (aka symlink) race

(4) time-of-check to time-of-use

ثبت ديدگاه