مقاله زیر ترجمه گزینشی از یک گزارش از نوع مقالات موسوم به “مقاله سفید” است که توسط موسسه SANS در دسامبر ۲۰۲۰ میلادی (مطابق با آذرماه ۱۳۹۹) منتشر شده است و در آن به مطالعه بهکارگیری شکار تهدیدات در سازمانها میپردازد. شکار تهدید سایبر یا Cyber Threat Hunting یک استراتژی (راهبرد) فعال برای امنیت اطلاعات است. این استراتژی دربردارنده جستجوی مکرر در شبکه برای یافتن نشانههایی از تسخیر/ نفوذ (IoCs)، و روالها و تکنیکها و تاکتیکهای (TTPs) رخنه، و تهدید آتی مانند تهدیدات پیشرفته پیگیر (APTs) است که سیستمهای امنیتی فعلی را گریز زدهاند. فرآیند آن پیشدستانه است و از این منظر در تقابل با اقدامات متداول مدیریت تهدیدات است که دربردارندهی پیجوییهای مبتنی بر شواهدِ پس از اعلام تهدید، مانند دادههای سیستمهای فایروال، سیستمهای تشخیص نفوذ و SIEM، میباشد. در این رابطه، موسسه SANS مدلی دارای ۵ سطح مبتنی بر توانایی شکار تهدید سایبر نیز مطرح کرده است. مطالعه انجامشده از نوع پیمایشی یا Survey است و در طی آن نتیجه مطالعات موسسه SANS در رابطه با بهکارگیری این استراتژی در سال ۲۰۲۰ میلادی در سازمانها گزارش میگردد. در مقاله زیر بهجای ترجمه لغت به لغت عبارت “شکار تهدید سایبر” از عبارت “شکار تهدیدات” استفاده شده است. همچنین، برای تفهیم بهتر مطالب، بعضی توضیحات اضافه وارد شده است.

نتایج مطالعه شکار تهدیدات SANS 2020

Mathias Fuchs و Joshua Lemon

دسامبر ۲۰۲۰

خلاصه گزارش

این گزارشِ پنجمین سال اجرای مطالعات موسسه SANS درباره شکار تهدیدات است تا بررسی کند که صنعت امنیت سایبری در حال حاضر چگونه از شکار تهدیدات حمایت میکند و چگونه متخصصان امنیتی در سازمانهای خود شکار تهدیدات را انجام میدهند. هدف از این مطالعه درک بهتر جایگاه شکار تهدیدات است که بتوانیم بر اساس آن راهنمایی کنیم که صنعت باید تلاشهای خود را در کجا متمرکز کند. بر اساس نتایج حاصل از بررسی ۲۰۲۰، دیدی آگاهانه در مورد آنچه دادهها به ما میگویند و جایی که ما باید تلاشهای آتیمان برای شکار تهدیدات را متمرکز کنیم، ارائه میدهد.

{در این رابطه، موسسه SANS مدلی دارای ۵ سطح مبتنی بر توانایی شکار تهدید سایبر نیز مطرح کرده است. در سطح ۳ مدل توانایی شکار تهدیدات، سطح رویّهای یا Procedural Level قرار دارد، که رویّههای از پیش تعریفشدهای وجود دارند و سازمانها بر اساس آنها، عملیات شکار تهدیدات را انجام میدهند و هیچگونه ایدهای برای ارائه رویههای جدید شکار تهدیدات مطرح نمیگردد. در این سطح، سازمانها سعی در انطباق با رویّهها، استانداردها و فرمهای مرتبط با شکار تهدیدات را دارند، ولی در سطوح بالاتر، سازمانها به آن سطح از بلوغ میرسند که متناسب با شرایط و نیازمندیها، رویّههای جدید طراحی نمایند.}

امسال نیز با افزایش تعداد سازمانهایی که از شکار تهدیدات بهصورت شکلی از انطباق گذاری یا فعالیتهای checkbox ی استفاده میکنند مواجه شدیم. درواقع سازمانها از استانداردها و فرمهایی استفاده میکنند که بر اساس آنها لازم است فعالیتهایی را انجام دهند و تیک checkbox را بزنند. آنچه ما در این مطالعه بررسی میکنیم، این است که چرا در نظر گرفتن شکار تهدیدات بهصورت شکلی از انطباق گذاری و فعالیتهای checkbox، نگرانکننده است و چه خطراتی میتواند برای یک سازمان ایجاد کند. نتایج نشان میدهد که تیمهای شکار تهدیدات، فرآیندها و روالهای خود را فورمالیزه میکنند.

برای مطالعه امسال، ما برخی از سؤالات بررسی قبلی خود را تغییر دادیم تا ترکیب تیمهای شکار تهدیدات و نحوه انجام کارشان با ابزارها، کارکنان و قابلیتهایشان را بهتر درک کنیم. درواقع، هدف بررسی عمیقتر آن است که شکارچیان تهدید چگونه مأموریتهای خود را انجام میدهند، کدام ابزارها را انتخاب میکنند و چرا از ابزارها یا روشهای خاصی استفاده میکنند. امیدواریم این روند ادامه یابد تا چگونگی تغییر دید شکارچیان تهدید، با تغییر در فناوری و میزان آموزش شکارچیان تهدید، را دریابیم.

درنتیجه سؤالات بهروز شده بررسی، متوجه شدیم که انجام شکار تهدیدات، وظیفه اصلی اکثریت اعضای تیم شکار تهدیدات نیست. علاوه بر این، به این موضوع پرداختیم که اعضای تیم شکار تهدیدات، چه نقشهای دیگری را در هنگام شکار نکردن انجام میدهند. ما همچنین بررسی کردیم که پاسخدهندگان چگونه از اطلاعات هوشیاری در مقابل تهدیدات برای شکار خود استفاده میکنند و شکاف قابلتوجهی در استفاده از ابزارهای خودکار برای هوشیاری در مقابل تهدیدات بهصورت مفید و کاربردی کشف کردیم.

از اطلاعات، متوجه شدیم که شکاف بین ابزارهای شکار تهدیدات و ابزارهای مورداستفاده در مرکز عملیات امنیت (SOC) (1) در حال کاهش است تا حدی که تقریباً ادغام میشوند. این ابزارها برای همبسته سازی دادهها(۲)، جمعآوری منابع و مراجع خارجی مورداستفاده قرار میگیرند. علیرغم مشابهت و ادغام ابزارهای مورداستفاده در شکار تهدیدات و SOC، فرایندهایی که بهعنوان تاکتیکها، ابزارها و رویهها (TTP) (3) در شکار تهدیدات مورداستفاده قرار میگیرند، منجر به تمایز تیمهای شکار تهدیدات و SOC میشود. ما شاهد افزایش مثبت تیمهای شکار تهدیدات بودهایم که از TTP برای تعقیب و ردگیری عوامل تهدید استفاده میکردند.

این مطالعه همچنین درک ما را از مفید بودن شکار برای آسیبپذیریها یا برای پیکرهبندیهای نادرست و ناشناخته در یک محیط بهبود بخشید. با افزایش توجه رسانهها به عاملان تهدید که از آسیبپذیریها سوءاستفاده میکنند، ما میخواستیم بفهمیم که آیا این مسئله قبلاً هم یک حوزه تمرکز برای تیمهای شکار تهدیدات بوده است یا خیر.

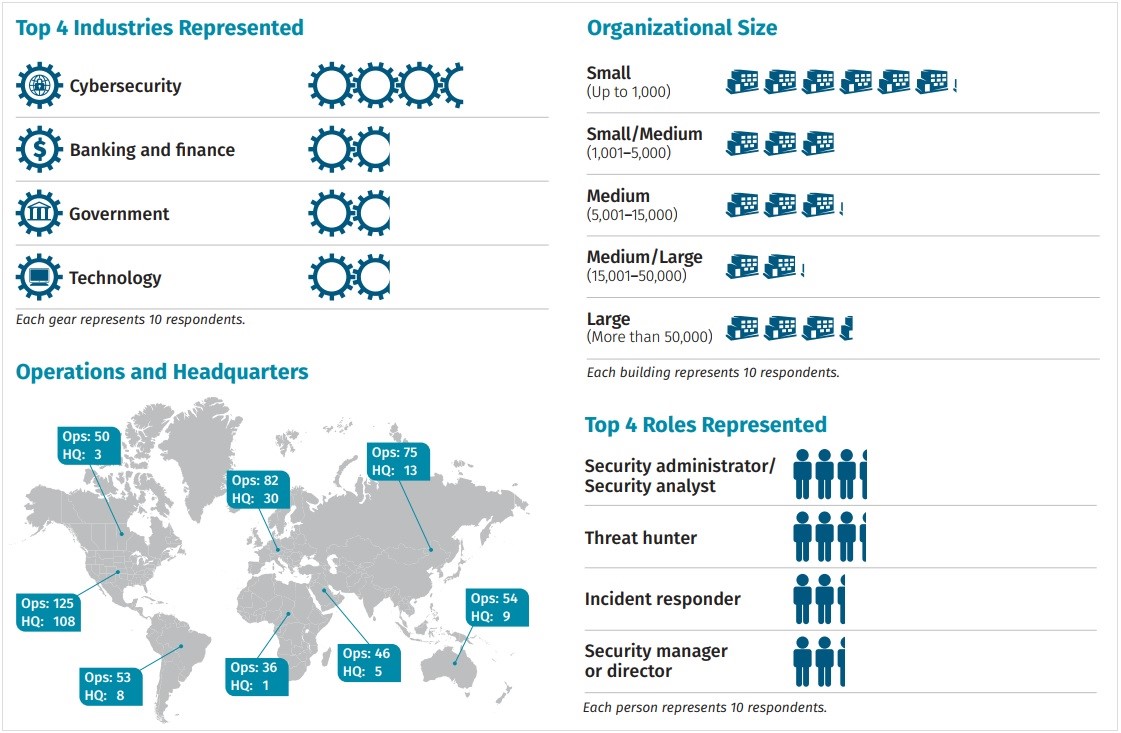

ما در این مقاله، یافتههای خود به همراه با نتایج و روندهای خام و پردازش نشده، توصیههایی در مورد اینکه چگونه سازمانها میتوانند مرزهای شکار تهدیدات را بیشتر پیش ببرند و از شبکههای خود در برابر عوامل تهدیدات بهتر دفاع کنند را گنجاندهایم. شکل ۱، تصویری از جمعیتنگاری کلیدی پاسخدهندگان به این بررسی را ارائه میدهد.

شکل ۱: جمعیتنگاری بررسی(۴)

یافتههای کلیدی

- ۵۲ درصد از سازمانها ارزش را در جستجوی تهدیدات ناشناخته مییابند.

- ۴۸ درصد از تیمهای شکار، اطلاعات هوشیاری در مقابل تهدیدات را در فایلهای بدون ساختار (مانند فایلهای PDF، فایلهای متنی، صفحات گسترده) ذخیره میکنند.

- ۷۵ درصد از کارکنان شکار تهدیدات سایر وظایف کلیدی را در سازمان خود انجام میدهند.

- ۴۳ درصد از تیمهای شکار از راهحلهای خودکار برای شکار تهدیدات استفاده میکنند.

- ۵۳ درصد از سازمانها برای سنجش اثربخشی شکار تهدیدات از روشهای موردی (ad hoc) استفاده میکنند.

امروزه شکار تهدیدات برای سازمانها چه معنایی دارد؟

تعریف شکار تهدیدات هنوز یک موضوع بسیار بحثبرانگیز در سال ۲۰۲۰ است. هر زمان که معرفی استراتژیهای جدید برای یافتن نفوذ انجام میشود، روشها متنوع هستند. برخی از سازمانها چگونگی کارکرد تیمهای شکار تهدیدات و نحوه شکلگیری این تیمها برای دستیابی به اهداف شکار تهدیدات را تعریف میکنند. متأسفانه، سایر سازمانها همچنان از رویکرد کاملاً متداولِ اجرای عملیات شکار تهدیدات با ابزارها و دادههایی که سازمان از قبل در اختیار دارد استفاده میکنند. چنین سازمانهایی صرفاً برای ادعای استفاده از شکار تهدیدات، این کار را انجام میدهند، نه آنکه اهدافی را تعریف کنند که شکار تهدیدات بر اساس این اهداف و برای کسب موفقیت و کسب حداکثر ارزشها برای سازمان انجام شود. اگرچه این رویکرد ممکن است هنوز نتایجی را به همراه داشته باشد، اما این نتایج برای سازمان – یا وضعیت امنیتی آن – ملموس و قابلاستفاده نخواهد بود. ما اغلب این را در سازمانهای IT انطباق-گردان(۵) با استانداردها و فرمهای از پیش تعریفشده میبینیم. برخی از استانداردها آنها را ملزم میکند که شکار تهدیدات را در جای خود داشته باشند و آنها را ترغیب میکند که نوعی شکار تهدیدات را برای علامت زدن box مربوطه در استاندارد، بکار گیرند.

یک استراتژی موفق برای شکار تهدیدات با در نظر گرفتن هدفی واضح و مشخص و بهکارگیری منابع مناسب و مدیریتشده برای رسیدن به آن هدف است، نه صرفاً کارهایی برای برآورده کردن الزامات checkbox در استانداردها که برخی از سازمانها انجام میدهند.

برای درک بهتر اشکال مختلف شکار تهدیدات که پاسخدهندگان ما اجرا کردند، ما از آنها درباره چگونگی اجرای شکار تهدیدات پرسیدهایم.

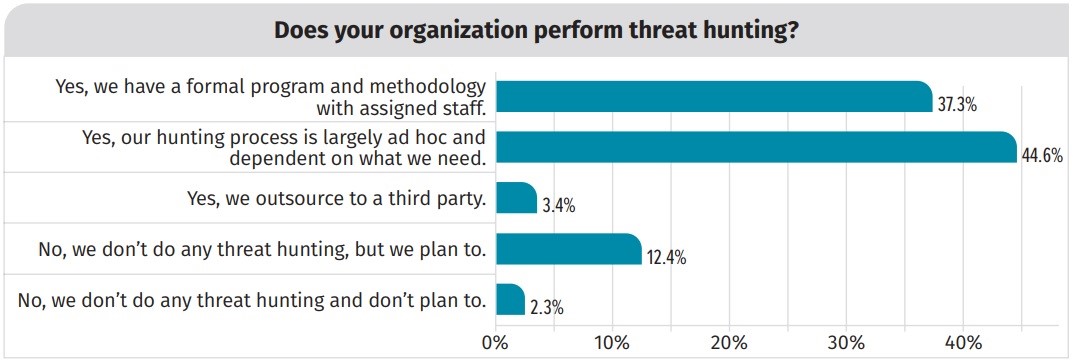

همانطور که در شکل ۲ مشاهده میکنید، تنها ۱۵ درصد از پاسخدهندگان ادعا کردند که در حال حاضر هیچ شکلی از شکار تهدیدات را اجرا نمیکنند، درحالیکه ۱۲ درصد دیگر گفتهاند که قصد دارند آن را در آینده قابل پیشبینی اجرا کنند. در گزارش بررسی شکار تهدیدات در سال ۲۰۱۸، تنها ۷۵ درصد از پاسخدهندگان ادعا کرده بودند که شکار تهدیدات را انجام دادهاند، بهعبارتدیگر امسال پاسخدهندگان افزایش ۱۰ درصدی را گزارش کردهاند که شکار تهدیدات را ،در سازمانها اجرا میکنند. که این روندی عالی را نشان میدهد[۱].

شکل ۲: عملیات شکار تهدید

تقریباً نیمی (۴۵ درصد) از پاسخدهندگان، فرآیند شکار تهدید را بهصورت ما-به-الاقتضاء (Ad hoc) و مبتنی بر نیازهای خود اجرا میکنند. این امر، داشتن منابع اختصاصی برای شکار تهدیدات را دشوارتر میکند و منجر به نتایجی با انسجام کمتر میشود. همچنین، اکثر پاسخدهندگان موفقیت و اثربخشی شکار تهدیدات را بهصورت موردی اندازهگیری میکنند، که این نوع ارزیابی و اندازهگیری میزان موفقیت باعث میشود که نتوانند بهراحتی تعیین کنند که چه تعداد نفر برای تیم شکار تهدیدات لازم است.

در نظرسنجی امسال، ۳۷ درصد از پاسخدهندگان ادعا کردند که یک متدلوژی و برنامه رسمی برای شکار تهدیدات دارند و کارکنانی را برای این کار در نظر گرفتهاند. ما این را یک جهش بزرگ برای شکار تهدیدات، بهعنوان بخشی ثابت از وضعیت امنیتی بسیاری از سازمانها میدانیم. افزایش تیمهای حرفهای شکار تهدیدات میتواند بهطور قابلتوجهی بر بسیاری از جنبههای امنیت سازمانی و بازار محصولات امنیتی از طریق موارد زیر تأثیرگذار باشد:

- بهبود تشخیص با فراهم آوردن بازخورد به مراکز SOC از طرف تیمهای ماهر شکار تهدیدات

- تأثیرگذاری بر تصمیمات خرید، درنتیجه به چالش کشیدن فروشندگان اطلاعات و ابزارها برای فروش کمتر افزارهای موهوم (vaporware)

- حمایت از SOC ها در شناسایی پوش نوارهای خطرناک قابلیت دید(۶) و پوش نوارهای قابلاجتناب تشخیص

- کشف آسیبپذیریها، حتی اگر این هدف اولیه تیم شکار تهدیدات نباشد.

تیمهای اختصاصی شکار تهدیدات در مقابل نقشهای چندمنظوره

برای اکثر سازمانها، شکار تهدیدات یک نقش تماموقت نیست. برخی از سازمانها یا بهطور کامل این کار را برونسپاری میکنند، زیرا ممکن است کارکنانی با مهارتها یا ظرفیت مناسب نداشته باشند، و یا آنکه کارکنانی که وظایف دیگری دارند در زمانهای خالی خود، عملیات شکار تهدیدات را انجام میدهند. امسال، ما میخواستیم مدلی را که پاسخدهندگان برای حمایت از فعالیتهای شکار تهدیدات استفاده میکنند، بهتر درک کنیم. فقط ۱۹ درصد از پاسخدهندگان در سازمان خود بهعنوان شکارچی تهدید تماموقت کار میکنند و ۷۵ درصد، از کارکنانی استفاده میکنند که نقشهای دیگر را نیز در سازمان انجام میدهند.

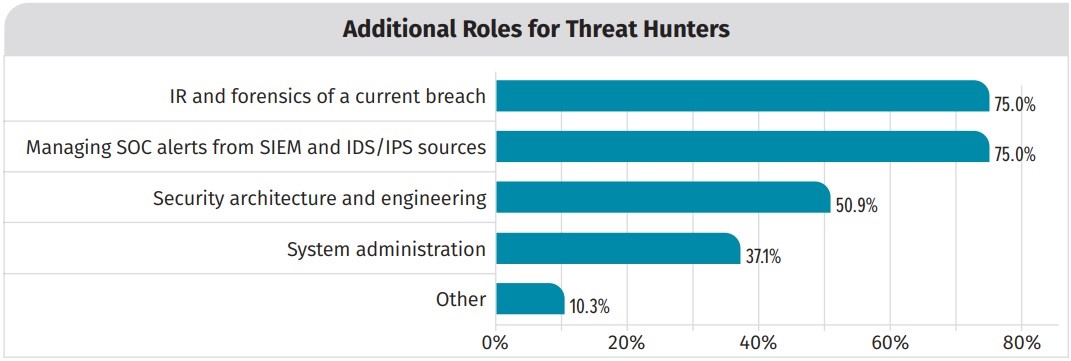

تعجبآور نیست که بسیاری از پاسخدهندگان به نقشهای دیگر در سازمان خود برای انجام عملیات شکار تهدیدات تکیه میکنند. بسته بهاندازه شبکهای که باید پوشش داده شود و منابع موجود، این میتواند یک رویکرد معقول باشد. در برخی شرایط، بیرون کشیدن کارکنان از برخی از نقشهای استرسزا، مانند پاسخ به رخداد یا عملکردهای جبرانکننده – ازجمله تنظیم تشخیص یا تریاژ(۷) – تعادل بهتری را در وظایف کاری ایجاد میکند. تحقیقات امسال نشان داد که ۷۵ درصد از پاسخدهندگان، زمانی که بر شکار تهدیدات تمرکز نمیکنند، بر پاسخ به رخداد یا فورنسیک تمرکز میکنند. تنها بیش از نیمی از پاسخدهندگان (۵۱%) نقش معماری/مهندسی امنیتی و کمی بیش از یکسوم (۳۷%) وظایف مدیریت سیستم را انجام میدادند (شکل ۳).

شکل ۳: نقشهای اضافه برای شکارچیان تهدید

رویکرد استفاده از کارکنان با دانش فنی لازم، جهت انجام شکار تهدیدات میتواند مزایای قابلتوجهی داشته باشد و در برخی موارد حتی سودمندتر از استفاده از اشخاص ثالث باشد. استفاده از کارکنانی که دانش عمیقی از محیط دارند این مزیت را دارد که اگر چیزی درست به نظر نیاید متوجه میشوند. این نوع مهارت میتواند سرعت یافتن ناهنجاریها را بهشدت افزایش دهد. تنها نکته احتیاطی این است که اگر از کارکنان خود استفاده میکنید، به آنها زمان کافی برای انجام شکار تهدیدات و به پایان رساندن مأموریتشان اختصاص دهید، تا مجبور نباشند کار را نیمهکاره رها کنند و به کار دیگری برسند. این مشکل در مورد ۷۵ درصد از سازمانهایی که از کارکنانِ پاسخ به حادثه برای شکار تهدیدات استفاده میکنند صدق میکند. حتی اگر فرایند شکار تهدیدات را کارکنان پاسخ به حادثه انجام میدهند، اگر آنها (در حین فرآیند شکار) حادثهای را کشف کردند، برای آنکه مأموریت (شکار) شان کامل شود لازم است که تیم دیگری حادثه را مدیریت کند.

دیدگاهها در مورد شکار تهدیدات و پاسخ به رخداد

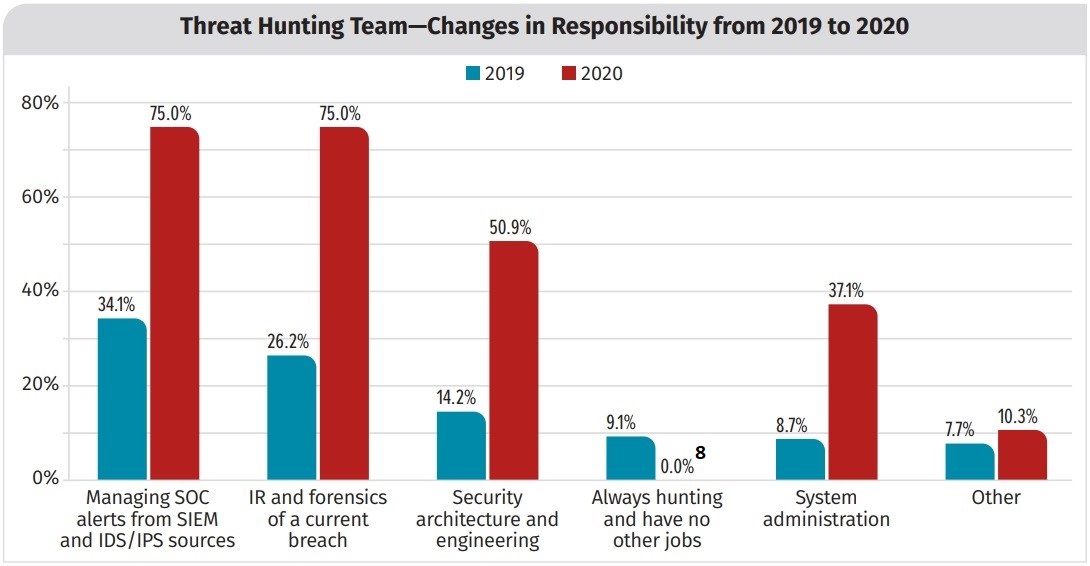

مطالعات سال گذشته[۲] و امسال در زمینه شکار تهدیدات نشان داد که پاسخدهندگان به رخداد، اغلب دوگانه بوده و بهعنوان شکارچیان تهدید نیز هستند. شکل ۴ نشان میدهد که شکارچیان اختصاصی تهدید همچنان استثنا هستند، تا عادی. چرا چنین است و آیا این ایده خوبی است؟

شکل ۴: تغییرات در نقشهایِ دیگرِ شکارچیان تهدید، به سال

برای پاسخ به این سؤال، باید بر روی اشتراکات و تفاوتهای بین شکار تهدیدات و پاسخ به رخداد تمرکز کنیم. درحالیکه شکار تهدیدات اشکال و صورتهای مختلفی دارد، پیچیدهترین روش شکار تهدید، شکار مبتنی بر فرضیه است. در این مورد، شکارچی سناریوی حملهای را تصور میکند که ممکن است در سازمان اتفاق افتاده باشد. این سناریو منجر به یک فرضیه میشود که متعاقباً باید آزمایش شود. آزمایش این فرضیه معمولاً مستلزم دانش دقیق در مورد مسیر حمله مشکوک و همچنین مجموعه ابزار مناسب و قابلیت دید برای پذیرش یا رد فرضیه است.

پاسخدهندگان به رخداد معمولاً میدانند که یک حمله رخ داده است و پیجویی خود را با دانش محدود در مورد مسیر حمله آغاز میکنند. این باعث میشود که پاسخدهندگان به رخداد، دانش خود را در موردحمله گسترش دهند و قابلیت دید را برای بررسی بیشتر ایجاد کنند. ابزارها و تکنیکهای موردنیاز برای این تحلیل، عموماً بین پاسخ به رخداد و شکار تهدیدات همپوشانی دارند. به همین دلیل، استفاده از پاسخدهندگان به رخداد، هنگام انجام عملیات شکار تهدیدات سودمند است. با گذشت زمان، سازمان شکار کننده تهدیدات قادر خواهد بود به یک تیم اختصاصی شکار تهدیدات تبدیل شود. حتی در این صورت، آنها همچنان به ورودیهای سایر بخشها مانند SOC، پاسخ به رخداد و تیمهای هوشیاری در مقابل تهدیدات نیاز دارند.

ازآنجاکه ما در مورد متداول بودن استفاده از اعضای سایر تیمها در تیم شکار تهدیدات درون سازمانها، نتایج را مشاهده کردیم، میخواستیم همچنین متوجه شویم که در سازمانها استفاده از تیم اختصاصی برای شکار تهدیدات تا چه اندازه متداول است و آنها اغلب از چه روشهایی برای شکار استفاده میکنند.

اکثریت (۷۳ درصد) پاسخدهندگان دارای کارکنانی هستند که به تیم شکار تهدیدات اختصاص دادهشدهاند، درحالیکه تنها ۱۸ درصد هیچ تیمی را برای شکار تهدیدات معین نکردهاند. ۹ درصد باقیمانده هم نمیدانند که آیا تیم اختصاصی دارند یا خیر، که تا حدودی نگرانکننده است. بنابراین، آمار نشان میدهد که سازمانهای پاسخدهنده در شکار تهدیدات تا حدّی حرفهای شدهاند. کارکنان زیادی در یک سازمان وجود دارد که به شکار تهدیدات اختصاص دادهشدهاند، اما آنها معمولاً چگونه یک مأموریت شکار را انجام میدهند؟ اکثر شکارچیان تهدید (۶۱ درصد) از اطلاعات تهدید، مانند TTPهای دشمن، برای فرضیهسازی محل یافتن مهاجمان استفاده میکنند.

بنابراین، تقریباً دوسوم از پاسخدهندگان – ازلحاظ تکنیکهای شکار تهدیدات – به بالای هرم قرارگرفتهاند. بااینحال، بیش از ۵۰ درصد ادعا میکنند که واکنش به یک هشدار، آغازگر تلاشهای لازم برای شکار تهدیدات آنها است، که ازنظر فنی بهعنوان شکار تهدیدات واجد شرایط نیست.

جستجوی تهدیدات یا شاخصهای مخاطره (IoC)

در حالت ایدهآل، با تکامل نرمافزارهای امنیتی و SOC ها، فاصله بین تکنیکهای حمله موفق و قابلیتهای شناسایی باید کاهش یابد و شکار تهدیدات منسوخ شود – چیزی که صنعت تشخیص دائماً قول آن را میدهد. این قولی است که ما تصور نمیکنیم بهزودی محقق شد.

برخی از کاستیهای ابزارهای هشداردهنده خودکار که شکار تهدیدات میتواند برطرف کند چیست؟ دو عامل در این ابزارهای تشخیص تهدید مشکلآفرین هستند: یکی سطح آستانه (Threshold) و دیگری همبافت (Context).

فناوریهای خودکار هشداردهنده، هرروز بسیاری از رفتارهای مشکوک را شناسایی میکنند. برای محدود کردن هشدارها به یک مقدار قابلکنترل، باید حد آستانهای در نظر گرفته شود. اگر حد آستانه مقدار خیلی پایینی تنظیم شود، تعداد هشدارهای مثبت نادرست زیاد میشود و بهناچار منجر به بیتفاوتی نسبت به هشدار (Alert Fatigue) میشود. در این حالت، تحلیل گران هشدارهای مثبت درست را از دست میدهند. اگر مقدار حد آستانه خیلی بالا باشد، هشدارهای مثبت درست فیلتر میشوند. حقیقت این است که مهم نیست که حد آستانه و فیلترها به چه مقدار تنظیمشدهاند، همیشه هشدارهای مثبت نادرست و مثبت درست فیلتر شده و نادیده گرفتهشده وجود خواهند داشت. این فیلتر شدن هشدارهای مثبت درست، دلیل ضروری بودن شکار تهدیدات است.

دومین نقص ابزارهای خودکار هشدار، یعنی همبافت (Context)، توسط بسیاری از ابزارهای هماهنگسازی، اتوماسیون و پاسخ امنیتی یا SOAR مطرح میشوند. هر سازمان نوعاً دارای منابع بالقوه هشدار و غنیسازی است. یک SOAR آنها را به هم متصل کرده و کمک میکند تا حساس بودن یک هشدار را معین کند، و با پیوند دادن دادهها از منابع مختلف همبافت بیشتری را میدهد. شکارچیان تهدید میتوانند کمک قابلتوجهی برای طراحی و گسترش runbookهای ( یا روالهای رویه شده مدیریتی سیستم) نیمهخودکاری که معین میکنند راهحلهای SOAR چگونه اقدامات غنیسازی و طبقهبندی هشدارها را انجام دهند، باشند.

شکار تهدیدات نیز بهطور قابلتوجهی SOC ها را تقویت میکند زیرا آزمایش یک فرضیه میتواند سه نتیجه داشته باشد:

- فرضیه میتواند پذیرفتهشده و به یک مورد پاسخ به رخداد تبدیل شود (تبدیل شکار تهدیدات به پاسخ به رخداد).

- فرضیه میتواند رد شود، بنابراین هیچ اقدامی برای پاسخ به رخداد لازم نیست.

- فرضیه را نه میتوان پذیرفت و نه رد کرد، زیرا شکارچیان تهدید نتوانستند دادههای موردنیاز برای تصمیمگیری آگاهانه را به دست آورند.

اگر ابزارها و منابع داده موجود برای شکارچیان تهدید کافی نباشد، برای SOC ها نیز ناکافی خواهند بود. این امر بهطور بالقوه منجر به شکافهای قابلتوجهی در قابلیت تشخیص SOC ها و نیز قابلیت دید تیم پاسخ به رخداد میشود.

استفاده از خودکارسازی و غنیسازی

یکی از عوامل حیاتی برای شکار موفقیتآمیز تهدید، از دست دادن کمترین زمان ممکن در جمعآوری دادهها است. همانطور که قبلاً ذکر شد، اگر دادهها برای تیم شکار تهدیدات در دسترس نباشد، برای SOC نیز چنین خواهد بود، بنابراین منجر به ایجاد شکافهایی برای دید پیدا کردن نسبت به تهدیدات میشود. به همین دلیل، مهم است که دادهها را از منابع داخلی و خارجی بهدقت ذخیره و مدیریت کنید. پس از جمعآوری دادهها و ایجاد قابلیت مشاهده، مستندسازی خوب یکی دیگر از نکات مهم برای کاهش تلاشها در شکارهای بعدی است.

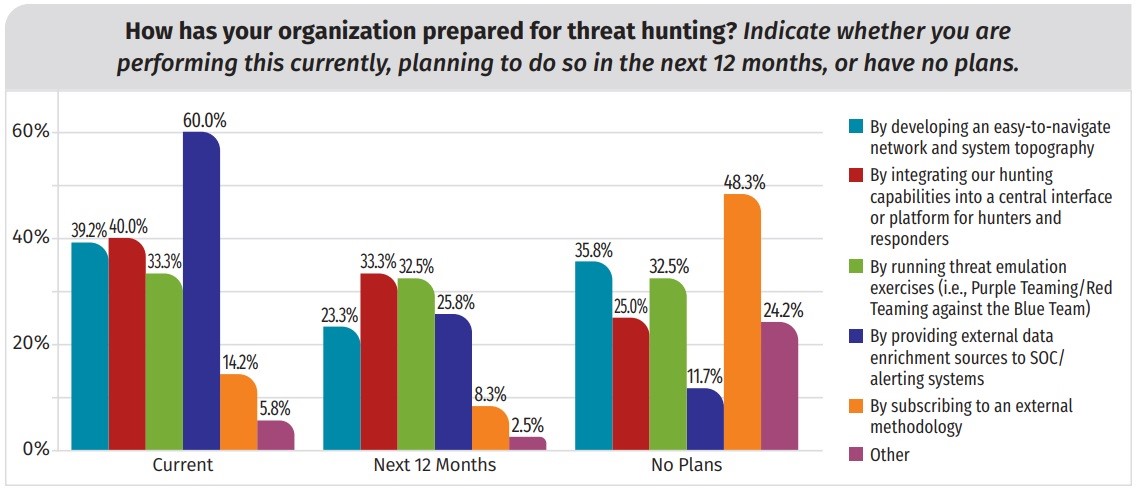

هنگامیکه از سازمانها پرسیده شد که چگونه برای شکار تهدیدات آماده میشوند، ۶۰ درصد از پاسخدهندگان (متداولترین پاسخ) اظهار کردند که با ارائه منابع غنیسازی دادههای خارجی به SOC و سیستمهای هشداردهنده، برای شکار تهدیدات آماده میشوند (شکل ۵).

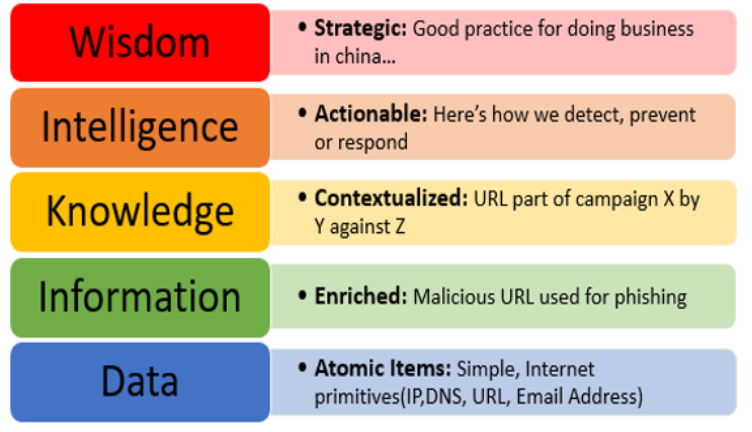

{منظور از غنی سازی داده، تبدیل کردن داده به اطلاعات و دانش است. با برقراری ارتباط بین داده های جمع آوری شده، و جمع آوری اطلاعات جدید متناسب با داده های قبلی، و پردازش داده ها می توان عملیات غنی سازی و تبدیل داده به اطلاعات را انجام داد. سپس با قرار دادن اطلاعات در همبافت مد نظر و پردازش براساس آن، می توان دانش را کسب نمود. در دیاگرام زیر

منظور از لغاتِ داده، اطلاعات، دانش، اطلاعات هوشیاری، و حِکمَت در این زمینه فنی توضیح داده شده است.}

با فرض اینکه منابعی مشابه با منابعی که در دست SOC و سیستمهای هشداردهنده وجود دارد، در دسترس شکارچیان تهدید است، این اولین قدم آسان و سودمند برای خودکارسازی است.

شکل ۵: آماده شدن برای شکار

۴۰ درصد از پاسخدهندگان بیان کردهاند که قابلیتهای شکار خود را در یک پلتفرم مرکزی برای شکارچیان و پاسخدهندگان به رخدادها تجمیع میکنند که نشاندهنده مرتبط بودن SOC و تیم شکار تهدیدات است.

سومین روش آمادهسازی برای شکار تهدیدات، که توسط ۳۹ درصد از پاسخدهندگان استفاده میشود، توسعه یک توپوگرافی سیستمی و شبکهای باقابلیت ناوبری آسان است که از SOC، تیمهای شکار تهدیدات و درنهایت پاسخدهندگان به رخداد پشتیبانی میکند و بنابراین به آنها آگاهی زمینهای میدهد. یکی از چالشهای مهم هنگام بررسی رخنهها، ایجاد یک نمای کلی از شبکهها و داراییها است. اگر این اطلاعات از قبل به شکل سریع و قابلاستفادهای وجود داشته باشد، شروع خوبی برای شکار تهدیدات است.

یکسوم از پاسخدهندگان (۳۳ درصد) با اجرای تمرینات همانندسازیِ تهدید برای شکار تهدیدات آماده میشوند. این روش، راهحلی برای مشکلات استفاده از ابزارها و قابلیت دید برای شکارچیان تهدید ایجاد نمیکند، اما میتواند نکات مهمی را برای بهبود شکار تهدیدات متوجه کند.

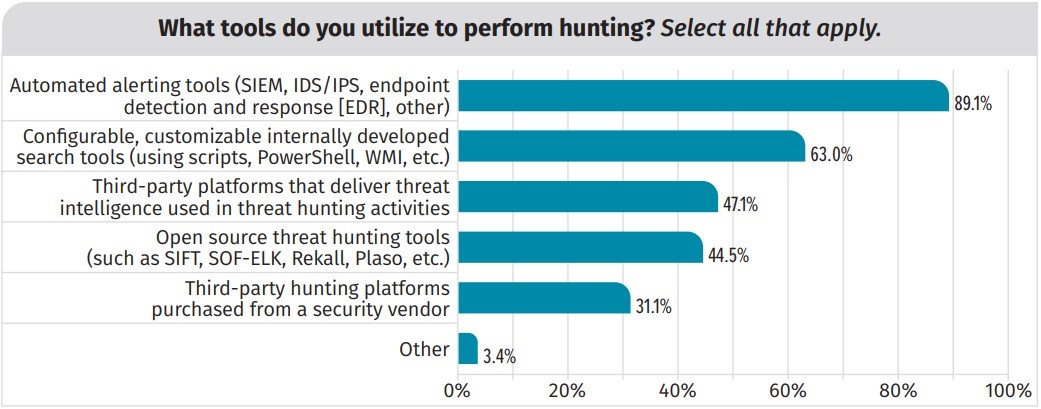

در این مطالعه، همچنین، ابزارهای مورداستفاده برای شکار تهدیدات موردبررسی قرار گرفته است. اکثر پاسخدهندگان (۸۹ درصد) به SIEM ها و به سیستمهای تشخیص و پاسخ روی نقطه انتها(۹) (EDR) اعتماد دارند، که معمولاً ، اگر بهدرستی پیکرهبندی شوند، ابزارهای مفیدی برای ایجاد قابلیت دید هستند. ابزارهای جستجوی سفارشی با ۶۳ درصد در رتبه دوم قرار گرفتند (شکل ۶).

شکل ۶: ابزار شکار تهدید

پلتفرمهای شخص ثالث در رتبه بعدی قرار میگیرند. ۴۷ درصد از پاسخدهندگان از پلتفرمهای شخص ثالث برای انتقال اطلاعات تهدیدات استفاده میکنند که این اطلاعات هوشیاری برای شکار تهدیدات موردنیاز است. معمولاً از این ابزارها برای ایجاد یک فرضیه شکار مناسب استفاده میشود.

برای رتبه چهارم، ۴۵ درصد از پاسخدهندگان از ابزارهای شکار تهدیدات متنباز مانند SIFT، SOF-ELK، Plaso استفاده میکنند.

تنها ۳۱ درصد از پاسخدهندگان، از ابزارهای اختصاصی شکار تهدیدات که از یک فروشنده امنیتی خریداریشده است، استفاده میکنند. این اعداد نشان میدهد که سازمانها یا ازآنچه قبلاً استفاده میکنند راضی هستند یا اینکه فروشندگان، در حال حاضر ابزارهایی را ارائه نمیدهند که ارزش بیشتری را برای استفاده سازمانها ایجاد کنند. بدین ترتیب، فرصتهایی برای بهبود و ارتقاء ابزارها در این بخش وجود دارد.

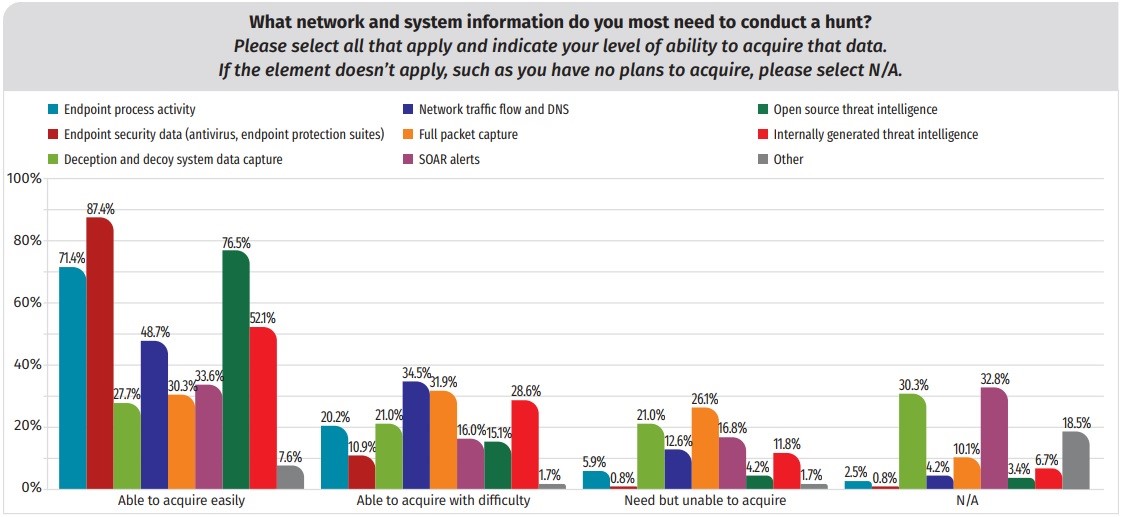

مورد دیگری که علاوه بر ابزارها در این مطالعه موردبررسی قرار گرفت، این است که شکارچیان تهدید به دنبال چه دادههایی هستند و چگونه میتوانند بهراحتی به آنها دست پیدا کنند. شکل ۷ نشان میدهد که شکارچیان تهدید بیشتر بر روی دادههای نقاط انتهایی، مانند دادههای امنیتی و فعالیتهای آنها کار میکنند. همچنین به نظر میرسد که شکارچیان تهدید بهسرعت میتوانند این دادهها را به دست آورند. به نظر میرسد بزرگترین مانع، جمعآوری و دسترسی به ضبط کامل بستهها (PCAPs) است که ۲۶ درصد از پاسخدهندگان بیان کردهاند که به این مجموعه دادهها نیاز دارند اما قادر به دریافت آنها نیستند. اگرچه PCAP های کامل برای تحقیقات و شکار تهدیدات مفید هستند، اما این دادهها بسیار زیاد هستند و رسیدگی و جستجو در آنها پیچیده است.

شکل ۷: اطلاعات موردنیاز برای شکار

و نسبت بین دادهها و یافتههای بالقوه بدتر از آن چیزی است که در دادههای نقطه پایانی با دقت جمعآوریشده وجود دارد.

تیمهای شکار تهدیدات و SOC ممکن است با استفاده و سفارشیسازی سیستمهای SOAR با چالشهای زیادی روبرو شوند. منظور از این سیستمها کاهش تعداد سوئیچ کردن زمینهها است، و از یک سیستم امنیتی به سیستم امنیتی دیگر پریدن تا به دیدگاهی منسجم در مورد یک یافته دست یافتن. همانطور که انجمن آمریکایی روانشناسی اشاره میکند، سوئیچ کردن زمینهها همراه با هزینههای سوئیچ کردن وظایف است[۳]. این بدان معناست که شکارچیان و تحلیلگران نهتنها بهرهوری کمتری خواهند داشت، بلکه بیشتر در معرض شکست خواهند بود. از تیمهایی که از یک SOAR یا راهحلهای خودکارسازی خود-ساخته استفاده میکنند، تنها ۶ درصد گفتهاند که شکارچیان و تحلیلگران آنها بهطور کامل و ۱۰۰ درصدی میتوانند درون SOAR کار کنند. بااینحال، ۵۷ درصد میگویند که تیمهای آنها حداقل ۵۰ درصد از زمان خود را درون SOAR صرف میکنند.

برای ۷۳ درصد از پاسخدهندگانی که از SOAR استفاده میکنند، پرکاربردترین ویژگیهایی که SOAR برای آنها ایجاد میکند، غنیسازی هشدارها با منابع دادهای غیر از منابع هشداردهنده، و هم غنیسازی هشدارها با دادههای منابع اطلاعاتی است. پسازآن ویژگی، نزدیک به ۷۱ درصد، ردیابی هشدار و همبسته سازی آنها را از ویژگیهای مورداستفاده SOAR بیان کردهاند. توانایی ردیابی و پیوند دادن و همبسته سازی هشدارها به تیمها امکان میدهد از منابع خود در هنگام کار با دادهها عاقلانهتر استفاده کنند و ممکن است آنها را قادر سازد تا هشدارهای SOC و فرضیههای شکار تهدیدات را به هم مرتبط کنند.

در میان پاسخدهندگانی که از خودکارسازی استفاده میکنند، ۴۹ درصد احساس میکنند که ابزارها کاری را که اپراتورهای انسانی برای کمک به شکار کردن خود نیاز دارند انجام میدهند، ۲۵ درصد نظری در مورد این موضوع ندادند، و تنها ۲۷ درصد احساس کردند که ابزارها آنچه را که اپراتورهای انسانی نیاز دارند ارائه نمیدهند.

رویکردهای شکار

جمعآوری اطلاعات تهدیدات از حوادث درونسازمانی و در عمل قرارداد آن اطلاعات میتواند مأموریتهای شکار تهدیدات را قادر به کشف عوامل تهدید کند. بهعنوان بخشی از مطالعه امسال، ما میخواستیم درک بهتری از چگونگی جمعآوری و استفاده سازمانها از اطلاعات تهدیدات برای کمک به مأموریتهای شکار داشته باشیم. توانایی یک تیم پاسخ به رخداد یا تیم هوشیاری در مقابل تهدیدات برای تولید سریع، نظارت و ذخیرهسازی اطلاعات تهدیدات، میتواند تعیین کند که این اطلاعات با چه سرعتی میتواند برای شکار تهدیدات عملیاتی شود.

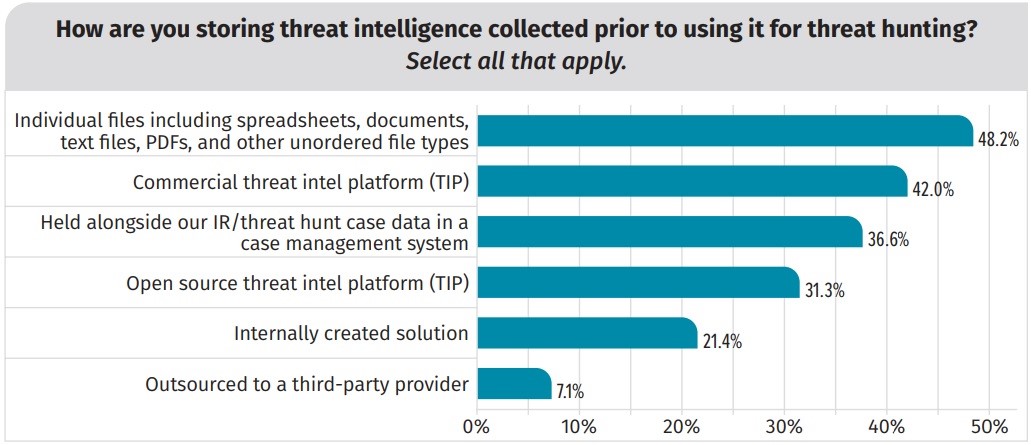

ما از پاسخدهندگان خواستیم که درباره روشهایی که اطلاعات هوشیاری در مقابل تهدیدات را پس از جمعآوری اطلاعات ذخیره میکنند، به ما بگویند. تقریباً نیمی از آنها (۴۸ درصد) نشان دادند که از ذخیرهسازی سنتی فایلها مانند صفحات گسترده، PDF، فایلهای متنی استفاده میکنند. این تعجبآور نیست، با توجه به اینکه سالهاست که اطلاعات هوشیاری در مقابل تهدیدات به این شکل ذخیره و به اشتراک گذاشته شده است (شکل ۸).

شکل ۸: ذخیرهسازی اطلاعات تهدید برای مأموریتهای شکار

از آنهایی که از یک پلتفرم اختصاصی برای ذخیره اطلاعات هوشیاری در مقابل تهدید استفاده میکنند:

- ۴۲ درصد از یک پلتفرم تجاری استفاده میکنند.

- ۳۱ درصد از یک پلتفرم متنباز استفاده میکنند.

- ۲۱ درصد از یک راهحل داخلی توسعهیافته استفاده میکنند.

ما همچنین کشف کردیم که تعداد بیشازحد انتظاری از سازمانها (۳۷ درصد) دادههای رخداد یا شکار تهدیدات خود را در همان پلتفرمی که اطلاعات هوشیاری در مقابل تهدیدات خود را در آن نگهداری میکنند، ذخیره میکنند. از بسیاری جهات، این منطقی است. زیرا همان پلتفرمی را استفاده میکنید که در آن شواهدی را از پروندههای پاسخ به رخداد را جمعآوری میکنید و بدین ترتیب تعداد پلتفرمها یا سیستمهای مختلفی را که کارکنان پاسخ به رخداد، کارکنان هوشیاری در مقابل تهدیدات یا کارکنان شکار تهدیدات نیاز دارند را کاهش میدهید. این حالت همچنین این فرصت را برای سازمانها فراهم میکند تا ارتباط/همبستگی بین اطلاعات جمعآوریشده از رخدادهای قبلی، شکار تهدیدات و موارد فعال را برقرار نمایند.

تعداد کمی از پاسخدهندگان (۷ درصد) اظهار کردند که جمعآوری اطلاعات هوشیاری در مقابل تهدیدات خود را به یک تأمینکننده شخص ثالث برونسپاری میکنند. به دنبال روندی که در سه سال گذشته در نظرسنجیهای شکار تهدیدات شاهد بودیم، سازمانها برای بسیاری از اطلاعات عملیاتی و وظایف امنیت سایبری خود در درون سازمان، منبع اختصاص میدهند.

بهکارگیری اطلاعات تهدیدات در شکار

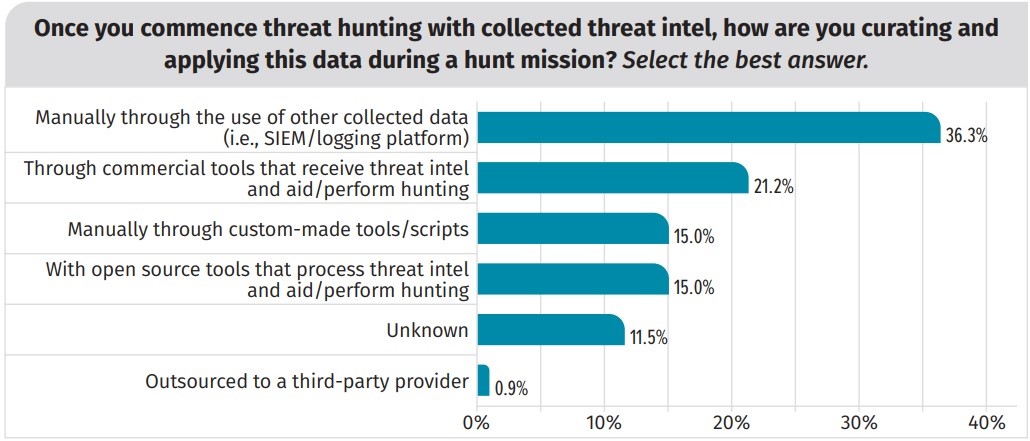

اینکه سازمانها چگونه اطلاعات تهدیداتی را که در اختیار دارند برای شکار تهدیدات مرتب و عملیاتی میکنند، برای درک نحوه بهکارگیری آن ضروری است. اطلاعات تهدیدات هم فایده با تزئینات روی ویترین خواهد بود، مگر آنکه سازمانی بتواند آن را با موفقیت به کار گیرد. ما دریافتیم که اکثر پاسخدهندگان (۳۶ درصد) بهصورت دستی اطلاعات تهدیداتی را که جمعآوری کردهاند به کار میبرند (شکل ۹). با توجه به اینکه اکثر پاسخدهندگان گفتهاند که اطلاعات هوشیاری در مقابل تهدیدات را در فایلهای بدون ساختار مانند صفحات گسترده، فایلهای متنی و اسناد PDF ذخیره میکنند، این نتیجه مورد انتظار بوده است. هنگامیکه ۴۸ درصد از پاسخدهندگان دادههای خود را به شیوهای ساختاریافته ذخیره نمیکنند، نشاندهنده آن است که شکار یک فرآیند کاملاً دستی خواهد بود.

شکل ۹: استفاده از اطلاعات تهدید در مأموریتهای شکار

درحالیکه هدف شکار تهدیدات، یافتن فعالیتهای موذی است که SOC یا پلتفرمهای هشداردهنده نمیتوانند آنها را پیدا کنند، سازمانهای بالغ شونده به این نتیجه رسیدهاند که باید از خودکارسازی برای کاهش زمان شکار تهدیدات استفاده کنند. ما شاهد گسترش نسبتاً یکنواختی از انواع ابزارها در سازمانهایی که برای کمک به شکار تهدیدات از خودکارسازی استفاده میکنند بودهایم، اگرچه تنها ۶ درصد از این سازمانها، ابزارهای تجاری را به ابزارهای توسعهیافته داخلی یا متنباز ترجیح میدهند.

پاسخدهندگان از ابزارها و پلتفرمهای متنوع بهعنوان بخشی از فعالیتهای شکار تهدیدات خود استفاده میکنند، اما چند الگو قابلتوجه است. سازمانهایی که مسیر استفاده از ابزارهای تجاری زیادی را طی کردهاند، اغلب به یک تولیدکننده رایج، با ترکیب بسیار کمی از ابزارهای تجاری مختلف، پایبند هستند. از سوی دیگر، سازمانهایی که از ابزارهای متنباز استقبال کردهاند، بجای آنکه پایبند به یک فروشنده تجاری رایج و خاص باشند، ترکیبی از ابزارهای متنباز و تجاری را مورداستفاده قرار میدهند.

یکی از آخرین مشاهدات جالب این است که سازمانها بیشازحد انتظار، از وسایل ابزاری مانند Jupyter Notebooks برای بصری سازی در شکار تهدیدات استفاده میکنند. ازآنجاکه ابزارهای دیگری نیز برای بصری سازی و جمعآوری لاگ بهصورت متنباز وجود دارد، و با توجه به آنکه ابزار Jupyter بیشتر از آنکه بهعنوان ابزار بصری سازی امنیتی مدنظر باشد، برای یک محیط اجرای تعاملی است، این مشاهده شگفتآور بود.

شکار تهدیدات “بدیافتنی(۱۰)“

بخشی از شکار تهدیدات عبارت است از جستجو برای عوامل تهدید ناشناختهای که هنوز آنها را پیدا نکردهاید یا اینکه پلتفرمهای هشداردهندهتان هنوز آنها را نیافتهاند. مطالعه سال گذشته نشان داد که بسیاری از سازمانها بیشتر به اطلاعاتی که در یک پلتفرم ثبت وقایع گزارش میشود تکیه میکنند و توجه کمتری بر جستجوی عوامل تهدیدی که در سیستمهای ثبت وقایع نشان داده نمیشوند، دارند.

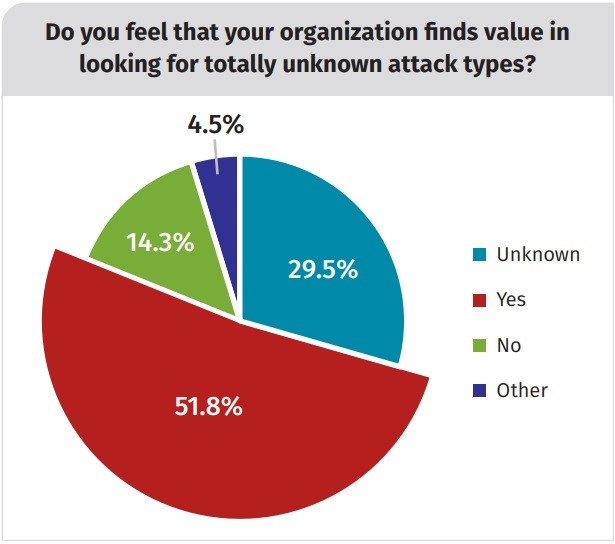

در این سال، کمی بیش از نیمی (۵۲ درصد) از پاسخدهندگان اظهار کردند که سازمانهای آنها جستجو برای حملات ناشناخته در محیطشان را مفید میدانند (شکل ۱۰). جدای از ابزار و توانایی، این یک پاسخ محکم از سوی تیمهای شکار تهدیدات است که نشان میدهد جستجوی تهدیدات ناشناخته برای مأموریت کلی آنها -جهت ایمن کردن محیطشان – ارزشمند خواهد بود. بااینحال، ما همچنین میبینیم که بیش از یکچهارم (۳۰ درصد) پاسخدهندگان، هیچ ایدهای در شکار عوامل تهدید ناشناخته ندارند. این نسبتاً نگرانکننده است، زیرا نشان میدهد که بخش بزرگی از شکارچیان و سازمانها یا قادر به سنجیدن ارزش شکار تهدیدات نیستند یا نمیدانند از کجا یا چگونه شروع به جستجوی تهدیدات ناشناخته کنند.

شکل ۱۰: ارزش شکار انواع ناشناخته حمله

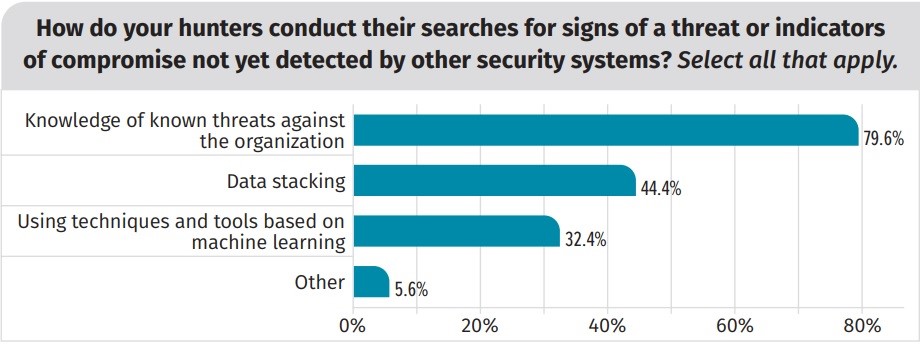

نزدیک شدن به مفهوم جستجوی عوامل تهدید همیشه آسان نیست. هیچ رویکرد یا چارچوب استانداردی برای شروع شکار تهدید و جستجوی عوامل تهدید وجود ندارد. همانطور که در شکل ۱۱ نشان داده شده است، ۸۰% از پاسخدهندگان از دانشی که درباره عوامل تهدید سازمان خود جمعآوری کردهاند برای شکار عامل تهدید در محیطشان استفاده میکنند. جالب است بدانید که این رایجترین راه برای جستجوی عوامل تهدید و در مقابل، یکی از چالشبرانگیزترین روشها در جمعآوری اطلاعات بهموقع و دقیق هوشیاری در مقابل تهدیدات درباره عوامل تهدید و نیّت آنها است.

شکل ۱۱: جستجو برای نشانههای تهدید یا IoC

دومین روش متداول برای یافتن عوامل تهدید ناشناخته، پشته سازی دادهها(۱۱) است که توسط ۴۴ درصد از پاسخدهندگان استفاده میشود. پشته سازی دادهها، فرآیند استفاده از سنجش دوری است که شما از نقاط پایانی و شبکه دارید و شما را برای جستجوی دادههای پرت توانا میکند. این، قابلاعتمادترین روش برای شکار عوامل تهدید است زیرا نیاز به ورودی از اشخاص ثالث ندارید و به گمانهزنی و تفکر کمتری در منابع داده خارجی دارید.

استفاده از یادگیری ماشین برای یافتن تهدیدات ناشناخته توسط ۳۲ درصد از پاسخدهندگان استفاده میشود. مفهوم استفاده از یادگیری ماشین برای امنیت سایبری یک مفهوم بحثبرانگیز است، ( چه برسد به شکار تهدیدات و پاسخ به رخداد). توانایی شناسایی تهدیدات ناشناخته با یادگیری ماشین، حجم قابلتوجهی از دادهها را میطلبد و اقدامات ثابتی را هم از سوی کاربران و هم از سوی عوامل تهدید فرض میگردد. کاربران بایستی هر بار که از کامپیوتر استفاده میکنند به همان شیوه عمل کنند، و عوامل تهدید هم بایستی با همان شیوه کامپیوتر را به مخاطره بیندازند. حتی اگر این اطمینان وجود داشته باشد که عوامل تهدید از همان تکنیکها برای به خطر انداختن کامپیوتر استفاده میکنند، اما عوامل تهدید انسان هستند و ممکن است مرتکب اشتباهات انسانی شوند. چالش استفاده از یادگیری ماشین برای یافتن عوامل تهدید ناشناخته توسط Darren Bilby از Google در سال ۲۰۱۷ در ارائه خود در کنفرانس FIRST 2017 برجسته شد[۴] و سال گذشته مجدداً توسطAdi Ashkenazy و Shahar Zini در ارائه خودشان از BSides Sydney 2019 مطرح شد[۵]. عوامل تهدید میتوانند یک محصول امنیت سایبری را که از یادگیری ماشین استفاده میکند با موفقیت وادار سازند، تا با عبور از الگوریتم یادگیری ماشین، ابزارهای موذی را ابزارهای ایمن شناسایی کنند. اگرچه تلاش سازمانها برای استفاده از این تکنیک قابلتحسین است، بااینحال، بهعنوان یک صنعت، ما برای استفاده از یادگیری ماشین برای امنیت سایبری، هنوز نیاز به تکمیلِ چیزهای زیادی داریم.

در این رابطه، حتی در اکتبر ۲۰۲۰، ما شاهد بودیم که نهاد NSA برای ارائه راهنمایی عمومی در مورد ۲۵ آسیبپذیری مهم که توسط عوامل تهدید چینی هدف قرارگرفتهاند[۶]، گام آشکاری برداشت.

این مطالعه نشان داد که ۸۰ درصد از تیمهای شکار تهدیدات بهطور فعال درگیر بررسی آسیبپذیریها و پیکرهبندیهای نادرست هستند که عاملان تهدید آنها ممکن است سعی در استفاده از آنها داشته باشند. این همچنین به این معنی است که ۲۰ درصد یا به این آسیبپذیریها و پیکرهبندیهای نادرست نگاه نکردهاند یا نمیدانند که آیا تیمهای شکار آنها این عرصه حمله را ارزیابی کردهاند یا خیر. میان آنهایی که به آسیبپذیریها و پیکرهبندیهای نادرست توجه میکنند نیز تفاوت وجود داشت، بهطوریکه ۳۲ درصد از سازمانها کمتر از یکچهارم مأموریتهای شکار خود را صرف این کار میکنند و ۳۴ درصد از سازمانها از یکچهارم تا نیمی از زمان خود را برای جستجوی عوامل تهدیدی که از این عرصه حمله استفاده میکنند، صرف میکنند.

سنجش اثربخشی شکار تهدید

ازآنجاییکه شکار تهدیدات مستلزم تخصیص بودجه و منابع است، سنجش اثربخشی آن مهم است. در مطالعه سال گذشته، ما نشان دادیم که بیشتر سازمانها هنوز برای سنجش شکار تهدیدات به روشی انطباقی تلاش میکنند. ظاهراً این روند تغییر چندانی نکرده است، بهطوریکه بیشترین بخش از پاسخدهندگان (۲۸ درصد) هنوز نمیتوانند مشخص کنند که شکار تهدیدات چقدر امنیت کلی سازمانهایشان را بهبود میبخشد.

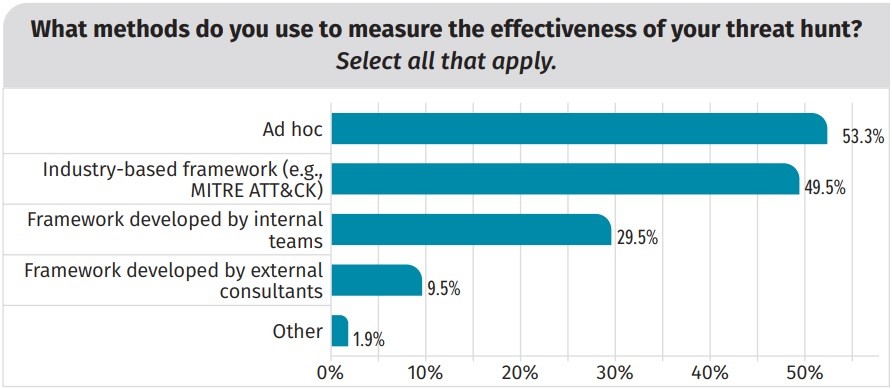

سازمانهایی که روشهایی برای سنجش اثربخشی شکار تهدیدات دارند، ادعا میکنند که عمدتاً از روشهای موردی استفاده میکنند یا موفقیت خود را بر اساس چارچوبهای مبتنی بر صنعت، مانند چارچوبMITRE ATT&CK®، همانطور که در شکل ۱۲ نشان داده شده است، اندازهگیری میکنند.

شکل ۱۲: روشهای اندازهگیری شکار تهدید

درحالیکه نیمی از پاسخدهندگان قصد ندارند که برای تیمهای شکار تهدیدات سرمایهگذاری بیشتری داشته باشند، تنها ۳۴ درصد از پاسخدهندگان قصد تغییر در روند سرمایهگذاری برای ابزارهای شکار تهدیدات هم ندارند. این نتایج ممکن است به دلیل تعداد ناخوشایند سوئیچ کردن زمینهها و عدم پشتیبانی از ابزارها برای شکار تهدیدات باشد. علاوه بر این، شاید بیانکننده این باشد که چرا بیش از یک چهارم از پاسخدهندگان (۳۰ درصد) نمیدانند که آیا سازمانشان برای جستجوی حملات ناشناخته یا مخاطرهها ارزشی مییابد. با پیادهسازی ابزارهای مناسب و کاهش سوئیچ کردن بین زمینهها، اثربخشی و کارایی شکار تهدیدات افزایش میشود.

نتیجهگیری

نتایج نظرسنجی شکار تهدیدات در سال جاری نشان داد که هنوز توافق روشنی در مورد آنچه شکار تهدیدات مستلزم آن است، وجود ندارد. درحالیکه ۳۷ درصد از پاسخدهندگان یک برنامه رسمی برای شکار تهدیدات دارند، ۸۵ درصد اظهار میکنند که شکار تهدیدات را به نحوی اجرا کردهاند. در واقعیت، بسیاری از سازمانها اظهار میکنند که برنامههای شکار تهدیدات را با علامت زدن یک box در گزارش انطباقی و تطبیق دادن با استانداردها – بهجای یافتن تهدیدات جدید در محیط – اجرا میکنند.

اغلب شکارچیان تهدید تماموقت نیستند و زمان خود را بین مسئولیتهای دیگر تقسیم میکنند. روند آن است که عملیات شکار تهدیدات، با پاسخدهندگان به رخداد و تحلیل گران SOC تأمین شود. درحالیکه پاسخدهندگان به رخداد با وظیفه یافتن تهدیدات جدید و ناشناخته بسیار آشنا هستند، اما تحلیل گران SOC ممکن است در تجزیهوتحلیل هشدارها برای جستجوی فعال نشانههای رخنه(۱۲) مشکل داشته باشند.

با توجه به اینکه تنها تعداد کمی از پاسخدهندگان گفتهاند که در حین انجام کار خود هرگز نیازی به تعویض ابزار ندارند، میتوان به این نتیجه رسید که یکی از معضلات شکارچیان تهدید، تعداد زیاد سوئیچ کردن زمینهها است. بنابراین، پرش بین کاربردها یکی از حوزههایی است که پتانسیل زیادی برای بهبود و افزایش کارایی دارد. تجزیهوتحلیل دستی نیز در کارایی نقش مهمی دارد. اکثر پاسخدهندگان (۳۶ درصد) بهصورت دستی اطلاعات تهدیدی را که جمعآوری کردهاند به کار میبرند. یکی از دلایل، به نظر میرسد این باشد که تقریباً نیمی از پاسخدهندگان، اطلاعات هوشیاری در مقابل تهدیدات را در یک پلتفرم ذخیره نمیکنند، بلکه از روشهای سنتی مبتنی بر فایل مانند صفحات گسترده یا PDF استفاده میکنند.

چیزی که ما را شگفتزده کرده، این است که تقریباً از نیمی از پاسخدهندگان ارزش مثبتی در شکار تهدیدات جدید و ناشناخته نمیبینند. ما معتقدیم که کشف تهدیدات ناشناخته یکی از دلایل اصلی شکار تهدیدات است، درصورتیکه تهدیدات روزانه میتوانند توسط یک SOC خنثی شود.

برای مسیر پیش رو، مهمترین مباحثی که باید به آنها پرداخته شود، عبارتاند از : ایجاد یک درک مشترک از شکار تهدید، بهبود ابزارها برای کاهش سوئیچ کردن بین زمینهها، و افزایش سنجش پذیری شکار تهدیدات است. بسیاری از پاسخدهندگان نیز میتوانند سیستم مدیریت اطلاعات خود را از حالت مبتنی بر سند به یک پلتفرم متنباز یا تجاری تغییر دهند تا اطلاعات هوشیاری در مقابل تهدیدات را برای مصرف، تکامل و بکار گیری آنها آسانتر کند.

درنتیجه، علیرغم آنکه شکار تهدیدات در صنعت فراگیرتر شده است، اما ارزش کلی آن هنوز بهطور گسترده درک نشده است و همچنین استانداردی برای شکار تهدیدات وجود ندارد.

منابع

[۱] “SANS 2018 Threat Hunting Survey Results,” September 2018, www.sans.org/reading-room/whitepapers/analyst/2018-threat-hunting-survey-results-38600 [Registration required.] Percentage is from the survey data not included in the report.

[2] “SANS 2019 Threat Hunting Survey: The Differing Needs of New and Experienced Hunters, ”www.sans.org/reading-room/whitepapers/analyst/2019-threat-hunting-survey-differing-experienced-hunters-39220 [Registration required.]

[3] “Multitasking: Switching costs,” March 2006, www.apa.org/research/action/multitask

[4] “Darren Bilby: A Decade of Lessons in Incident Response,” FIRST 2017, June 2017, https://youtu.be/6qssVEHrpWo

[5] “Attacking Machine Learning: The Cylance Case Study,” BSides Sydney, 2019 https://skylightcyber.com/2019/07/18/cylance-i-kill-you/Cylance%20-%20Adversarial%20Machine%20Learning%20Case%20Study.pdf

[6] Chinese State-Sponsored Actors Exploit Publicly Known Vulnerabilities,” October 2020, https://media.defense.gov/2020/Oct/20/2002519884/-1/-1/0/CSA_CHINESE_EXPLOIT_VULNERABILITIES_UOO179811.PDF

(۱) Security Operation Center (SOC)

(2) Correlating data

(3) Tactics, Tools and Procedures (TTPs)

(4) Survey Demographics

(5) compliance-driven

(6) dangerous visibility gaps

{پنج مورد از کاستیهای قابلیت دید تهدیدات امنیت سایبر، بهعنوان نمونه، و همراه با مثالهایی در https://www.riskiq.com/blog/external-threat-management/5-common-visibility-gaps ذکرشدهاند که برای درک بهتر اصطلاح “کاستی قابلیت دید” مناسب است.}

(۷) triage

(۸) هیچیک از پاسخدهندگان نظرسنجی سال ۲۰۲۰ اظهار نکردهاند که اعضای تیم شکار تهدیداتشان وظیفه دیگری ندارند.

(۹) endpoint

(10) Hard to Find

(11) Data Stacking

(12) breach

ثبت ديدگاه