محققان جزئیات یک آسیبپذیری امنیتی جدید را در GitLab، یک نرمافزار DevOps منبع باز، فاش کردهاند که بهطور بالقوه میتواند به یک مهاجم از راه دور و احراز هویت نشده اجازه دهد اطلاعات مربوط به کاربر را بازیابی کند.

این نقص با شدت متوسط که بهعنوان CVE-2021-4191 دنبال میشود (امتیاز ۳/۵ در مقیاس CVSS) همه نسخههای GitLab Community Edition و Enterprise Edition از نسخه ۱۳٫۰ و همه نسخههای ۱۴٫۴ و قبل از ۱۴٫۸ را تحت تأثیر قرار میدهد.

Jake Baines، محقق ارشد امنیت در Rapid7، این نقص را کشف و گزارش کرد. پس از افشای مسئولانه در ۱۸ نوامبر ۲۰۲۱، وصلههایی برای سرورهای Self-Managed بهعنوان بخشی از نسخههای امنیتی حیاتی GitLab 14.8.2، ۱۴٫۷٫۴ و ۱۴٫۶٫۵ منتشر شد که در ۲۵ فوریه ۲۰۲۲ منتشر شد[۱].

Baines در گزارشی که روز پنجشنبه ۳ مارس ۲۰۲۲ منتشر شد، دراینباره گفت[۲]: “این آسیبپذیری نتیجه عدم وجود بررسی احراز هویت هنگام اجرای برخی پرسوجوهای GitLab GraphQL API است. یک مهاجم از راه دور و احراز هویت نشده میتواند از این آسیبپذیری برای جمعآوری نامهای کاربری، نامها و آدرسهای ایمیل ثبتشده GitLab استفاده کند.”

بهرهبرداری موفقیتآمیز از نشت اطلاعات API میتواند به عوامل مخرب اجازه دهد تا فهرستهایی از نامهای کاربری قانونی متعلق به یک هدف را شمارش و جمعآوری کنند که سپس میتوان از آن بهعنوان پلهای برای انجام حملات brute-force، ازجمله حدس زدن کلمه عبور[۳]، spraying کلمه عبور[۴] و پر کردن اعتبار[۵] استفاده کرد.

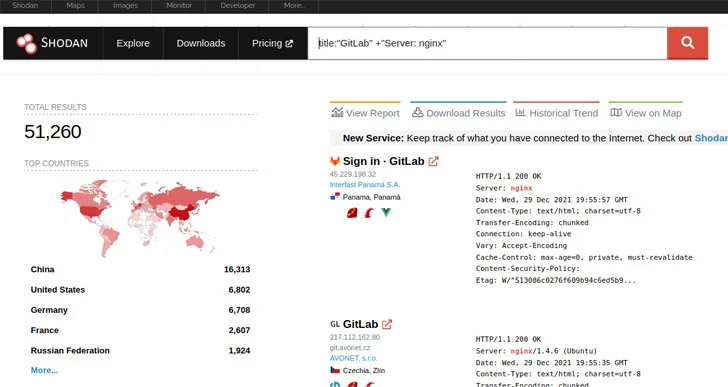

Baines دراینباره گفت: “نشت اطلاعات همچنین بهطور بالقوه به مهاجم اجازه میدهد تا یک لیست کلمه نام کاربری جدید بر اساس نصبهای GitLab ایجاد کند؛ نهفقط از gitlab.com [که در زمان نگارش وصله شده است] بلکه از ۵۰٫۰۰۰ نمونه دیگر GitLab که میتوان از اینترنت به آنها دسترسی پیدا کرد.”

علاوه بر CVE-2021-4191، این وصله همچنین به شش نقص امنیتی دیگر نیز رسیدگی میکند، که یکی از آنها یک مشکل حیاتی است (CVE-2022-0735، امتیاز ۶/۹ در مقیاس CVSS) که یک مهاجم غیرمجاز را قادر میسازد تا توکنهای ثبت runner که برای احراز هویت و مجوز کارهای CI/CD میزبانیشده در نمونههای GitLab استفاده میشوند را حذف کند[۶].

منابع

[۱] https://about.gitlab.com/releases/2022/02/25/critical-security-release-gitlab-14-8-2-released/#unauthenticated-user-enumeration-on-graphql-api

[۲] https://www.rapid7.com/blog/post/2022/03/03/cve-2021-4191-gitlab-graphql-api-user-enumeration-fixed

[۳] https://attack.mitre.org/techniques/T1110/001

[۴] https://attack.mitre.org/techniques/T1110/003

[۵] https://attack.mitre.org/techniques/T1110/004

[۶] https://docs.gitlab.com/runner

[۷] https://thehackernews.com/2022/03/new-security-vulnerability-affects.html

ثبت ديدگاه