گروهی از دانشگاهیان جزئیاتی از نقصهای طراحی «شدید» وصله شده که بر حدود ۱۰۰ میلیون گوشی هوشمند سامسونگ مبتنی بر اندروید تأثیر میگذارد را افشا کردهاند که میتواند منجر به استخراج کلیدهای رمزنگاری مخفی شود.

محققین Alon Shakevsky، Eyal Ronen و Avishai Wool گفتند[۱]: این نقصها نتیجه تجزیهوتحلیل طراحی رمزنگاری و اجرای Keystore سختافزاری اندروید در دستگاههای پرچمدار گلکسی S8، S9، S10، S20 و S21 سامسونگ است.

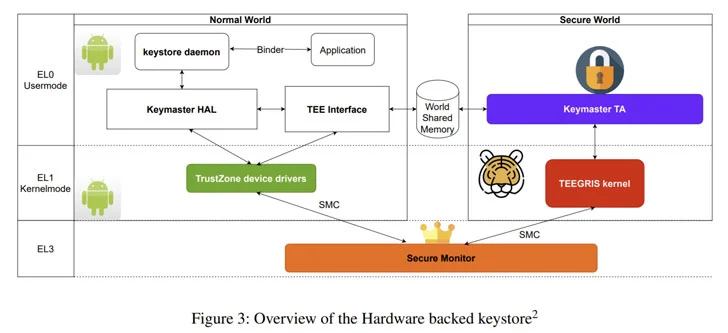

محیطهای اجرایی مورد اعتماد (TEEs) یک منطقه امن[۲] هستند که یک محیط مجزا برای اجرای برنامههای کاربردی مورد اعتماد (TAs) برای انجام وظایف حیاتی امنیتی برای اطمینان از محرمانه بودن و یکپارچگی فراهم میکنند.

در اندروید، Keystore با پشتوانه سختافزاری[۳]، سیستمی است که ایجاد و ذخیرهسازی کلیدهای رمزنگاری را در TEE تسهیل میکند و استخراج آنها از دستگاه را دشوارتر میکند، بهگونهای که از دسترسی مستقیم سیستمعامل اصلی جلوگیری میکند.

در عوض،Android Keystore در حقیقت APIها را در قالب Keymaster TA (برنامه مورد اعتماد) برای انجام عملیات رمزنگاری در این محیط، ازجمله تولید کلید ایمن، ذخیرهسازی و استفاده از آن برای امضای دیجیتال و رمزگذاری در معرض نمایش میگذارد. در دستگاههای تلفن همراه سامسونگ، Keymaster TA در TEE مبتنی بر ARM TrustZone اجرا میشود.

بااینحال، نقصهای امنیتی[۴] کشفشده در پیادهسازی سامسونگ[۵] به این معنی است که آنها میتوانند مسیری قابلاجرا برای بازیابی کلیدهای خصوصی محافظتشده با سختافزار از عنصر امن برای دشمن با امتیازات ریشه فراهم کنند. لیست مشکلات شناساییشده به شرح زیر است:

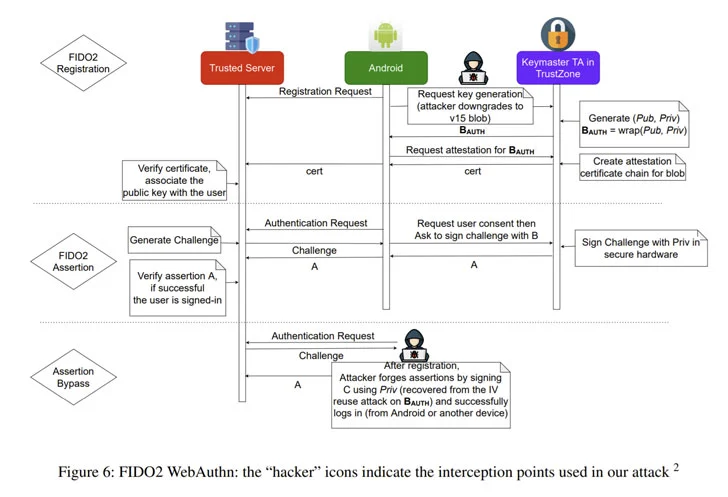

- استفاده مجدد بردار[۶] اولیه (IV) در Keymaster TA یا CVE-2021-25444: یک آسیبپذیری[۷] استفاده مجدد IV در Keymaster قبل از SMR AUG-2021 Release 1 امکان رمزگشایی صفحهکلید سفارشی با فرآیند ممتاز را فراهم میکند. (روی دستگاههای Galaxy S9، J3 Top، J7 Top، J7 Duo، TabS4، Tab-A-S-Lite، A6 Plus و A9S تأثیرگذار است.)

- حمله تنزل رتبه درKeymaster TA یا CVE-2021-25490: یک حمله[۸] کاهش رتبه keyblob در Keymaster قبل از SMR Oct-2021 Release 1 به [یک] مهاجم اجازه میدهد تا آسیبپذیری استفاده مجدد از IV را با فرآیند ممتاز ایجاد کند. (روی گلکسی S10، S20 و S21 تأثیر میگذارد.)

بهطور خلاصه، بهرهبرداری موفقیتآمیز از نقصهای Keymaster TA میتواند به دسترسی غیرمجاز به کلیدهای محافظتشده سختافزار و دادههای ایمن شده توسط TEE دست یابد. پیامدهای چنین حملهای میتواند از یک دور زدن احراز هویت تا حملات پیشرفتهای باشد که میتواند تضمینهای امنیتی اساسی ارائهشده توسط سیستمهای رمزنگاری را بشکند.

پس از افشای مسئولانه در ماه مه و ژوئیه ۲۰۲۱، این مشکلات از طریق بهروزرسانیهای امنیتی ارسالشده در ماه اوت[۹] و اکتبر ۲۰۲۱ برای دستگاههای آسیبدیده برطرف شد[۱۰]. انتظار میرود که این یافتهها در اواخر ماه اوت در سمپوزیوم امنیتی USENIX ارائه شود[۱۱].

محققان دراینباره گفتند: “فروشندگان ازجمله سامسونگ و کوالکام در مورد پیادهسازی و طراحی [سیستمهای عامل TrustZone] و TAها رازنگهدارند. جزئیات طراحی و پیادهسازی باید بهخوبی توسط محققان مستقل بررسی و بازبینی شود و نباید بر دشواری سیستمهای اختصاصی مهندسی معکوس تکیه کرد.”

منابع

[۱] https://eprint.iacr.org/2022/208.pdf

[۲] https://en.wikipedia.org/wiki/Trusted_execution_environment

[۳] https://source.android.com/security/keystore

[۴] https://github.com/shakevsky/keybuster

[۵] https://twitter.com/matthew_d_green/status/1495936404274221063

[۶] https://en.wikipedia.org/wiki/Initialization_vector

[۷] https://github.com/shakevsky/keybuster/blob/main/poc/iv_reuse/README.md

[۸] https://github.com/shakevsky/keybuster/blob/main/poc/downgrade/README.md

[۹] https://security.samsungmobile.com/securityUpdate.smsb?year=2021&month=8

[۱۰] https://security.samsungmobile.com/securityUpdate.smsb?year=2021&month=10

[۱۱] https://www.usenix.org/conference/usenixsecurity22

[۱۲] https://thehackernews.com/2022/02/100-million-samsung-galaxy-phones.html

ثبت ديدگاه