سرورهای آسیبپذیر مایکروسافت SQL بهعنوان بخشی از یک کمپین جدید برای استقرار ابزار شبیهسازی دشمن Cobalt Strike روی میزبانهای در معرض خطر، هدف قرار گرفتهاند.

شرکت امنیت سایبری کره جنوبی AhnLab Security Emergency Response Center (ASEC) در گزارشی که روز دوشنبه ۲۱ فوریه ۲۰۲۲ منتشر شد گفت[۱]: حملاتی که سرورهای MS SQL را هدف قرار میدهند شامل حملات به محیطی است که آسیبپذیری آن اصلاح نشده است، حملات brute forcing و حمله دیکشنری [۲] علیه سرورهایی است که مدیریت ضعیفی دارند.

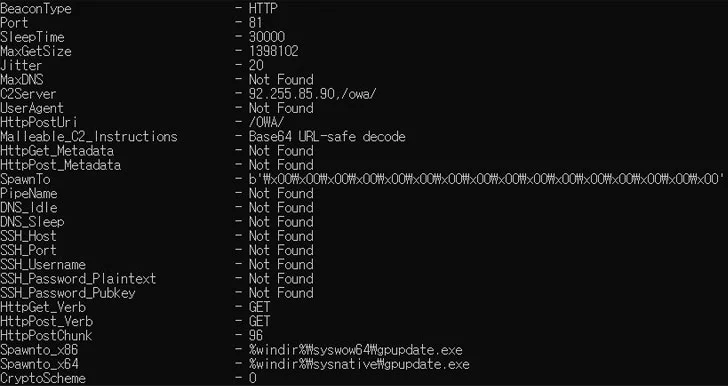

Cobalt Strike یک framework تست نفوذ تجاری[۳] و با امکانات کامل است که به مهاجم اجازه میدهد تا عاملی به نام “Beacon” را روی ماشین قربانی مستقر کند و به اپراتور دسترسی از راه دور به سیستم بدهد. اگرچه بهعنوان یک پلتفرم شبیهسازی تهدید تیم قرمز معرفی میشود، نسخههای کرک شده نرمافزار[۴] بهطور فعال توسط طیف گستردهای از عوامل تهدید مورداستفاده قرار گرفته است[۵].

نفوذهای مشاهدهشده توسط ASEC شامل اسکن پورت ۱۴۳۳ توسط بازیگر ناشناس برای بررسی سرورهای MS SQL در معرض آسیبپذیری برای انجام حملات brute force یا دیکشنری علیه حساب مدیر سیستم، برای مثال حساب “sa” برای تلاش برای ورود به سیستم است[۶].

این بدان معنا نیست که سرورهایی که از طریق اینترنت در دسترس نیستند، آسیبپذیر نیستند، اما عامل تهدیدکننده پشت دژافزار LemonDuck همان پورت را اسکن میکند[۷] تا بهصورت جانبی در سراسر شبکه حرکت کند.

محققان میگویند: «مدیریت اعتبار حسابهای ادمین بهگونهای که در برابر حملات brute force و دیکشنری مانند بالا آسیبپذیر باشند یا عدمتغییر دورهای اعتبارنامه ممکن است سرور MS-SQL را به هدف اصلی مهاجمان تبدیل کند».

پس از به دست آوردن موفقیتآمیز جایگاه، مرحله بعدی حمله با ایجاد یک پوسته فرمان ویندوز از طریق فرآیند MS SQL “sqlservr.exe” برای دانلود payload مرحله بعدی که Cobalt Strike کدگذاری شده را روی سیستم قرار میدهد[۸]؛ کار میکند.

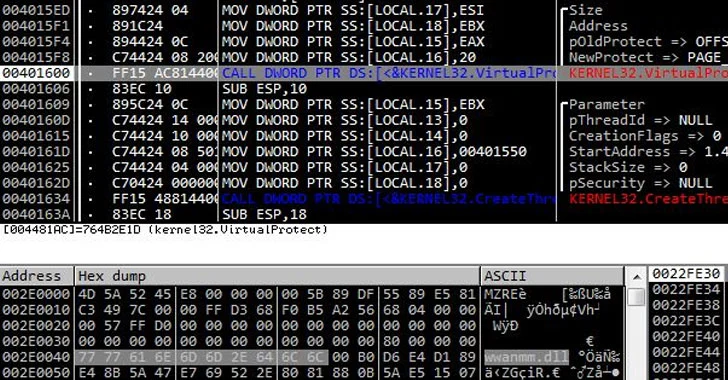

این حملات درنهایت با رمزگشایی نرمافزار اجرایی Cobalt Strike و سپس تزریق آن به فرآیند قانونی ساخت موتور مایکروسافت (MSBuild) ختم میشود[۹]، که قبلاً توسط عوامل مخرب برای ارائه تروجانهای بدون فایل دسترسی از راه دور و دژافزارهای سرقت رمز عبور در سیستمهای دارای ویندوز هدف قرارداده شده، مورد سوءاستفاده[۱۰] قرار گرفتند.

علاوه بر این، Cobalt Strike که در MSBuild.exe اجرا میشود با پیکربندیهای اضافی برای فرار از تشخیص نرمافزار امنیتی همراه است. این کار با بارگیری “wwanmm.dll” یک کتابخانه ویندوز برایWWan Media Manager و سپس نوشتن و اجرای Beacon در ناحیه حافظه DLL به دست میآید.

محققان خاطرنشان کردند: ازآنجاییکه beacon که فرمان مهاجم را دریافت میکند و رفتار مخرب را انجام میدهد در یک ناحیه حافظه مشکوک وجود ندارد و در عوض در ماژول معمولی wwanmm.dll عمل میکند، میتواند تشخیص مبتنی بر حافظه را دور بزند.

منابع

[۱] https://asec.ahnlab.com/en/31811

[۲] https://en.wikipedia.org/wiki/Dictionary_attack

[۳] https://www.mandiant.com/resources/defining-cobalt-strike-components

[۴] https://thehackernews.com/2022/01/russian-hackers-heavily-using-malicious.html

[۵] https://thehackernews.com/2021/11/hackers-targeting-myanmar-use-domain.html

[۶] https://docs.microsoft.com/en-us/sql/relational-databases/security/choose-an-authentication-mode

[۷] https://thehackernews.com/2021/07/microsoft-warns-of-lemonduck-malware.html

[۸] https://docs.microsoft.com/en-us/sql/tools/sqlservr-application

[۹] https://docs.microsoft.com/en-us/visualstudio/msbuild/msbuild

[۱۰] https://thehackernews.com/2021/05/hackers-using-microsoft-build-engine-to.html

[۱۱] https://thehackernews.com/2022/02/hackers-backdoor-unpatched-microsoft.html

ثبت ديدگاه