مقاله زیر ترجمه گزینشی از یک گزارش از نوع مقالات موسوم به “مقاله سفید(۱)” است که توسط موسسه SANS در ژانویه ۲۰۲۱ میلادی (مطابق با دیماه ۱۳۹۹) منتشر شده است و در آن به شرح تغییرات رخداده در کار Cyber Threat Intelligence میپردازد و طی آن مباحث مربوط به این زمینه و تغییرات رخداده در آن را پیمایش (Survey) میکند. لغت Intelligence در این کاربرد به معنی خبرگیری و جمعآوری و آنالیز اطلاعات درباره تواناییها و فرصتها و مقاصد دشمنانی است که به عملیات سایبری اقدام میکنند و بهکارگیری دانش حاصل از آن است. در لغت عربی برای چنین کاربردی معادل استخبارات و ذکاء استفاده میگردد. به نظر میرسد معادل فارسی آن کلمه هوشیواری باشد. با توجه به آنکه برای یک شنونده فارسیزبان لغت هوشیواری یک لغت متناسب با متون کهن ادبی به نظر میرسد، ما در این ترجمه از لغت هوشیاری برای معادل آن استفاده کردهایم. خواننده صاحبنظر توجه دارد که لغت هوشیاری را در فارسی ممکن است در مقابل unconsciousness (به معنی از دست رفتن هوشیاری /یا بیهوشی) نیز استفاده کرد، که در این متن موردنظر نیست.

خلاصه گزارش

سال گذشته در جوانب مختلف زندگی روزمره تغییر و تحولات بسیاری وجود داشته است و فعالیتهای صورت گرفته در زمینه هوشیاری در مقابل تهدیدات(۲)، بدون تأثیر نبوده است. هوشیاری در مقابل تهدیدات، به تحلیل قابلیتها(۳)، فرصتها(۴) و نیّات(۵) دشمنانی میپردازد که عملیات سایبری را انجام میدهند. دشمنان تمایل دارند در شبکهها و تجهیزات دیجیتالی که کسبوکارها، زیرساختهای حیاتی و زندگی روزمره مردم را شکل داده و تحت تأثیر قرار میدهند، فعالیت کنند. اگر سازمان درک بهتری از چگونگی هدف قرار دادن اطلاعات، سیستمها، افراد و سازمانها توسط عامل تهدید(۶) داشته باشد، بهتر میتواند عملیات شکار تهدید(۷) و فعالیتهای امنیتی، پاسخدهی به رخداد(۸)، طراحی سیستم، درک و فهم نسبت به ریسک سازمان و اثرات آنها، ایجاد تغییرات استراتژیک و محافظت از سازمان در مقابل آسیبهای آتی را انجام دهد.

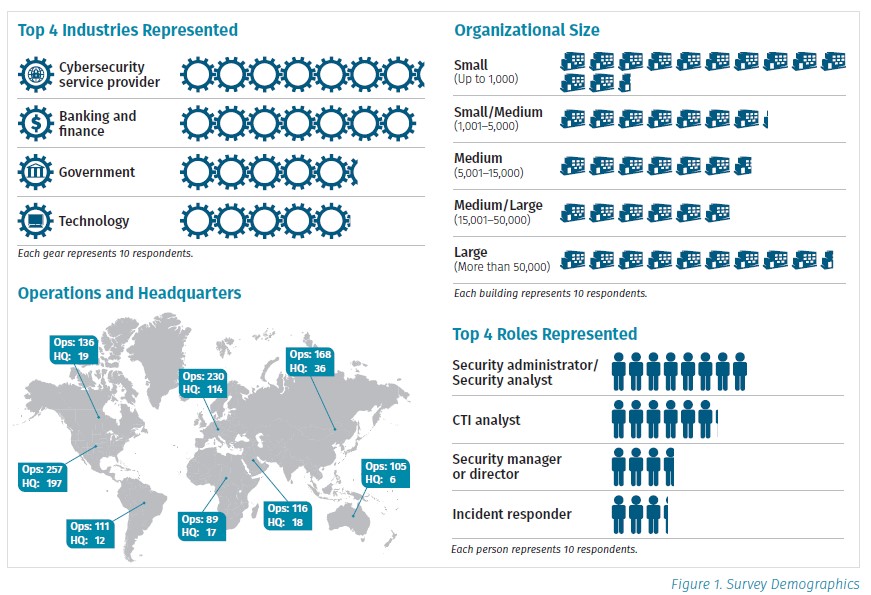

شکل ۱ تصویری از جمعیتنگاری پاسخدهندگان به نظرسنجی ۲۰۲۱ را ارائه میدهد.

برنامههای هوشیاری در مقابل تهدیدات- افراد و فرایندها

تمامی فعالیتهای موردنیاز برای هوشیاری در مقابل تهدیدات، نیازمند ترکیبی از افراد و فرآیندهایی است که از تلاشهای لازم برای هوشیاری پشتیبانی کنند؛ اگرچه مهارتهای تحلیل گران هوشیاری در مقابل تهدیدات و فرآیندهایی که اعمال میکنند بر اساس روشهای مورداستفاده آنها، متفاوت است.

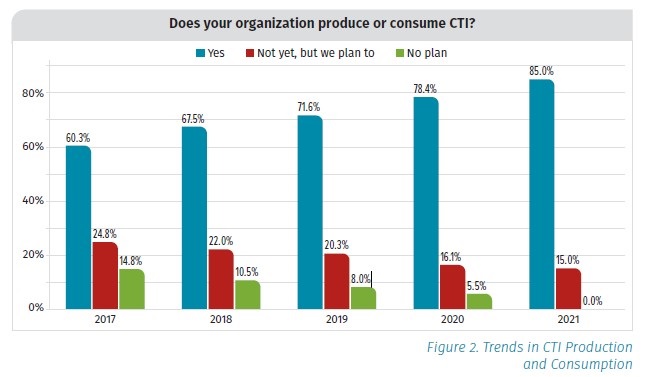

ما امسال شاهد افزایش ۷ درصدی در تعداد پاسخدهندگانی بودیم که تولیدکننده یا مصرفکننده هوشیاری بودهاند. بر اساس شکل ۲ این افزایش، یک روند ثابت در چند سال گذشته بوده است. علاوه بر این، اولین بار است که تعداد پاسخدهندگان بدون برنامه برای مصرف یا تولید هوشیاری ۰ درصد بوده است.

تیمهای هوشیاری در مقابل تهدیدات

سازمانهای تولیدکننده و مصرفکننده هوشیاری، به تحلیل گران آموزشدیده و توانمند برای تحلیل هوشیاری در مقابل تهدیدات نیازمند هستند. در سازمان تولیدکننده هوشیاری، هدایت فرایند تولید توسط تحلیل گران انجام میشود که این هدایت با شناسایی نیازمندیهای مصرفکننده، جمعآوری اطلاعات مرتبط، تحلیل دادهها و دریافت یافتهها در قالب مناسب برای مصرف، انجام میشود. در سازمان مصرفکننده هوشیاری نیز تحلیل گران باید هوشیاری مناسب برای مصرف را شناسایی کنند. همچنین، تحلیل گران باید چگونگی تناسب هوشیاری در مقابل تهدیدات را با نیازمندیهای سازمان خود شناسایی کنند و سپس بر اساس آنها اقدامات لازم را انجام دهند.

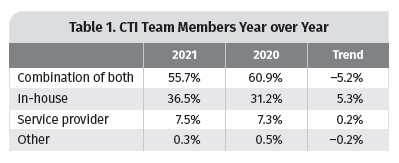

سازمانها میتوانند فعالیتهای هوشیاری در مقابل تهدیدات خود را بهصورت کاملاً داخلی مدیریت کنند و یا به ارائهدهندگان خارجی، بهطور کامل یا در یک مدل ترکیبی، بسپارند. در پنج سال گذشته، شاهد بودهایم که حالت استفاده از فقط-تیمهای-داخلی(۹) کاهش یافته است، درحالیکه تیمهای مدل ترکیبی افزایش یافتهاند. اما در سال جاری همانطور که در جدول شماره ۱ مشاهده میکنید، این روند با افزایش ۵ درصدی تیمهای داخلی نسبت به سال ۲۰۲۰ به ۳۷ درصد و کاهش ۵ درصدی مدلهای ترکیبی نسبت به سال ۲۰۲۰، به ۵۶ درصد تغییر کرد.

علاوه بر این در سال جاری، آمار استفاده از تنها یک نفر مشخص و مسئول هوشیاری در مقابل تهدیدات و همچنین آمار عدم اختصاص فردی خاص برای این حوزه، افزایش یافته است. تعداد عملیات هوشیاری در مقابل تهدیدات که توسط یک تحلیلگر واحد پشتیبانی میشود از سال ۲۰۱۷ تاکنون، بیشترین میزان را داشته است (۱۴٪ از پاسخدهندگان). این معکوس شدن روندهای گذشته نشاندهنده اثرات بیماری همهگیر کرونا بر نیروی کار است. علاوه بر این نشان میدهد که چگونه عملیات هوشیاری در مقابل تهدیدات در شرکتهای کوچک و تازهکار همانند شرکتهای بزرگ، موردتوجه قرار میگیرد و ادامه مییابد.

بر اساس شکل ۳، علیرغم مشکلات به وجود آمده، تعداد پاسخدهندگانی که گزارش دادهاند کسی را برای عملیات هوشیاری در مقابل تهدیدات اختصاص ندادهاند و قصد انجام این کار را ندارند، حدود ۴% است.

فرایندهای هوشیاری در مقابل تهدیدات: چرخه هوشیاری

فرآیندهایی که تیمهای هوشیاری در مقابل تهدیدات استفاده میکنند میتواند متفاوت باشد. بااینحال، اغلب تیمها تمایل دارند همان مراحل اصلی چرخه هوشیاری سنتی را دنبال کنند.

همانطور که در شکل ۴ مشاهده میکنید، چرخه هوشیاری با درک نیازمندیهای هوشیاری در مقابل تهدیدات شروع میشود که درک نیازمندیها توسط تحلیل گران انجام میشود. با درک دقیق این نیازمندیها، تحلیل گران میتوانند به سؤالات کلیدی تصمیمگیرندگان پاسخ دهند و فرایندهای باقیمانده را تا حدی تنظیم کنند که بیشترین اثر را داشته باشند.

اولین فاز چرخه هوشیاری: طرحریزی(۱۰)/ نیازمندیها

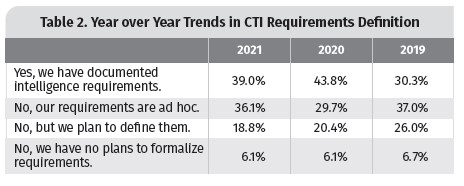

بر اساس جدول شماره ۲، در سال جاری، روندی که بین سالهای ۲۰۱۹ و ۲۰۲۰ در حال شکلگیری بوده است، نیز معکوس شد. درواقع، تعداد سازمانهایی که دارای نیازمندیهای هوشیاری بهصورت مستند و رسمی هستند حدوداً ۵ درصد کاهش یافته است، و تعداد سازمانهایی که دارای نیازمندیهای موردی(۱۱) هستند حدوداً ۶ درصد افزایش یافته است. این نتایج نشاندهنده این است که سازمانها بر اساس فرآیند بلوغ فعالیت میکنند، اما به جای عدم تعریف مشخص نیازمندیها، با نیازمندیهای موردی شروع میکنند، که نشاندهنده بهبود نسبت به سالهای گذاشته است. همچنین، نشاندهنده آن است که فرآیند تعریف نیازمندیهای رسمی و مستند برای سازمانهای تازهکار ممکن است مناسب نباشد و نیاز به یک فرآیند انعطافپذیرتر باشد.

روند کاهشی سازمانهایی که نیازمندیهای مشخصی ندارند و یا آنکه هیچ طرح و برنامهای برای ایجاد نیازمندیهای خود ندارند همانند سالهای گذشته ادامه دارد.

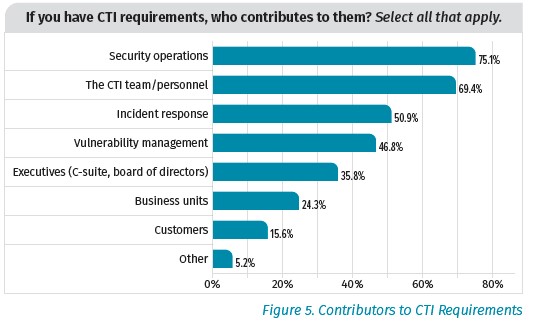

نشانه دیگری از افزایش بلوغ صنعت این است که مدیران اجرایی و سایر واحدهای کسبوکار خارج از حوزه امنیت سایبری، مانند واحدهای تنظیم مقررات، نقش قابلتوجهی در تعیین نیازمندیهای سازمانها دارند. بر اساس شکل ۵، تیمهای عملیات امنیتی و تیمهای هوشیاری در مقابل تهدیدات بیشترین نقش را در تعیین نیازمندیها دارند.

با تغییرات در تهدیدات و موقعیتها، نیازمندیها نیز دچار تغییر میشوند. در سال جاری، ۳۸% از پاسخدهندگان گزارش دادهاند که نیازمندیها بهطور موردی بهروزرسانی میشوند که این آمار کمی بیشتر از گزارشهایی است که نیازمندیها را بهصورت هفتگی، ماهانه یا سالانه بهروزرسانی میکنند.

ما از پاسخدهندگان خواستیم که مثالهایی را برای نیازمندیهای هوشیاری فراهم کنند تا متوجه شویم که چگونه سازمانها در سطوح مختلف بلوغ، بر قابلیتهای خود تمرکز میکنند تا بتوانند بهترین محافظت از سازمانشان را داشته باشند. اگر شما مطمئن نیستید که سازمان شما در چه سطح و جایگاهی از مسیر هوشیاری است، خواندن مثالهای زیر به شما کمک میکند تا جایگاه سازمان خود را در مسیر هوشیاری در مقابل تهدیدات بیابید و گام بعدی را پیشبینی کنید و بر اساس آن اقدامات لازم را انجام دهید.

آغاز مسیر هوشیاری در مقابل تهدیدات

پاسخ نظرسنجی: “ما هنوز در حال شناسایی موارد مفید و غیرمفید برای هوشیاری در مقابل تهدیدات هستیم و هیچگونه نیازمندی در این زمان نداریم.”

گامهای بعدی

با سایر سازمانهایی که در صنعت شما یا حوزههای مشابه فعال هستند صحبت کنید تا از تجربیات آنها و آنچه درگذشته برایشان اتفاق افتاده است مطلع شوید و از نیازمندیهایی که مورد تمرکز آنها بوده است ایده بگیرید. با سایر تیمهای امنیتی مانند مرکز عملیات امنیت و تیم پاسخ به رخداد (درون/ برونسازمانی) کار کنید تا با تهدیداتی که سازمان درگذشته با آنها روبرو بوده است آشنا شوید که این تهدیدات میتواند در شناسایی نیازمندیها به شما کمک کند.

تلاشهای هوشیاری در مقابل تهدیدات با تمرکز بر امنیت

پاسخ نظرسنجی: “اولویت اصلی ما جلوگیری و پاسخ به رخدادهای امنیت سایبری و رخنههای بالقوه است. بدین منظور فرایندهای پاسخ به رخداد را با بهکارگیری هوشیاری در مقابل تهدیدات، تقویت میکنیم. “

گامهای بعدی

با تمامی ذینفعان، ازجمله کسانی که خارج از فضای امنیت هستند، تماس برقرار کنید و از آنها بپرسید که چه هوشیاری درباره تهدیدات به آنها کمک میکند تا برای محافظت از سازمان بهتر تصمیمگیری نمایند.

هوشیاری چندوجهی در مقابل تهدیدات(۱۲)

پاسخ نظرسنجی: “رایجترین آسیبپذیریهای قابل بهرهبرداری در کسبوکار ما چیست؟ با سازمانهای مشابه و اعضای امنیت اطلاعات آنها برای درک آنکه آنها چه چیزی را میبینند و موردتوجه قرار میدهند، ارتباط برقرار کنید. از اقدامات اصلاحی و مدیریت تغییرات نیز پشتیبانی کنید.”

گامهای بعدی

برای مرور و بهروزرسانی نیازمندیهای هوشیاری و همچنین برای سازگاری با تهدیدات و تغییرات درونی سازمان که ممکن است منجر به ایجاد نیازمندیهای جدید یا حذف نیازمندیهای قبلی شود، برنامهریزی کنید.

دومین فاز چرخه هوشیاری: جمعآوری

پس از شناسایی نیازمندیها، تحلیل گران باید بدانند که اطلاعات موردنیاز برای تجزیهوتحلیل جهت محافظت از سازمان را از کجا به دست آورند. این اطلاعات شامل دادههای تهدید و گزارش رویدادهای خارج از امنیت سایبری که بهطور بالقوه بر هوشیاری در مقابل تهدیدات اثر میگذارند، میباشد.

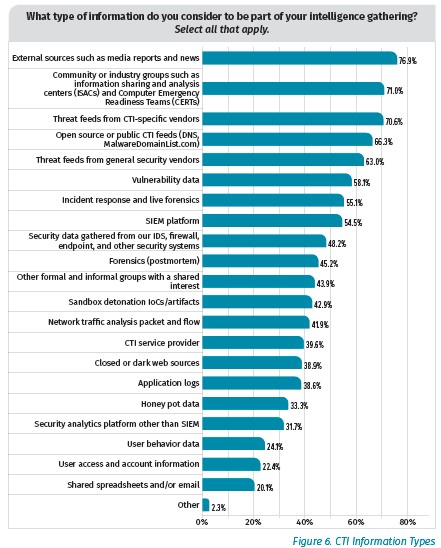

امسال افزایش قابلتوجهی در جمعآوری و یکپارچهسازی اطلاعات از منابع خارجی مانند رسانهها و گزارشهای خبری داشتیم که بیش از ۱۰ درصد نسبت به نتایج ۶۳ درصدی سال گذشته جهش داشت. ۷۷ درصد از پاسخدهندگان سال جاری، منابع خارجی را بهعنوان بهترین منبع برای جمعآوری اطلاعات تهدیدات انتخاب کردهاند و بدین ترتیب بر اساس شکل ۶، این منابع بالاترین سطح منابع موردنیاز برای هوشیاری تهدیدات را به دست آورده است.

این روند، نیاز به درک اینکه چگونه اطلاعات نادرست به اخبار راه پیدا میکنند و تحلیل گران از این اطلاعات برای هوشیاری در مقابل تهدیدات استفاده میکنند را برجسته میکند. با این اوصاف، تأکید جامعه امنیتی بر بررسی کردن نتایج تحلیلی که در اخبار گزارش میشود – بهجای اعتماد کور و بدون بینش به این اطلاعات – میباشد.

سومین فاز چرخه هوشیاری: پردازش

سومین فاز چرخه هوشیاری: پردازش

عملیات پردازش، اطلاعات جمعآوریشده را به فرمتی که برای تحلیل مناسب باشد تبدیل میکند. رایجترین انواع پردازشها شامل پاکسازی دادهها مانند اطلاعات تکراری، تقویت و غنیسازی دادهها از منابع مختلف و انجام تحلیل دُژافزار و مهندسی معکوس است .

پردازش، اغلب بهعنوان بخشی از چرخه هوشمندی در نظر گرفته میشود که برای خودکارسازی مناسب است؛ زیرا شامل وظایف تکراری است. در سالهای اخیر، تلاشهای زیادی در حوزه هوشیاری در مقابل تهدیدات انجامشده تا این وظایف تکراری بهصورت خودکار انجام شوند و نتیجه این است که اکثر وظایف، بهاستثنای تحلیل دُژافزار، به سمت کامل یا نیمهخودکار بودن حرکت میکنند.

نکته جالبتوجه این است که تغییرات در سایر بخشهای چرخه هوشمندی بر وظایف بعدی تأثیر میگذارد. با انتقال اخبار و گزارشهای رسانهای بهعنوان اولین منبع جمعآوری برای تحلیل گران هوشیاری در مقابل تهدیدات، قابلیتهای پردازش بیشتری موردنیاز است. قابلیتهای موجود، ازجمله پاکسازی دادههای تکراری و تقویت و غنیسازی دادهها، زمانی که منبع پردازش، دادههای تهدید باشد و زمانی که منبع جمعآوری داده، مقالات خبری باشد، متفاوت عمل میکنند. چندین ابزار پردازش برای کمک به تحلیل گران جهت یکپارچهسازی مستندات، همانند ATT&CK (محصول شرکت مایتر) وجود دارد و اغلب فعالان در حوزه هوشیاری در مقابل تهدیدات، بر این قابلیتها تمرکز میکنند. اگر این روند در دنیای پس از ویروس کرونا ادامه یابد، این حوزهای است که باید به رشد خود ادامه دهد.

چهارمین فاز چرخه هوشیاری: تحلیل

تحلیل، بهعنوان فرایند تجزیه اطلاعات به مؤلفههای اصلی جهت درک بهتر، یکی از سختترین حوزهها برای کمی سازی در هوشیاری در مقابل تهدیدات است. به همین دلیل، ما تاکنون اقدام به استخراج آماری در مورد تحلیل نکرده بودیم. بااینحال، برای همهچیز نیازی بهاندازهگیری و کمی سازی نیست. ما توانستیم روندهای تحلیل را بر اساس پاسخهای فرم باز(۱۳) شناسایی کنیم.

در هوشیاری در مقابل تهدیدات، تحلیل برای درک تهدیدات، شناسایی ارتباط آنها با یک سازمان خاص، و موقعیت بهتر تحلیل گران برای دفاع یا پاسخ به تهدیدات ضروری است. پاسخدهندگان اینگونه توصیف کردهاند که اطلاعات از منابع مختلف، ازجمله اطلاعات سیستمهای دفاعی خودشان، اطلاعات به اشتراک گذاشتهشده در انجمنهای عمومی و خصوصی و اطلاعات گزارششده در رسانهها را تجزیهوتحلیل کردهاند. استخراج اطلاعات از منابع متعدد، حتی در یک موضوع، میتواند درک قویتری از یک تهدید ارائه دهد و به تحلیل گران کمک کند تا بر اساس نیازهای خاص خودارزیابی کنند که کدام مؤلفهها برای تمرکز بر روی آنها حیاتیتر هستند.

تحلیل گران میتوانند از هوشیاری در مقابل تهدیدات برای شناسایی آنکه عاملان تهدید بهطور فعال از آسیبپذیریها بهرهبرداری میکنند یا خیر، و شناسایی اثرات بهرهبرداری آنها استفاده کنند. همچنین، از ارزیابی اثرات این بهرهبرداریها برای اولویتبندی داراییها، آسیبپذیریها و اقدامات متقابل بهره ببرند.

برای اکثر سازمانها، مؤلفه تحلیل چرخه هوشمندی، حوزهای است که کمترین فرآیندها و ابزارهای رسمی را دارد، اگرچه بسیاری از ابزارهای جمعآوری، پردازش و مدیریت میتوانند از تلاشهای تحلیلی پشتیبانی کنند. با حرکت روبهجلو، امیدواریم شاهد افزایش تأکید بر اقدامات حمایتی از تلاشهای تحلیلی باشیم که باعث رشد قابلتوجه امنیت میشود.

پنجمین فاز چرخه هوشیاری: انتشار(۱۴)

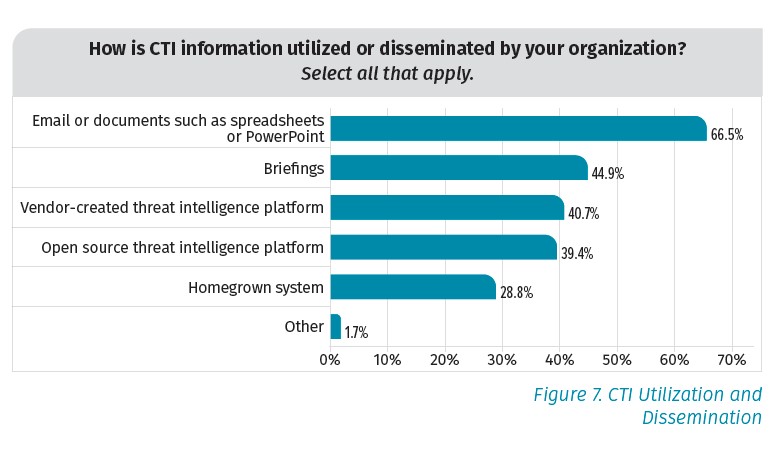

فاز انتشار در چرخه هوشیاری در مقابل تهدیدات بسیار کلیدی است- اطمینان از آنکه اطلاعات درست، به دست افراد مناسب و در فرمتی که برای استفاده از آن نیاز دارند برسد. بر اساس شکل شماره ۷، هوشیاری در مقابل تهدیدات را میتواند بهروشهای مختلفی منتشر نمود. انتشار از طریق ابزارها، اطلاعات را به افراد فنی مانند مرکز عملیات امنیتی و تیمهای پاسخ به رخداد میرساند و در فرآیندهای خودکار مفید است. در مقابل، انتشار از طریق جلسات توجیهی، ایمیلها، گزارشهای یا ارائهها، برای انتقال هوشیاری به سایبر افراد میتواند مفید باشد.

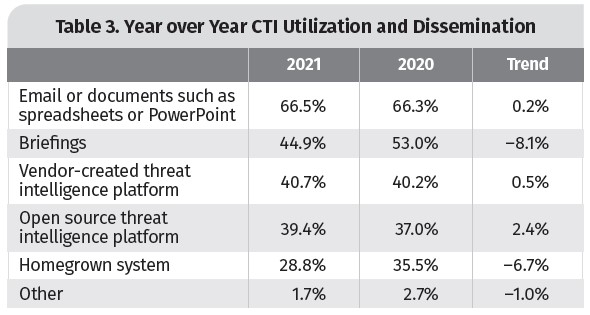

بر اساس جدول شماره ۳، بارزترین تغییر در مؤلفه انتشار در نتایج نظرسنجی سال جاری، کاهش شدید جلسات توجیهی از ۵۳ درصد در سال ۲۰۲۰ به ۴۵ درصد در سال ۲۰۲۱ است، که احتمالاً به دلیل ویروس کرونا فعالیتها بهصورت دورکاری انجام میشود.

گزارش دهی مبتنی بر ایمیل و پلتفرمهای منبع باز تهدیدات و پلتفرمهای تجاری تهدیدات، اندکی افزایش یافته است که نشاندهنده تغییر به سمت استفاده از روشهای غیر همزمان(۱۵) برای انتشار اطلاعات مربوط به هوشیاری در مقابل تهدیدات به ذینفعان است.

ابزارهای هوشیاری در مقابل تهدیدات

تحلیل گران تمایل دارند با ابزارهای خود رابطه موسوم به محبت- نفرت(۱۶) داشته باشند. اما واقعیت این است که تحلیل گرانِ هوشیاری در مقابل تهدیدات در مقیاسهای وسیع، بدون کمک ابزارها نمیتوانند چندان مؤثر واقع شوند. زیرا این ابزارها به تحلیل گران کمک میکنند تا از دانش خود نگهداری و محافظت کنند، به فرایند تحلیل آنها کمک میکنند، خودکارسازی بخشی از تلاش تحلیل گران را فراهم مینمایند و ارتباطات بین دادهها را بهتر مییابند. در نظرسنجی امسال، به بحث ابزارها پرداختیم تا بررسی کنیم که تحلیل گران چگونه با ابزارها کار میکنند و از آنها در هوشیاری در مقابل تهدیدات استفاده میکنند.

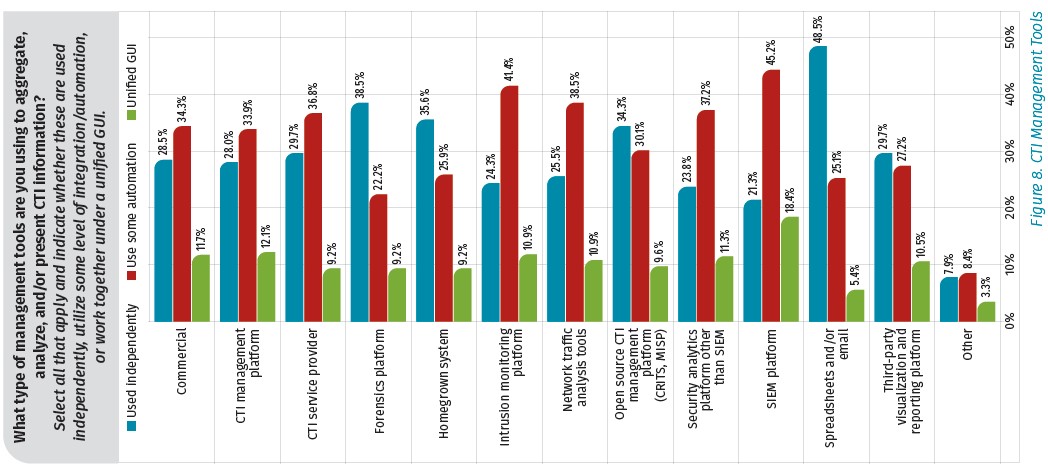

اولین سؤال این بود که از چه نوع ابزارهای مدیریتی برای جمعآوری، تحلیل یا ارائه اطلاعات هوشیاری در مقابل تهدیدات استفاده میکنند. صفحات گسترده (نرمافزار Excel) (17) و/یا ایمیلها از پر اقبالترین ابزارهایی است که بهطور مداوم در سازمانها مورداستفاده قرار میگیرند؛ علیرغم آنکه از پایینترین سطوح خودکارسازی یا رابط کاربری گرافیکی برخوردار هستند. Excel بهطور مداوم بهعنوان یکی از اجزای اصلی جامعه هوشیاری در مقابل تهدیدات دیده میشود.

بااینحال، خودکارسازی و توانایی دسترسی به همهچیز از یک رابط کاربری گرافیکی، میتواند بسیار مفید باشد. بر اساس شکل ۸، پاسخدهندگان نشان دادند که پلتفرم (۱۸)SIEM بهاندازه ۴۵% و نظارت بر نفوذ(۱۹) بهاندازه ۴۱ درصد خودکارسازی را فراهم میکنند.

ما انتظار داریم که بهطور مداوم شاهد تحلیلهای سطح بالاتر بدون نیاز به خودکارسازی و کارهای بیشتر در سطح تاکتیکی باشیم. جالب است که SIEM نسبت به پلتفرمهای مدیریت هوشیاری در مقابل تهدیدات که تحلیل گران از آنها استفاده میکنند، تمرکز بیشتری بر خودکارسازی دارد. این نکته ممکن است نشاندهنده نیاز بازار به پلتفرم مدیریت هوشیاری در مقابل تهدیدات یا افزایش قابلیتهای این پلتفرمها در SIEM باشد.

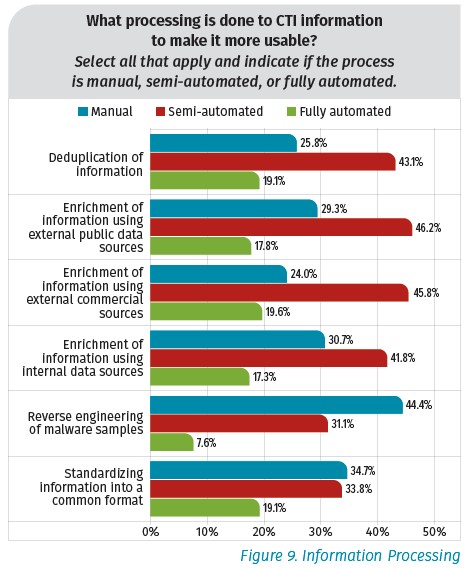

علاوه بر این، بر اساس شکل ۹، در مؤلفه پردازش دادهها و اطلاعات برای پاکسازی دادههای تکراری، غنیسازی و تقویت دادهها و استانداردسازی آنها، پاسخدهندگان نشان دادند که غنیسازی و تقویت دادهها با استفاده از منابع داده عمومی با ۴۶ درصد، بیشترین نیمهخودکار بودن را به خود اختصاص داده است.

بااینحال، غنیسازی و تقویت دادهها با استفاده از منابع داده خارجی، با ۲۰ درصد، بالاترین سطح خودکار بودن بهطور کامل را به خود اختصاص داده است. بدیهی است که مهندسی معکوس دُژافزارها با ۴۴ درصد، بالاترین امتیاز دستی بودن را دارد و ۳۱ درصد از تلاشها برای مهندسی معکوس دُژافزارها بهصورت نیمهخودکار و تنها ۸ درصد بهصورت کاملاً خودکار انجام میشود. این امر منطقی است؛ زیرا بیشتر تلاشهایی که مهندسان معکوس روی آن تمرکز میکنند فراتر از ابزارها است و اغلب نیاز به تمرکز شدید بر تجزیهوتحلیل دستی دارد.

ما در سال جاری توصیهای به سازمانها داریم که استانداردسازی اطلاعات را در یک فرمت مشترک انجام دهند. بر اساس شکل ۱۰، سیوپنج درصد از پاسخدهندگان، این کار را بهصورت دستی انجام میدهند و خودکارسازی این فرایند، باعث صرفهجویی در زمان آنها میشود.

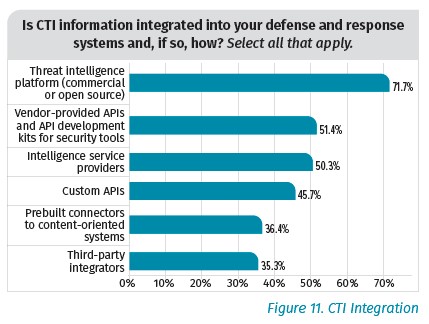

بر اساس یافتهها، منطقی است که تمرکز پلتفرمهای هوشیاری در مقابل تهدیدات، یکپارچهسازی اطلاعات برای سیستمهای دفاعی و پاسخ باشد. کمی تعجبآور است که تنها ۷۲ درصد از افراد موردبررسی، از پلتفرم هوشیاری در مقابل تهدیدات بدین منظور استفاده میکنند. یک پلتفرم هوشیاری در مقابل تهدیدات میتواند سرمایهگذاری بزرگی باشد و اطمینان از آنکه پلتفرم هوشیاری از طریق یکپارچهسازی اطلاعات، به شناسایی و پاسخ به تهدیدات کمک میکند، راه سادهای برای کارآمدتر کردن تلاشها برای شناسایی تهدیدات و پاسخ به آنها است. هرچند، دلیل این شکاف میتواند فقط اتکای شدید به خودکارسازی در SIEM باشد.

موارد استفاده، ارزش و موانع هوشیاری در مقابل تهدیدات(۲۰)

یکی از حوزههایی که ما هرساله در این نظرسنجی دنبال میکنیم این است که چگونه سازمانها از هوشیاری در مقابل تهدیدات برای ارزشآفرینی به برنامههای امنیتی خود استفاده میکنند و چه چیزی مانع استفاده گستردهتر و مؤثرتر از هوشیاری در مقابل تهدیدات میشود.

ما امسال، شاهد گسترش روشهای مورداستفاده سازمانها از هوشیاری در مقابل تهدیدات بودهایم و همچنین افزایش تعداد سازمانهایی که برای پیگیری اثربخشی برنامههای خود گام برمیداشتند که تأثیر مثبتی بر توانایی سازمان در بیان نیازمندیهای خود و شناسایی موانع دارد.

موارد استفاده

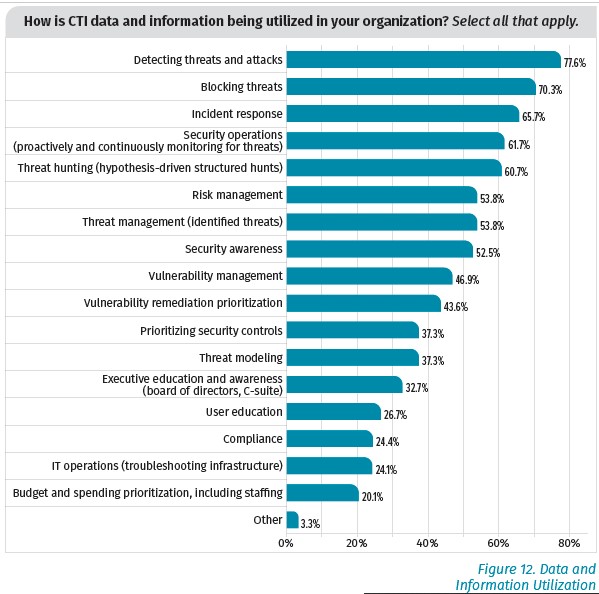

هوشیاری در مقابل تهدیدات، کاربردهای زیادی در یک سازمان دارد؛ از کاربردهای استراتژیک مانند تخصیص منابع و اولویتبندی تا کاربردهای تاکتیکی مانند هشداردهی و پاسخ به تهدیدات را میتوان نام برد. بر اساس شکل ۱۲، همانند سالهای گذشته، سازمانها به استفاده از هوشیاری در مقابل تهدیدات برای شناسایی آنها، مسدود کردن و پاسخدهی به آنها ادامه میدهند. بااینحال، کاربردها در زمینههایی مانند تصمیمگیری اجرایی و آگاهی کاربر در حال گسترش است. استفاده از هوشیاری در مقابل تهدیدات، برای پشتیبانی از مدیریت ریسک و اولویتبندی بودجه در طول سالهای گذشته افزایش ثابتی داشته است.

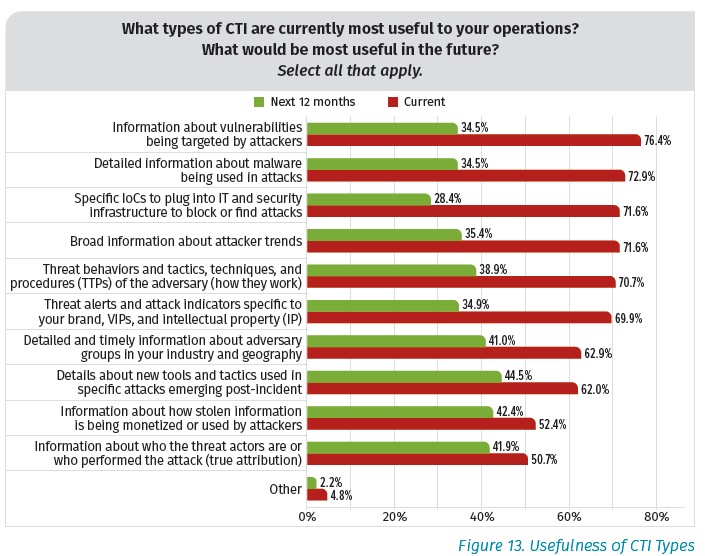

هنگامیکه در مورد انواع اطلاعات مفید برای هوشیاری در مقابل تهدیدات پرسوجو شد، بر اساس شکل ۱۳، اطلاعات درباره آسیبپذیریهایی که مورد هدف مهاجمان قرار میگیرند با ۷۶ درصد، دُژافزارهایی که توسط مهاجمان مورداستفاده قرار میگیرند با ۷۳ درصد و اطلاعات درباره روندهای مهاجم(۲۱) با ۷۲ درصد، بالاترین رتبه را داشتند.

IoC ها یا شاخصهای مخاطره(۲۲) برای اتصال به زیرساختهای فناوری اطلاعات و امنیت، جهت بلوکه کردن حملات، همانند سالهای گذشته یکی از پاسخهای اصلی پاسخدهندگان در مورد سودمندی هوشیاری در مقابل تهدیدات است. بااینحال، ۲۸ درصد از پاسخدهی کمترین تعداد بوده است، پیشبینی میکنند که IoC ها تنها در ۱۲ ماه آینده مفید واقع خواهند شد. این نشان میدهد علیرغم آنکه سازمانها هنوز به IoC ها تکیه میکنند و در حال حاضر استفاده از آنها در کنار ابزارهای فناوری اطلاعات و امنیت بسیار ساده و کاربردی است، اما اکثر پاسخدهندگان پیشبینی کردند که در آینده در مقایسه با سایر روشهای تشخیصی، از IoC ها کمتر استفاده خواهند کرد.

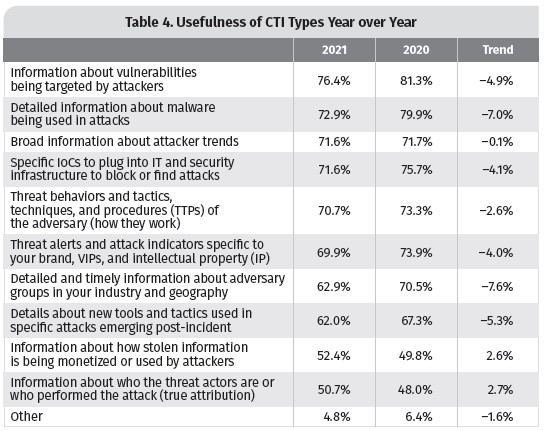

همانطور که در جدول شماره ۴ مشاهده میکنید، جالب است بدانید که سودمندی درک شده از این نوع هوشیاری در مقابل تهدیدات، در سال ۲۰۲۱ نسبت به سال ۲۰۲۰ کاهش یافته است. در این مدت، تنها دو دسته از هوشیاری ارزش بالاتری نسبت به سال ۲۰۲۰ داشته است: اطلاعات درباره نحوه درآمدزایی از دادههای تهدید سرقت شده، که از ۵۰ درصد در سال ۲۰۲۰ به ۵۲ درصد در سال ۲۰۲۱ افزایش یافته است، و اطلاعاتی که برای شناسایی عاملان تهدید و حمله بکار برده میشود، از ۴۸ درصد در سال ۲۰۲۰ به ۵۱ درصد در سال ۲۰۲۱ افزایش یافته است. این روندها نشاندهنده افزایش دادههای تهدید مانند اخبار و گزارشهای رسانهای است که بر جنبههایی مانند نحوه استفاده از دادههای سرقت شده تمرکز میکنند. همچنین، نتایج نشان میدهد که پاسخدهندگانی هستند که هنوز در فرایند توسعه نیازمندیهای خود برای هوشیاری در مقابل تهدیدات هستند و انتظار عملیاتی شدن قابلیتهای هوشیاری در ۱۲ ماه آینده برای سازمان خود را دارند.

ارزش

۷۷ درصد از پاسخدهندگان ما در سال جاری گفتهاند که هوشیاری در مقابل تهدیدات، قابلیتهای آنها را برای تشخیص و پاسخ به تهدیدات بهبود بخشیده است. برجستهترین پیشرفتی که از هوشیاری در مقابل تهدیدات گزارش دادهاند این است که سازمانهایی که از هوشیاری استفاده میکنند، دید بهتری نسبت به متدلوژی تهدیدات و حملاتی که بر محیط اثر میگذارند پیداکردهاند. شناسایی تهدیدات ناشناخته و اولویتبندی تلاشها برای پاسخ به آنها نیز بهعنوان ارزشهای مهمی هستند که در پاسخ نظرسنجی امسال دیدهشده است. در مقابل، پاسخدهندگان عنوان کردهاند که هوشیاری در مقابل تهدیدات برای کاهش اثرات رخدادها و جلوگیری از توقف کسبوکارها کمترین ارزش را ایجاد میکند.

اندازهگیری اثربخشی

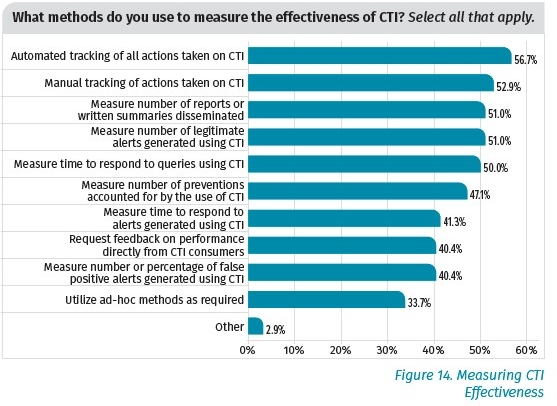

ما در سال ۲۰۲۰، برای اولین بار درباره اثربخشی اقداماتی که برای هوشیاری در مقابل تهدیدات انجام میشود، نظرسنجی کردیم که تنها ۴ درصد از پاسخدهندگان اثربخشی برنامههای خود را اندازهگیری میکردند؛ درحالیکه در سال جاری ۳۸ درصد از پاسخدهندگان از روشهای مختلفی برای اندازهگیری و ارزیابی اثربخشی هوشیاری در مقابل تهدیدات استفاده میکنند. این سازمانها از معیارهای مختلفی ازجمله تعداد اقدامات خودکار یا دستی انجامشده بهعنوان نتیجه هوشیاری در مقابل تهدیدات، زمان پاسخگویی به پرسشها (یا درخواستهای اطلاعات) و زمان موردنیاز برای پاسخ به هشدارهای تولیدشده توسط هوشیاری در مقابل تهدیدات را در نظر میگیرند (شکل ۱۴).

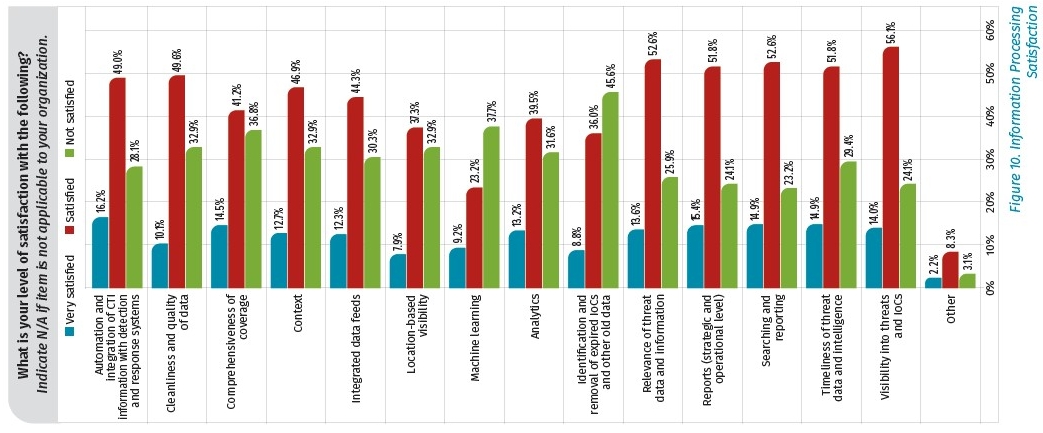

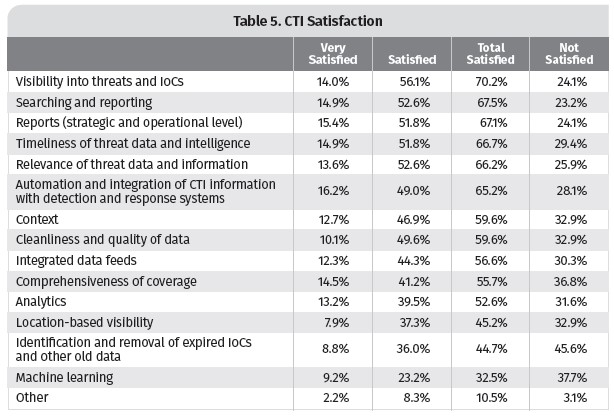

رضایت از هوشیاری در مقابل تهدیدات

در اکثر حوزهها، پاسخدهندگان اغلب راضی هستند – بهاستثنای حذف IoC های منقضی شده، که معمولاً منجر به ایجاد مثبت نادرست میشود. بر اساس جدول شماره ۵، ۴۶ درصد راضی به حذف IoC های منقضی شده نیستند، ۳۶ درصد تا حدودی راضی هستند و نزدیک به ۹ درصد کاملاً راضی هستند. اگرچه این حوزه همچنان سطح رضایت پایینی دارد، اما نسبت به سالهای گذشته بهبود یافته است.

افزایش قابلتوجهی در رضایت از خودکارسازی و یکپارچهسازی وجود دارد، که با نتیجه افزایش خودکارسازی در ابزارهای هوشیاری در مقابل تهدیدات همخوانی دارد.

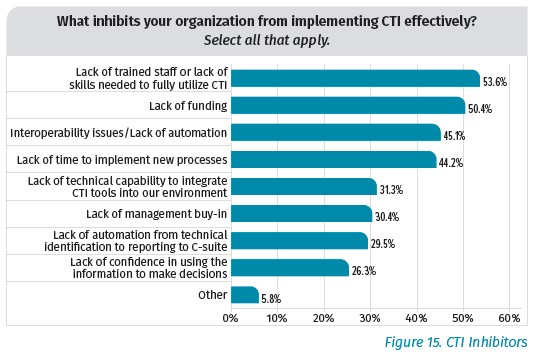

بازدارندهها و موانع

کمبود کارکنان آموزشدیده و بودجه، ازجمله موانع هوشیاری در مقابل تهدیدات هستند. بر اساس شکل ۱۵، کمبود کارکنان آموزشدیده از ۵۷% به ۵۴% کاهش یافته و در مقابل، کمبود بودجه اندکی افزایش یافته است.

افزایش تعداد پاسخدهندگانی که عدم خودکارسازی در سطوح مختلف را گزارش دادهاند- از شاخصهای فنی تا واحدهای گزارش دهی برای مدیران سطح بالا- نشاندهنده عدم گستردگی خودکارسازی در گردش کار هوشیاری در مقابل تهدیدات است. این حوزه، حوزهای است که رشد و توسعه برای خودکارسازی، سودمندی فراوانی خواهد داشت.

مراکز تحلیل و اشتراکگذاری اطلاعات (ISACs(23)) و اشتراکگذاری دولتی Intel

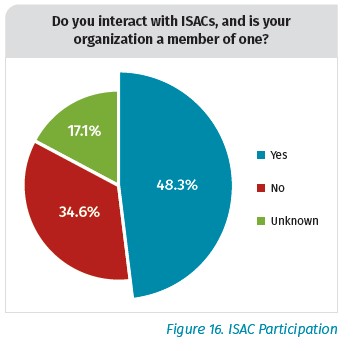

هنگامیکه برای اولین بار، مراکز تحلیل و اشتراکگذاری اطلاعات (ISACs) بهعنوان منبع خاصی برای متخصصان امنیت معرفی شدند، برخی انتظار نداشتند که این مراکز، ارزش قابلتوجهی را برای جامعه ارائه دهند. باعث خرسندی است که گزارش دهیم این قضاوت نادرست بوده است؛ زیرا مشارکت در ISAC و سایر برنامههای اشتراکگذاری دولتی و ارزشهایی که ایجاد کردهاند سالبهسال بهطور چشمگیری افزایش یافته است.

علیرغم اینکه تعداد پاسخدهندگانی که بخشی از یک ISAC یا سایر گروههای اشتراکگذاری دولتی اطلاعات هستند حدوداً ۵۰% افزایش یافته است، اما، تغییر واقعی نسبت به سالهای گذشته این است که اکنون افراد بیشتری میدانند که آیا آنها عضو ISAC هستند یا خیر. بر اساس شکل ۱۶ در سال جاری، تنها ۱۷ درصد از پاسخدهندگان اطلاع ندارند که عضو ISAC هستند که در سال ۲۰۲۰ این آمار، ۲۹درصد بوده است.

هنگامیکه از پاسخدهندگان در مورد ارزش بهدستآمده از یک گروه اشتراکگذاری پرسیدیم، نتایج نظرسنجی امسال، افزایش در سه زمینه خاص را نشان داد:

- حمایت از امنیت اطلاعات در جامعه

- جلسات و رویدادهای اعضا

- آموزش و کنفرانس

جمعبندی

بر اساس نتایج نظرسنجی امسال، رشد قابلتوجه در تعداد سازمانهایی وجود دارد که در سالهای اخیر، برنامههای هوشیاری در مقابل تهدیدات را شروع کردهاند. همچنین، بسیاری از سازمانهایی که قبلاً برنامههای هوشیاری در مقابل تهدیدات را آغاز کردهاند، کماکان به فعالیتهای خود در این حوزه ادامه میدهند.

نسبت به سالهای گذشته، تعداد سازمانهای بیشتری، از گزارشهای رسانهای برای جمعآوری اطلاعات تهدیدات استفاده میکنند. این موضوع بیانگر لزوم تجزیهوتحلیل صحیح اطلاعات است؛ بهطوریکه از اطلاعات درست برای هوشیاری در مقابل تهدیدات استفاده گردد. علاوه بر این، لازم است تا از ابزارهایی استفاده شود تا اطلاعات کافی و مکمل اطلاعات رسانهای، برای هوشیاری در مقابل تهدیدات جمعآوری گردد.

خودکارسازی بسیاری از وظایف کلیدی مانند کپیبرداری از دادهها، استانداردسازی، تقویت و غنیسازی دادهها، و همچنین تلفیق و یکپارچهسازی این دادهها در سیستمهای شناسایی تهدیدات و پاسخ به آنها، همگی پیشرفتهایی هستند که منجر به افزایش کارایی و مقیاسپذیری هوشیاری در مقابل تهدیدات میشوند. بااینحال، خودکارسازی فراتر از اینها مدنظر است؛ ازجمله خودکارسازی در فرایند ایجاد دادههای فنی هوشیاری در مقابل تهدیدات که تصمیمگیرندگان سازمان از آنها استفاده میکنند. البته این خودکارسازی بسیار دشوار است و در سازمانهای مختلف، متفاوت میباشد؛ زیرا ذینفعان و تصمیمگیرندگان سازمان، اولویتهای مختلفی دارند و بهراحتی نمیتوان فرایند تولید دادههای فنی برای تصمیمگیری را خودکار نمود. بااینحال، با داشتن دید کافی و مناسب و با سفارشیسازی این فرایندها، میتوان از تحلیل گران هوشیاری در مقابل تهدیدات، پشتیبانی نمود تا اطلاعات هوشیاری مناسبی را برای ذینفعان و تصمیمگیرندگان تهیه کنند.

مرجع

Brown, Rebekah, and Robert M. Lee. “2021 SANS Cyber Threat Intelligence (CTI) Survey.” In Tech. Rep. SANS Institute, 2021.

(۱) White Paper

(2) Cybersecurity Threat Intelligence (CTI)

(3) Capabilities

(4) Opportunities

(5) Intent

(6) Threat Actor

(7) Threat Hunting

(8) Incident Response

(9) In-house teams

(10) Planning

(11) Ad hoc requirements

(12) Multifaceted CTI

(13) Open Form

(14) Dissemination

(15) Asynchronous

(16) Love-hate

(17) Spreadsheets

(18) Security Incident and Event Management

(19) Intrusion Monitoring

(20) Uses, Value, Inhibitors of CTI

(21) Attacker Trends

(22) Indicator of Compromise

(23) Information Sharing and Analysis Centers

ثبت ديدگاه