نصب کنندههای تروجانی شدهی پیامرسان تلگرام برای توزیع درب پشتی Purple Fox مبتنی بر ویندوز در سیستمهای در معرض خطر استفاده میشوند.

نصب کنندههای تروجانی شدهی پیامرسان تلگرام برای توزیع درب پشتی Purple Fox مبتنی بر ویندوز در سیستمهای در معرض خطر استفاده میشوند.

این موضوع بر اساس تحقیقات جدید منتشرشده توسط Minerva Labs است که این حمله را متفاوت از نفوذهایی توصیف میکند که معمولاً از نرمافزارهای قانونی برای جایگذاری payloadهای مخرب استفاده میکنند.

Natalie Zargarov دراینباره گفت[۱]: “این عامل تهدید با جدا کردن حمله به چندین فایل کوچک که اکثر آنها دارای نرخ تشخیص بسیار پایین توسط موتورهای [آنتیویروس] بودند، توانست از تشخیص داده شدن اکثر قسمتهای حمله از آنتیویروسها جلوگیری کند و در مرحله آخر به عفونت روتکیت Purple Fox منتهی شد.

Purple Fox برای اولین بار در سال ۲۰۱۸ کشف شد و دارای قابلیتهای یک روت کیت است که به دژافزار اجازه میدهد تا فراتر از دسترسی راهحلهای امنیتی کار گذاشته شود و از شناسایی فرار کند. گزارش مارس ۲۰۲۱ از Guardicore ویژگی انتشار کرممانند آن را بهتفصیل شرح داد[۲]، که درب پشتی را قادر میسازد تا با سرعت بیشتری گسترش یابد.

سپس در اکتبر ۲۰۲۱، محققان Trend Micro یک ایمپلنت دات نت به نام FoxSocket را کشف کردند[۳] که در ارتباط با Purple Fox مستقرشده بود که از WebSockets برای تماس با سرورهای فرمان و کنترل (C2) خود برای ابزاری امنتر برای برقراری ارتباطات استفاده میکند[۴].

محققان خاطرنشان کردند: «قابلیتهای روتکیت Purple Fox باعث میشود تا بتواند اهداف خود را به شیوهای مخفیانهتر انجام دهد». آنها به این روتکیت اجازه میدهند روی سیستمهای آسیبدیده باقی بماند و همچنین محمولههای بیشتری را به سیستمهای آسیبدیده تحویل دهد.

در دسامبر ۲۰۲۱، Trend Micro همچنین مراحل بعدی این زنجیرهی آلودگی را فاش کرد[۵] که پایگاههای داده SQL را با قرار دادن یک ماژول مخرب زمان اجرای زبان مشترک SQL (CLR) برای دستیابی به اجرای مداوم و مخفیانهتر و درنهایت سوءاستفاده از سرورهای SQL برای استخراج غیرقانونی ارزهای دیجیتال مورد هدف قرار داده بود[۶].

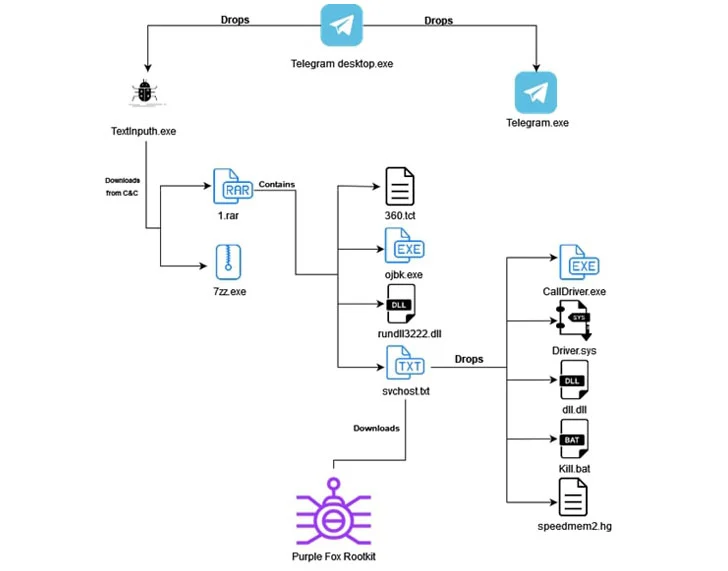

زنجیره حمله جدید مشاهدهشده توسط Minerva با یک فایل نصب کنندهی تلگرام شروع میشود، یک اسکریپت AutoIt که یک نصبکنندهی قانونی برای برنامه چت و یک دانلود کننده مخرب به نام “TextInputh.exe” را مستقر میکند، که دومی برای بازیابی دژافزار مرحله بعدی از سرور C2 اجرا میشود.

متعاقباً، فایلهای دانلود شده، فرآیندهای مرتبط با موتورهای آنتیویروس مختلف را مسدود میکنند، قبل از اینکه به مرحله نهایی برسند که منجر به دانلود و اجرای روت کیت Purple Fox از یک سرور راه دور خاموش شده است.

Zargarov دراینباره گفت: «ما تعداد زیادی از نصبکنندههای مخرب را پیدا کردیم که همان نسخه روت کیت Purple Fox را با استفاده از زنجیره حمله مشابه ارائه میدادند. به نظر میرسد برخی از آنها از طریق ایمیل تحویل دادهشدهاند، درحالیکه برخی دیگر را تصور میکنیم از وبسایتهای فیشینگ دانلود شدهاند. زیبایی این حمله این است که هر مرحله به یک فایل متفاوت جدا میشود که بدون کل مجموعه فایل بیفایده است.”

منابع

[۱] https://blog.minerva-labs.com/malicious-telegram-installer-drops-purple-fox-rootkit

[۲] https://thehackernews.com/2021/03/purple-fox-rootkit-can-now-spread.html

[۳] https://www.trendmicro.com/en_us/research/21/j/purplefox-adds-new-backdoor-that-uses-websockets.html

[۴] https://www.trendmicro.com/en_us/research/21/j/purplefox-adds-new-backdoor-that-uses-websockets.html

[۵] https://www.trendmicro.com/en_us/research/21/l/a-look-into-purple-fox-server-infrastructure.html

[۶] https://docs.microsoft.com/en-us/sql/relational-databases/clr-integration/common-language-runtime-integration-overview

[۷] https://thehackernews.com/2022/01/beware-of-fake-telegram-messenger-app.html

ثبت ديدگاه