یک گروه تهدید مالی (Karakurt) که قبلاً شناخته نشده بود، بین ماه سپتامبر تا نوامبر ۲۰۲۱ با یک سری حملات سرقت اطلاعات و اخاذی به بیش از ۴۰ نهاد مرتبط بوده است.

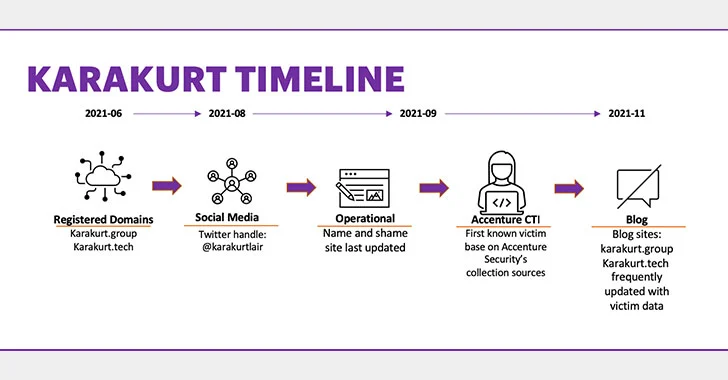

تیم تحقیقات سایبری، فارنسیک و پاسخ Accenture با نام مستعار CIFR در گزارش منتشرشده در ۱۰ دسامبر ۲۰۲۱ اعلام کرد که این گروه از هکرها که با نام خودخواندهی Karakurt شناخته میشود[۱]، اولین بار در ژوئن ۲۰۲۱ شناسایی شد و میتواند تاکتیکها و تکنیکهای خود را برای انطباق با محیط موردنظر تغییر دهد.

تیم CIFR دراینباره گفت[۲]: “این گروه تهدید انگیزه مالی دارد، ماهیت فرصتطلبی دارد و تاکنون به نظر میرسد شرکتهای کوچکتر یا شرکتهای تابعه را بهجای سازمانهای بزرگ جایگزین هدف قرار داده است. بر اساس تجزیهوتحلیل نفوذ تا به امروز، این گروه تهدید بهجای استقرار باج افزار مخربتر، تنها بر استخراج دادهها و اخاذی بعدی تمرکز دارد.”

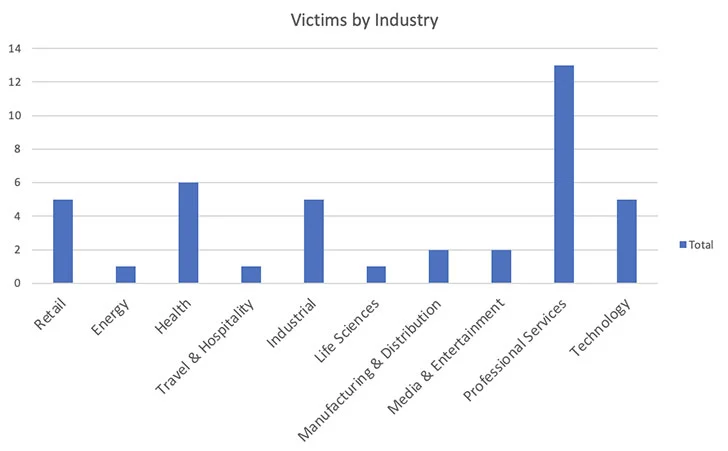

۹۵ درصد از قربانیان شناختهشده در آمریکای شمالی مستقر هستند، درحالیکه ۵ درصد بقیه در اروپا هستند. خدمات حرفهای، مراقبتهای بهداشتی، صنعتی، خردهفروشی، فناوری و بخشهای سرگرمی بیشترین هدف را داشتهاند.

محققان خاطرنشان کردند که هدف این است که تا حد امکان از جلبتوجه به فعالیتهای مخرب آن با تکیه بر تکنیکهای living off the land (LotL) اجتناب شود[۳]، که در آن مهاجمان از نرمافزار و عملکردهای قانونی موجود در یک سیستم مانند اجزای سیستمعامل یا نرمافزارهای نصبشده برای جابجایی جانبی و استخراج دادهها استفاده میکنند، برخلاف استقرار ابزارهای پس از بهرهبرداری مانند Cobalt Strike.

با توجه به حملات باجافزاری در سراسر جهان در پی حوادثی که هدف آنها Colonial Pipeline، JBS و Kaseya بود و همچنین اقدامات مجری قانون بعدی که باعث شد بازیگرانی مانند DarkSide ،BlackMatter و REvil فعالیتهای خود را تعطیل کنند[۴-۹]، به نظر میرسد Karakurt روش دیگری را امتحان میکند.

این بازیگر بهجای استقرار باجافزار پس از دسترسی اولیه به سیستمهای مواجهه با اینترنت قربانیان از طریق اعتبارنامه قانونی VPN، تقریباً بهطور انحصاری بر استخراج دادهها و اخاذی تمرکز میکند، حرکتی که کمتر احتمال دارد فعالیتهای تجاری اهداف را متوقف کند و درعینحال Karakurt را فعال کند تا در ازای اطلاعات دزدیدهشده، “باج” بخواهد.

علاوه بر رمزگذاری دادهها در حالت استراحت در هر جا که لازم باشد، به سازمانها توصیه میشود که احراز هویت چندعاملی (MFA) را برای احراز هویت حسابها، غیرفعال کردن RDP در دستگاههای external-facing و بهروزرسانی زیرساختها به آخرین نسخهها برای جلوگیری از بهرهبرداری از سیستمهای اصلاحنشده توسط دشمنان از طریق آسیبپذیریهای شناختهشده راهاندازی کنند.

منابع

[۱] https://twitter.com/KarakurtLair

[۲] https://www.accenture.com/us-en/blogs/cyber-defense/karakurt-threat-mitigation

[۳] https://encyclopedia.kaspersky.com/glossary/lotl-living-off-the-land/

[۴] https://thehackernews.com/2021/06/us-recovers-23-million-ransom-paid-to.html

[۵] https://thehackernews.com/2021/06/beef-supplier-jbs-paid-hackers-11.html

[۶] https://thehackernews.com/2021/07/kaseya-releases-patches-for-flaws.html

[۷] https://thehackernews.com/2021/11/us-offers-10-million-reward-for.html

[۸] https://thehackernews.com/2021/11/blackmatter-ransomware-reportedly.html

[۹] https://thehackernews.com/2021/10/feds-reportedly-hacked-revil-ransomware.html

[۱۰] https://thehackernews.com/2021/12/karakurt-new-emerging-data-theft-and.html

ثبت ديدگاه