حداقل ۳۰۰٫۰۰۰ آدرس IP مرتبط با دستگاههای MikroTik در برابر چندین آسیبپذیری امنیتی قابل بهرهبرداری از راه دور آسیبپذیر هستند که از آن زمان توسط این تأمینکنندهی محبوبِ روترها و دستگاههای ISP بیسیم وصله شدهاند.

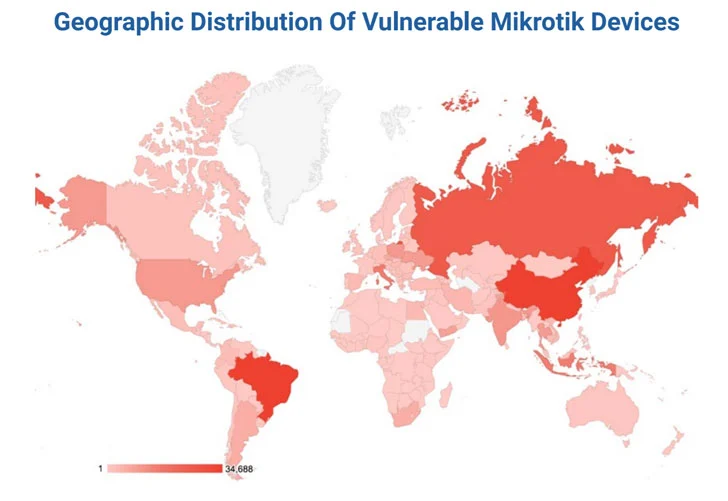

شرکت امنیت سایبری Eclypsium در گزارشی که با The Hacker News به اشتراک گذاشته شده است، اعلام کرد که بیشترین دستگاههای آسیبدیده در چین، برزیل، روسیه، ایتالیا، اندونزی و ایالاتمتحده قرار دارند.

محققان خاطرنشان کردند[۱]: «این دستگاهها هم قدرتمند هستند و هم اغلب بسیار آسیبپذیر هستند». این امر باعث شده است که دستگاههای MikroTik در میان عوامل تهدید که دستگاهها را برای همهچیز ازجمله حملات DDoS، فرمان و کنترل (معروف به «C2»)، تونلسازی ترافیک و موارد دیگر فرماندهی کردهاند، موردعلاقه قرار گیرد.»

دستگاههای MikroTik یک هدف فریبنده هستند، نه حداقل به این دلیل که بیش از دو میلیون دستگاه از آنها در سرتاسر جهان مستقر هستند و یک سطح حمله بزرگ را ایجاد میکنند، بلکه میتوانند توسط عوامل تهدید برای نصب مجموعهای از نفوذها مورداستفاده قرار گیرند.

درواقع، اوایل سپتامبر امسال، گزارشهایی مبنی بر باتنت جدیدی به نام Mēris منتشر شد[۲] که با استفاده از دستگاههای شبکه Mikrotik بهعنوان بردار حمله با بهرهبرداری از یک آسیبپذیری امنیتی در سیستمعامل (CVE-2018-14847) که اکنون برطرف شده است، یک حمله انکار سرویس توزیعشده (DDoS) رکوردشکن را علیه شرکت اینترنتی روسی Yandex انجام داد[۳].

این اولین بار نیست که روترهای MikroTik در حملات دنیای واقعی تسلیحاتی میشوند[۴]. در سال ۲۰۱۸، شرکت امنیت سایبری Trustwave حداقل سه کمپین دژافزار عظیم را کشف کرد[۵] که از صدها هزار روتر MikroTik اصلاحنشده برای نصب مخفیانه ماینرهای ارزهای دیجیتال روی رایانههای متصل به آنها بهرهبرداری میکردند. در همان سال، Netlab 360 چین گزارش داد که هزاران روتر آسیبپذیر MikroTik با استفاده از CVE-2018-14847 برای استراق سمع ترافیک شبکه، بهطور مخفیانه در یک باتنت جمع شدهاند.

CVE-2018-14847 همچنین یکی از چهار آسیبپذیری برطرف نشده است که طی سه سال گذشته کشف شده است و میتواند کنترل کامل دستگاههای MikroTik را فعال کند:

CVE-2019-3977 (امتیاز CVSS: 7.5) – MikroTik RouterOS اعتبار سنجی ناکافی مبدأ بستهی ارتقاء دادهشده، امکان بازنشانی همه نامهای کاربری و رمزهای عبور را فراهم میکند[۶].

CVE-2019-3978 (امتیاز CVSS: 7.5) – MikroTik RouterOS حفاظت ناکافی از یک منبع حیاتی، منجر به مسمومیت cache میشود[۷].

CVE-2018-14847 (امتیاز CVSS: 9.1) – آسیبپذیری پیمایش دایرکتوری MikroTik RouterOS در رابط WinBox[8]

CVE-2018-7445 (امتیاز CVSS: 9.8) – آسیبپذیری سرریز بافر [۹] MikroTik RouterOS SMB

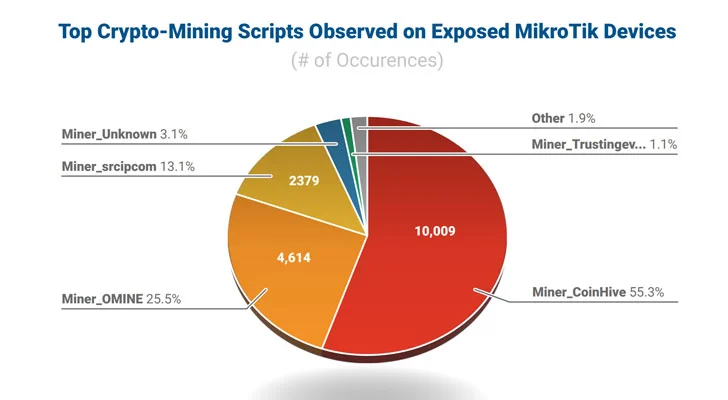

علاوه بر این، محققان Eclypsium گفتند که آنها ۲۰٫۰۰۰ دستگاه MikroTik را پیدا کردند که اسکریپتهای استخراج ارز دیجیتال را به صفحات وبی که کاربران بازدید میکردند تزریق میکردند.

محققان دراینباره میگویند: «توانایی روترهای آسیبدیده برای تزریق محتوای مخرب، تونل، کپی یا مسیریابی مجدد ترافیک میتواند به روشهای بسیار مخرب مختلفی استفاده شود». مسمومیت با DNS میتواند ارتباط یک worker راه دور را به یک وبسایت مخرب هدایت کند یا یک machine-the-middle را معرفی کند.

محققان افزودند: “یک مهاجم میتواند از تکنیکها و ابزارهای شناختهشده برای به دست آوردن اطلاعات حساس مانند سرقت اطلاعات MFA از یک کاربر راه دور با استفاده از SMS از طریق WiFi استفاده کند[۱۰]. مانند حملات قبلی، ترافیک سازمانی میتواند به مکان دیگری تونل شود یا محتوای مخرب به ترافیک معتبر تزریق شود.”

روترهای MikroTik تنها دستگاههایی هستند که در یک باتنت شرکت کردهاند. محققان Fortinet در این هفته فاش کردند که چگونه باتنت Moobot از آسیبپذیری شناختهشده[۱۱] اجرای کد از راه دور (RCE) در محصولات نظارت تصویری Hikvision (CVE-2021-36260) برای توسعه شبکه خود استفاده میکند و از دستگاههای در معرض خطر برای راهاندازی حملات DDoS استفاده میکند[۱۲].

در گزارشی جداگانه[۱۳]، یک شرکت امنیت سایبری سازمانی اعلام کرد که اپراتورهای باتنت معروف به Manga با نام مستعار Dark Mirai بهطور فعال از یک آسیبپذیری اجرای کد از راه دور تأییدشده پس از احراز هویت (CVE-2021-41653) برای ربودن روترهای TP-Link سوءاستفاده میکنند و این دستگاهها را به شبکه دستگاههای آلوده خود اضافه میکنند[۱۴].

بهروزرسانی

در بیانیهای که با The Hacker News به اشتراک گذاشته شد، این شرکت لتونیایی گفت که “هیچ آسیبپذیری جدیدی در RouterOS وجود ندارد” و درعینحال تأکید کرد که بهروز نگهداشتن سیستمعامل “گامی اساسی برای جلوگیری از انواع آسیبپذیریها” است.

این شرکت توضیح داد: “متأسفانه، بستن آسیبپذیری قدیمی فوراً از روترهای آسیبدیده محافظت نمیکند. ما یک درب پشتی غیرقانونی برای تغییر رمز عبور کاربر و بررسی فایروال یا پیکربندی آنها نداریم. این مراحل باید توسط خود کاربران انجام شود.”

“ما تمام تلاش خود را میکنیم تا با همه کاربران RouterOS ارتباط برقرار کنیم و به آنها یادآوری کنیم که ارتقاهای نرمافزاری را انجام دهند، از رمزهای عبور ایمن استفاده کنند، فایروال آنها را برای محدود کردن دسترسی از راه دور به party های ناآشنا بررسی کنیم و به دنبال اسکریپتهای غیرمعمول بگردیم. متأسفانه، بسیاری از کاربران هرگز با MikroTik در تماس نبودند و بهطور فعال دستگاههای خود را مونیتور نمیکنند. ما با مؤسسات مختلف در سراسر جهان برای جستجوی راهحلهای دیگر همکاری میکنیم.”

منابع

[۱] https://eclypsium.com/2021/12/09/when-honey-bees-become-murder-hornets

[۲] https://thehackernews.com/2021/09/meris-botnet-hit-russias-yandex-with.html

[۳] https://blog.mikrotik.com/security/winbox-vulnerability.html

[۴] https://thehackernews.com/2018/10/router-hacking-exploit.html

[۵] https://apa.aut.ac.ir/?p=5461

[۶] https://nvd.nist.gov/vuln/detail/CVE-2019-3977

[۷] https://nvd.nist.gov/vuln/detail/CVE-2019-3978

[۸] https://nvd.nist.gov/vuln/detail/CVE-2018-14847

[۹] https://nvd.nist.gov/vuln/detail/CVE-2018-7445

[۱۰] https://en.wikipedia.org/wiki/Multi-factor_authentication

[۱۱] https://www.fortinet.com/blog/threat-research/mirai-based-botnet-moobot-targets-hikvision-vulnerability

[۱۲] https://nvd.nist.gov/vuln/detail/CVE-2021-36260

[۱۳] https://www.fortinet.com/blog/threat-research/manga-aka-dark-mirai-based-campaign-targets-new-tp-link-router-rce-vulnerability

[۱۴] https://nvd.nist.gov/vuln/detail/CVE-2021-41653

[۱۵] https://thehackernews.com/2021/12/over-300000-mikrotik-devices-found.html

ثبت ديدگاه