این مقاله بهمنظور معرفی حملات موسوم به APT تهیه شده است. حملات APT یا Advanced Persistent Threatگونهای از حملات هستند که با توجه با نامشان با سه صفتِ پیشرفته بودن – به معنای آنکه حملهکننده پیشرفته بوده و دارای مهارت بالا و تجربه زیاد و امکانات و تجهیزات پیچیده و توان محاسباتی و پشتیبانی قوی میباشد – و پیگیر بودن – به معنای آنکه حملهکننده گامهای طرح حمله خود را پیگیرانه جلو میبرد و از تکنیکهای پنهان کردن خود و گریز از تجهیزات کشف و تشخیص نفوذ برای حضور طولانیمدت نامحسوس در سیستم به مخاطره افتاده استفاده میکند – و تهدید بودن – به معنای آنکه تهدید نسبت به اطلاعات و سیستم موردنظرشان هستند – دستهبندی میشوند. این مقاله ترجمهای است از متن ارائهشده در مأخذ مقاله که آدرس آن در انتها آورده شده است.

(۱)APT چیست؟

یک APT یا تهدید پیشرفته پیگیر (Advanced Persistent Threat) یک عبارت جامع برای توصیف عملیات حملهای است که در آن یک نفوذگر یا تیمی از نفوذگران، یک حضور غیرقانونی و طولانیمدت در یک شبکه بهمنظور کاوش دادههای بسیار حساس برقرار میکنند.

اهداف این حملات، که بسیار با دقت انتخاب و تحقیق شدهاند، نوعاً دربرگیرنده شبکههای دولتی یا مؤسسات بزرگ میشوند. پیامدهای چنین نفوذی گسترده است و شامل موارد زیر است:

- سرقت اموال فکریه ( برای نمونه اسرار تجاری یا اختراع ثبتشده)

- به خطر افتاده شدن اطلاعات حساس ( برای نمونه دادههای خصوصی کاربران و استخدامشدگان)

- خرابکاری در زیرساختهای حیاتی سازمانی ( برای نمونه حذف پایگاه داده)

- استیلاء کامل به سایت

اجرای یک حمله APT به منابع بیشتری نسبت به یک حمله متعارف به کاربردهای تحت وب نیاز دارد. مرتکبین معمولاً تیمهایی متشکل از مجرمان سایبریِ باتجربه و دارای پشتوانهی مالی قابلتوجهی هستند. برخی از حملات APT توسط دولتها تأمین مالی شده و بهعنوان سلاحهای جنگ سایبری استفاده میشوند.

حملات APT با تهدیدات برنامههای تحت وب سنتی متفاوت هستند، زیرا:

- آنها بهطور قابلتوجهی پیچیدهتر هستند.

- آنها از نوع حملات بزن-و-دررو (hit and run) نیستند، بهعبارتدیگر هنگامیکه یک شبکه مورد نفوذ قرار میگیرد، مرتکب در شبکه میماند تا به اطلاعات بیشتر دستیابی یابد.

- آنها بهصورت دستی (و نه خودکار) در قبال یک علامت خاص اجرا میشوند {و بیملاحظه علیه مجموعهی بزرگی از اهداف اعمال میشوند}.

- آنها اغلب هدفگذاریشان ورود به تمامی شبکه – در تقابل با نفوذ به یک بخش خاص – است.

حملات متداولتر، مانند گنجانیدن فایل از راه دور (Remote File Inclusion – RFI)، تزریق SQL و cross-site scripting یا XSS، توسط عاملان، اغلب برای ایجاد جای پایی در یک شبکهی هدف استفاده میشوند. در مرحله بعد، ترویانها(۲) و shellهای معبر (Backdoor Shells) اغلب برای گسترش آن جایگاه و ایجاد حضور بادوام در محیط موردنظر استفاده میشوند.

پیشروی تهدید پیشرفته پیگیر(APT)

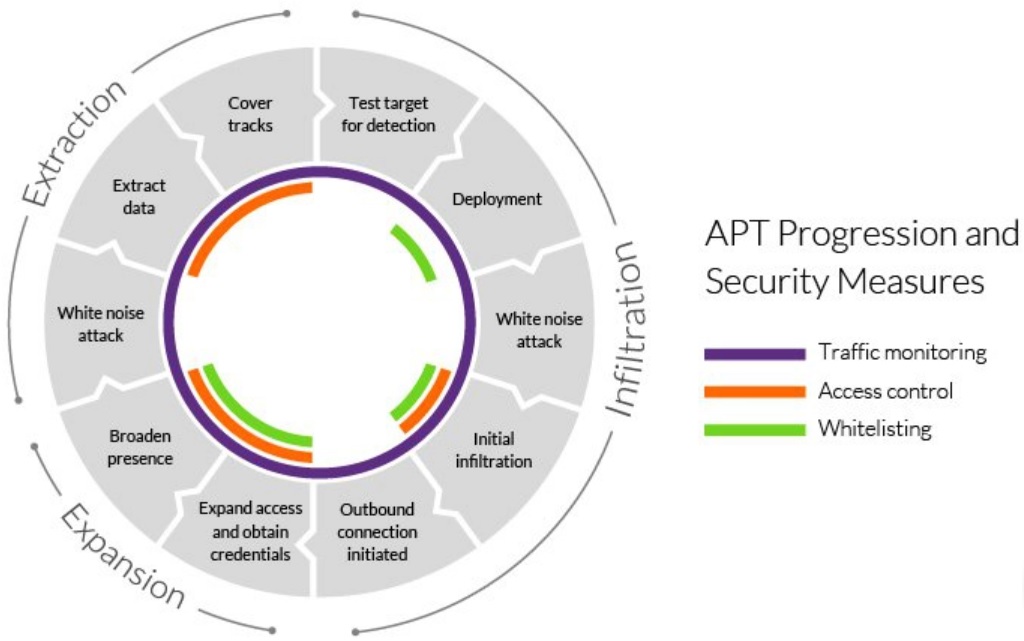

یک حمله موفقیتآمیز APT را میتوان به سه مرحله تقسیم کرد: ۱) نفوذ به شبکه، ۲) گسترش حضور حملهکننده و ۳) خارجسازی دادههای جمع آورده، و همهی این مراحل بدون شناسایی شدن است.

مرحله ۱: نفوذ

مؤسسات معمولاً از طریق به مخاطره افتادن یکی از سه سطح حمله مورد نفوذ قرار میگیرند: داراییهای وب، منابع شبکه یا کاربران انسانی مجاز.

این امر یا از طریق بارگذاریهای موذی ( برای نمونه RFI یا تزریق SQL) یا حملات تحریک جماعت ( برای نمونه spear phishing) حاصل میگردد، {که تهدیدهایی است که سازمانهای بزرگ بهطور منظم با آنها مواجه میشوند}.

علاوه بر این، نفوذگران ممکن است بهطور همزمان یک حمله DDoS را هم علیه هدف خود اجرا کنند. این هم بهعنوان یک پردهی دود برای پرت کردن حواس کارکنان شبکه و هم بهعنوان وسیلهای برای تضعیف محیط امنیتی عمل میکند و باعث سهولت نفوذ به آن میشود.

هنگامیکه دسترسی اولیه به دست آمد، مهاجمان بهسرعت یک shell معبر را نصب میکنند، که دژافزاری است که دسترسی به شبکه را میدهد و امکان عملیات مخفیانه و از راه دور را فراهم میکند. معبرها همچنین میتوانند به شکل ترویانهایی باشند که بهصورت نرمافزارهای قانونی پوشانده شدهاند.

مرحله ۲: گسترش

پس از ایجاد جایگاه، مهاجمان برای گسترش حضور خود در شبکه حرکت میکنند.

این گسترش شامل رفتن به بالای سلسلهمراتب سازمان، به مخاطره انداختن کارکنان با دسترسی به حساسترین دادهها است. با انجام این کار، آنها میتوانند اطلاعات مهم تجاری، ازجمله اطلاعات خط تولید، دادههای کارکنان و سوابق مالی را جمعآوری کنند.

بسته به هدف حمله نهایی، دادههای جمع آورده را میتوان به یک شرکت رقیب فروخت، یا برای خراب کردن خط تولید یک شرکت آن را تغییر داد، یا برای از بین بردن کل یک سازمان آن را استفاده کرد. اگر انگیزهی حمله خرابکاری باشد، از این مرحله برای به دست آوردن زیرکانه کنترل چندین عملکرد حیاتی و دستکاری آنها در یک توالی خاص برای ایجاد حداکثر آسیب استفاده میشود. بهعنوانمثال، مهاجمان میتوانند کل پایگاههای داده را در یک شرکت حذف کنند و سپس ارتباطات شبکه را بهمنظور طولانی کردن روند بازیابی مختل کنند.

مرحله ۳: خارجسازی

درحالیکه یک رویداد APT در حال انجام است، اطلاعات دزدیدهشده معمولاً در یک مکان امن در داخل شبکهی موردحمله ذخیره میشود. هنگامیکه اطلاعات کافی جمعآوری شد، سارقان باید بدون شناسایی شدن، آنها را خارج کنند.

بهطورمعمول، تاکتیکهای موسوم به نویز سفید برای پرت کردن حواس تیم امنیتی شما استفاده میشود تا بتوان اطلاعات را به بیرون منتقل کرد. این ممکن است به شکل یک حمله DDoS باشد که چنانچه گفته شد هم کارکنان شبکه را محدود میکند و هم سیستم دفاعی سایت را برای تسهیل خارج کردن اطلاعات تضعیف میکند.

اقدامات امنیتی در مقابل APT

تشخیص و حفاظت مناسب در مقابل APT نیازمند رویکردی چندجانبه از سوی مدیران شبکه، ارائهدهندگان امنیت و کاربران فردی است.

نظارت بر ترافیک

نظارت بر ترافیک ورودی و خروجی بهترین روش برای جلوگیری از نصب معبر و مسدود کردن خارجسازی دادههای سرقت شده در نظر گرفته میشود. بررسی ترافیک داخل محیط شبکه شما همچنین میتواند به کارکنان امنیتی در مورد هرگونه رفتار غیرعادی که ممکن است به فعالیت موذی اشاره کند، هشدار دهد.

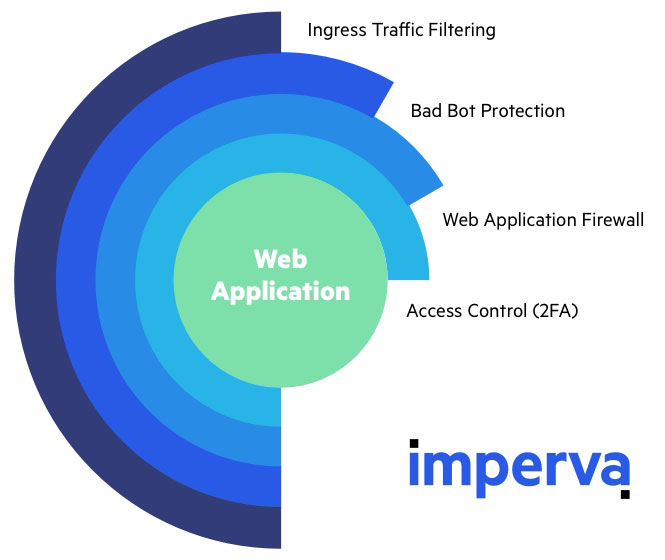

یک فایروال برنامهی کاربردی وب(۳) (WAF) که در لبهی شبکه شما مستقرشده است، ترافیک سرورهای برنامه وب شما را فیلتر میکند و درنتیجه از یکی از آسیبپذیرترین سطوح حمله شما محافظت میکند. در میان سایر عملکردها، یک WAF میتواند به از بین بردن حملات لایهی برنامه(۴)، مانند حملات RFI و تزریق SQL، که معمولاً در مرحله نفوذ APT استفاده میشود، کمک کند.

سرویسهای نظارت بر ترافیک داخلی، مانند فایروال شبکه، طرف دیگر این معادله است. آنها میتوانند یک نمای با جزئیات زیاد ارائه دهند که نشان میدهد کاربران چگونه در شبکه شما تعامل دارند و درعینحال به شناسایی ناهنجاریهای ترافیک داخلی (بهعنوانمثال، ورود نامنظم یا انتقال دادههای غیرعادی بزرگ) کمک میکنند. مورد آخر میتواند نشاندهندهی وقوع یک حمله APT باشد. همچنین میتوانید دسترسی به اشتراکگذاری فایلها یا هانیپاتهای سیستم را نظارت کنید.

درنهایت، خدمات نظارت بر ترافیک ورودی میتواند برای شناسایی و حذف shell های معبر مفید باشد. اینها را میتوان با رهگیری درخواستهای راه دور از اپراتورها شناسایی کرد.

لیست سفید(۵) برنامه و دامنه

لیست سفید راهی برای کنترل دامنههایی است که از شبکه شما مجاز به دسترسی هستند و همچنین برنامههایی که میتوانند توسط کاربران شما نصب شوند. این روش مفید دیگری برای کاهش میزان موفقیت حملات APT با به حداقل رساندن سطوح حمله موجود است.

بااینحال، این اقدام امنیتی بهدوراز خطا نیست، زیرا حتی مطمئنترین دامنهها نیز میتوانند تسخیر شوند. همچنین میدانیم که فایلهای موذی معمولاً تحت پوشش نرمافزارهای قانونی وارد میشوند. علاوه بر این، نسخههای قدیمیتر محصولات نرمافزاری مستعد به مخاطره افتادن و مورد بهرهبرداری قرار گرفتن هستند.

برای مؤثر داشتن لیست سفید، باید خطمشیهای بهروزرسانی سختگیرانه اعمال شود تا اطمینان حاصل شود که کاربران شما همیشه آخرین نسخه هر برنامهای را که در فهرست ظاهر میشود اجرا میکنند.

کنترل دسترسی

برای متجاوزان، کارمندان شما معمولاً بزرگترین و آسیبپذیرترین نقطهضعف(۶) در محیط امنیتی شما هستند. بیشتر اوقات، به همین دلیل است که هنگامیکه نفوذگران قدرت خود را در محدودهی امنیتی شما گسترش میدهند، کاربران شبکه شما را بهعنوان دروازهای آسان برای نفوذ به دفاع شما در نظر میگیرند.

در اینجا، کاربران هدف احتمالی در یکی از سه دسته زیر قرار میگیرند:

- کاربران بیدقتی که خطمشیهای امنیتی شبکه را نادیده میگیرند و ناآگاهانه به تهدیدات بالقوه اجازه دسترسی میدهند.

- خودیهای موذی که عمداً از اعتبار کاربری خود برای اجازه دسترسی به متجاوزین سوءاستفاده میکنند.

- کاربران در مخاطره قرارگرفته که اختیارات دسترسی به شبکهی آنها تسخیرشده و توسط حملهکنندگان استفاده میشود.

ایجاد کنترلهای مؤثر، مستلزم بررسی همهجانبه همه افراد در سازمان شما است؛ بهویژه اطلاعاتی که آنها دسترسی دارند. برای مثال، طبقهبندی دادهها بر اساس اصل نیاز-به-دانستن (need-to-know)، به جلوگیری از توانایی نفوذگر برای ربودن مدارک ورود به سیستم از یک کارمند سطح پایین و استفاده از آن برای دسترسی به موارد حساس کمک میکند.

نقاط دسترسی کلیدی شبکه باید با تصدیق هویت دوعاملی (۲FA) امن شوند. این امر ایجاب میکند که کاربران هنگام دسترسی به نواحی حساس از شکل دوم تصدیق استفاده کنند (معمولاً رمز عبوری که به دستگاه تلفن موبایل کاربر ارسال میشود). این مانع از حرکت کنشگرهای غیرمجاز – که بهعنوان کاربران قانونی پنهان شدهاند – در اطراف شبکه شما میشود.

اقدامات اضافی

علاوه بر موارد فوق، بهترین اقداماتی که باید هنگام امنسازی شبکه خود انجام دهید، اینها هستند:

- وصله کردن آسیبپذیریهای سیستمعامل و نرمافزار شبکه در سریعترین زمان ممکن.

- رمز کردن اتصالات از راه دور بهمنظور جلوگیری متجاوزان از piggy-backing آنها برای نفوذ به سایت شما.

- فیلتر کردن ایمیلهای دریافتی برای جلوگیری از حملات صیادی (فیشینگ) و هرزنامه که شبکه شما را هدف قرار دادهاند.

- ثبت فوری رویدادهای امنیتی برای کمک به بهبود لیست سفیدسازی و سایر خطمشیهای امنیتی.

منابع

[۱] https://www.imperva.com/learn/application-security/apt-advanced-persistent-threat

(۱) Advanced Persistent Threat

(2) Trojans

(3) web application firewall

(4) application layer attacks

(5) whitelisting

(6) soft-spot

ثبت ديدگاه