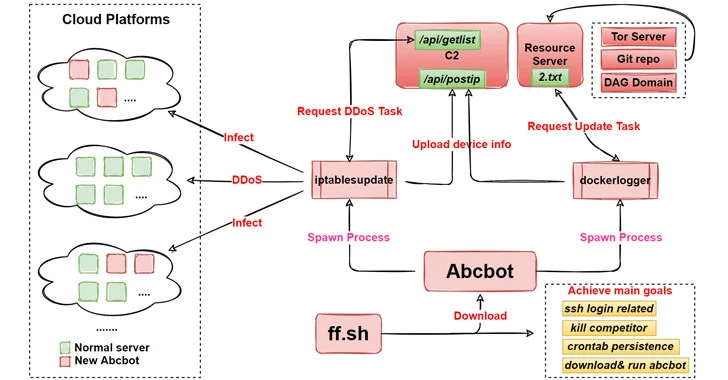

محققان تیم امنیتی Netlab Qihoo 360 جزئیات یک باتنت جدید در حال تکامل به نام “Abcbot” را منتشر کردهاند[۱] که در سطح اینترنت با ویژگیهای انتشار کرم مانند برای آلوده کردن سیستمهای لینوکس و راهاندازی حملات denial-of-service یا DDoS علیه اهداف مشاهده شده است.

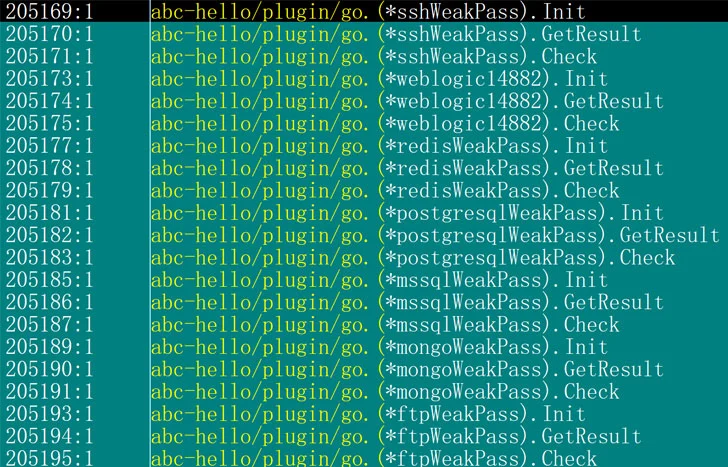

درحالیکه انتشار اولین نسخه از این باتنت به ژوئیه ۲۰۲۱ بازمیگردد، انواع جدیدی که اخیراً در ۳۰ اکتبر مشاهده شد به بهروزرسانیهای اضافی برای ضربه زدن به سرورهای وب لینوکس با رمزهای عبور ضعیف مجهز شدهاند و در معرض آسیبپذیریهای روز N هستند، ازجمله پیادهسازی سفارشی DDoS. این عملکرد، نشان میدهد که این دژافزار درحالتوسعهی مداوم است.

یافتههای نتلب همچنین بر اساس گزارشی از Trend Micro در اوایل ماه گذشته است که حملاتی را که Huawei Cloud را با دژافزارهای استخراج ارز دیجیتال هدف قرار میدهند، منتشر کرد[۲]. این نفوذها همچنین به این دلیل قابلتوجه بودند که اسکریپتهای shell مخرب بهطور خاص، فرآیندِ طراحیشده برای نظارت و اسکن سرورها برای مسائل امنیتی و همچنین بازنشانی رمزهای عبور کاربران به سرویس ابری Elastic را غیرفعال کردند.

اکنون به گفتهی این شرکت امنیت اینترنتی چینی، این اسکریپتهای shell برای گسترش Abcbot استفاده میشوند. درمجموع شش نسخه از این باتنت تا به امروز مشاهده شده است.

این دژافزار پس از نصب روی یک میزبان در معرض خطر، اجرای مجموعهای از مراحل را آغاز میکند که منجر به تغییر کاربری دستگاه آلوده بهعنوان یک وب سرور میشود، علاوه بر گزارش کردن اطلاعات سیستم به یک سرور فرمان و کنترل (C2)، این دژافزار به دستگاههای جدید با اسکن برای درگاههای باز و بهروزرسانی خود به هنگام در دسترس قرار گرفتن ویژگیهای جدید توسط اپراتورهای آن گسترش مییابد.

نکته جالب این است که این نمونه در ۲۱ اکتبر ۲۰۲۱ از روت کیت منبع باز ATK برای پیادهسازی تابع DDoS استفاده میکند[۳]، مکانیزمی که به گفته محققان، نیازمند Abcbot برای دانلود این کد منبع، کامپایل و اجرای ماژول rootkit قبل از انجام یک حمله DDoS است.”

محققان خاطرنشان کردند: “این فرآیند به مراحل بسیار زیادی نیاز دارد و هر مرحلهای که معیوب باشد منجر به شکست عملکرد DDoS میشود.” در نسخه بعدی که در ۳۰ اکتبر منتشر شد و بهطور کامل rootkit ATK را رها کرد، دشمن را به جایگزینی جزء off-the-shelf با یک ماژول حمله سفارشی سوق داد.

این یافتهها کمی بیش از یک هفته پسازآن به دست آمد که تیم امنیتی Netlab جزئیات یک باتنت Pink را فاش کرد[۴] که گمان میرود بیش از ۱٫۶ میلیون دستگاه را که عمدتاً در چین واقع شدهاند با هدف راهاندازی حملات DDoS و درج آگهیها در وبسایتهای HTTP که توسط افراد غیرقانونی بازدید میشود، آلوده کرده است. در یک توسعه مرتبط، AT&T Alien Labs یک دژافزار جدید Golang به نام «BotenaGo» را معرفی کرد[۵] که با استفاده از بیش از ۳۰ اکسپلویت برای حمله بالقوه به میلیونها روتر و دستگاه اینترنت اشیا کشف شده است.

محققان نتیجه گرفتند: «فرآیند بهروزرسانی در این شش ماه نهچندان بهعنوان ارتقای مداوم ویژگیها، بلکه مبادله بین فناوریهای مختلف است». “Abcbot بهآرامی از دوران نوزادی به بلوغ میرسد. ما این مرحله را شکل نهایی نمیدانیم، بدیهی است که بسیاری از زمینههای بهبود یا ویژگیهایی وجود دارد که باید در این مرحله توسعه یابند.”

منابع

[۱] https://blog.netlab.360.com/abcbot_an_evolving_botnet_en

[۲] https://www.trendmicro.com/en_us/research/21/j/actors-target-huawei-cloud-using-upgraded-linux-malware-.html

[۳] https://github.com/millken/kdev/tree/master/4atk%201.05new

[۴] https://thehackernews.com/2021/11/researchers-uncover-pink-botnet-malware.html

[۵] https://cybersecurity.att.com/blogs/labs-research/att-alien-labs-finds-new-golang-malwarebotenago-targeting-millions-of-routers-and-iot-devices-with-more-than-30-exploits

[۶] https://thehackernews.com/2021/11/abcbot-new-evolving-wormable-botnet.html

ثبت ديدگاه