یک ضعف امنیتی جدید در ابزار بایگانی فایلهای نرمافزارِ آزمایشیِ WinRAR برای ویندوز فاش شده است که میتواند توسط یک مهاجم راه دور برای اجرای کد دلخواه در سیستمهای هدف مورد بهرهبرداری قرار گیرد، که نشان میدهد چگونه آسیبپذیریها در چنین نرمافزاری میتوانند دروازهای برای فهرستی از حملات باشند.

این باگ که بهعنوان CVE-2021-35052 ردیابی میشود، بر نسخه آزمایشی این نرمافزار که نسخهی ۵٫۷۰ است، تأثیر میگذارد. Igor Sak-Sakovskiy از Positive Technologies در یک گزارش فنی دراینباره میگوید[۱]: “این آسیبپذیری به مهاجم اجازه میدهد تا درخواستهای ارسالشده به کاربر برنامه را رهگیری و اصلاح کند. این امر میتواند برای دستیابی به اجرای کد از راه دور (RCE) در رایانه قربانی استفاده شود.”

این مشکل در WinRAR نسخه ۶٫۰۲ که در ۱۴ ژوئن ۲۰۲۱ منتشر شد، برطرف شده است[۲].

Sak-Sakovskiy خاطرنشان کرد که تحقیقات در مورد WinRAR پس از مشاهدهی یک خطای جاوا اسکریپت رندر شده توسط MSHTML با نام مستعار Trident که یک موتور مرورگر اختصاصی برای اینترنت اکسپلورر است و اکنون متوقف شده و در آفیس برای ارائهی محتوای وب در داخل اسناد Word،Excel و پاورپوینت استفاده میشود آغاز شد که منجر به کشف این موضوع شد که پنجرهی خطا هر سه بار یکبار هنگام راهاندازی برنامه پس از اتمام دوره آزمایشی نمایش داده میشود.

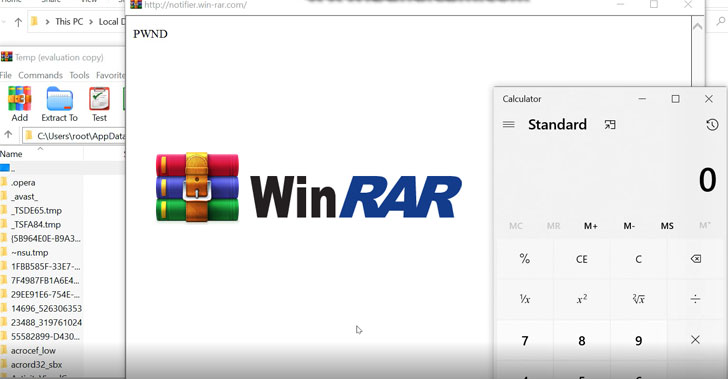

Positive Technologies با رهگیری کد پاسخ ارسالشده هنگامیکه WinRAR از طریق notifier.rarlab[.]com به کاربر در مورد پایان دوره آزمایشی رایگان هشدار میدهد و آن را به پیام تغییر مسیر ۳۰۱ Moved Permanently تغییر میدهد[۳]، دریافت که ممکن است از آن برای cache هدایت مجدد به یک دامنهی مخرب کنترلشده توسط مهاجم برای تمام درخواستهای بعدی بهرهبرداری شود.

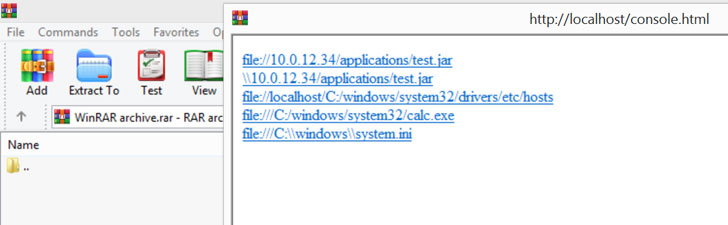

علاوه بر این، مهاجمی که قبلاً به همان دامنه شبکه دسترسی دارد، میتواند حملات جعل ARP را برای راهاندازی از راه دور برنامهها، بازیابی اطلاعات میزبان محلی و حتی اجرای کد دلخواه اجرا کند[۴].

Sak-Sakovskiy خاطرنشان کرد: “یکی از بزرگترین چالشهایی که یک سازمان با آن مواجه است، مدیریت نرمافزارهای شخص ثالث است. نرمافزار شخص ثالث پس از نصب، به خواندن، نوشتن و اصلاح دادهها در دستگاههای داخل شبکههای شرکت، دسترسی دارد.”

“ممیزی هر برنامهای که میتواند توسط یک کاربر نصب شود غیرممکن است و بنابراین سیاست برای مدیریت ریسک مرتبط با برنامههای خارجی و متعادل کردن این خطر در برابر نیاز تجاری به انواع برنامهها بسیار مهم است. مدیریت نادرست میتواند عواقب گستردهای داشته باشد.”

منابع

[۱] https://swarm.ptsecurity.com/winrars-vulnerable-trialware-when-free-software-isnt-free

[۲] https://www.win-rar.com/singlenewsview.html?&L=0&tx_ttnews%5Btt_news%5D=171&cHash=13a10560d371260358fd812926703bb1

[۳] https://developer.mozilla.org/en-US/docs/Web/HTTP/Status/301

[۴] https://www.imperva.com/learn/application-security/arp-spoofing

[۵] https://thehackernews.com/2021/10/bug-in-free-winrar-software-could-let.html

ثبت ديدگاه