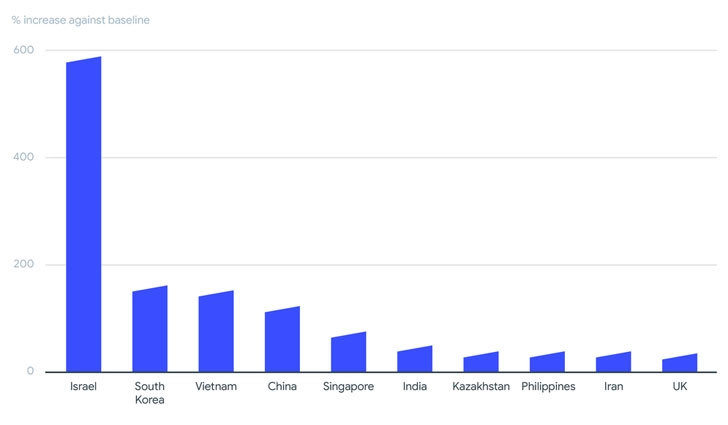

یک تجزیهوتحلیل جامع از ۸۰ میلیون نمونه مربوط به باج افزارها توسط VirusTotal نشان داد که بیش از ۱۳۰ خانواده از باجافزارهای مختلف در سال ۲۰۲۰ و نیمه اول سال ۲۰۲۱ فعال بودهاند که اسرائیل، کره جنوبی، ویتنام، چین، سنگاپور، هند، قزاقستان، فیلیپین، ایران و انگلستان بیشترین آسیب را از آن خود کردهاند.

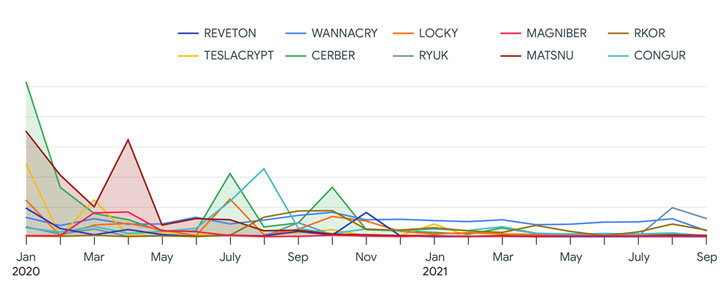

بازوی امنیت سایبری گوگل یعنی VirusTotal بخش قابلتوجهی از فعالیتها را به گروههای GandCrab ransomware-as-a-service (RaaS) (78.5 درصد)، به دنبال آن Babuk (۷٫۶۱ درصد)، Cerber (3.11 درصد)، Matsnu (2.63 درصد)، Wannacry (2.61 درصد)، Congur (1.52 درصد)، Locky (1.29 درصد)، Teslacrypt (1.12 درصد)، Rkor (1.11 درصد)، و Reveon (0.70 درصد) نسبت داد.

Vicente Diaz، استراتژیست اطلاعات VirusTotal، دراینباره میگوید[۱]: “مهاجمان از طیف وسیعی از رویکردها، ازجمله دژافزار باتنت معروف و سایر تروجانهای دسترسی از راه دور (RAT) بهعنوان وسیله نقلیه برای ارائه باجافزار خود استفاده میکنند. در بیشتر موارد، آنها از نمونههای باج افزار تازه یا جدید برای کمپینهای خود استفاده میکنند.”

برخی از نکات کلیدی دیگر که در این مطالعه کشف شده است که به شرح زیر است:

- GandCrab بیشترین فعالیت باج افزارها را در نیمهی اول سال ۲۰۲۰ به خود اختصاص داده است، درحالیکه خانواده باج افزار Babuk در جولای ۲۰۲۱ باعث افزایش آلودگیها شده است.

- ۹۵ درصد پروندههای باج افزار شناساییشده، قابلاجرا روی ویندوز یا کتابخانههای پیوند پویا (DLL) بودند، درحالیکه ۲ درصد مبتنی بر اندروید بودند.

- حدود ۵ درصد از نمونههای مورد تجزیهوتحلیل قرارگرفته مربوط به بهرهبردارهای مربوط به افزایش سطح دسترسی ویندوز، افشای اطلاعات SMB و اجرای از راه دور بودند.

- Emotet ،Zbot ،Dridex ،Gozi و Danabot اصلیترین دژافزارهایی بودند که برای توزیع باجافزارها استفاده میشدند.

این یافتهها در پی موجی بیامان از حملات باجافزارها با هدف زیرساختهای حیاتی صورت میگیرد، باوجوداین که گروههای جنایتکار سایبری بهشدت قربانیان را در بخشهای مهم، ازجمله اپراتورهای خط لوله و تأسیسات و مراقبتهای بهداشتی تعقیب میکنند، همچنین چشمانداز باجافزارها شاهد تغییر مداومی است که در آن گروههای باج افزارها تکامل مییابند و با نامهای جدید سازماندهی مجدد میشوند یا برای فرار از تشخیص داده شدن توسط رادار برنامهریزی میشوند.

درهرصورت، انفجار خانوادههای جدید دژافزارها بازیگران جدیدی را به مشارکت در این طرحهای سودآور کشانده و باجافزارها را به یک مدل تجاری جنایی سودآور تبدیل کرده است.

در این گزارش آمده است: “درحالیکه کمپینهای بزرگ میآیند و میروند، اما بر اساس فعالیت باجافزارها در حدود ۱۰۰ خانواده از باج افزارها وجود دارند که هرگز متوقف نمیشود. ازنظر توزیع باج افزار، به نظر نمیرسد که مهاجمان بهغیراز افزایش سطح دسترسی و گسترش دژافزار در شبکههای داخلی، نیاز به بهرهبرداری دیگری داشته باشند.”

منابع

[۱] https://blog.google/technology/safety-security/we-analyzed-80-million-ransomware-samples-heres-what-we-learned

[۲] https://thehackernews.com/2021/10/virustotal-releases-ransomware-report.html

ثبت ديدگاه