نرمافزار نظارتی FinFisher که بهصورت تجاری توسعه یافته است، ارتقا یافته است تا دستگاههای ویندوز را با استفاده از یک bootkit UEFI (Unified Extensible Firmware Interface) که از Windows Boot Manager تروجان شده استفاده میکند[۱]، آلوده کند که نشاندهنده تغییر در بردارهای آلودگی است که به آن اجازه میدهد از کشف و تجزیهوتحلیل جلوگیری کند.

FinFisher (معروف به FinSpy یا Wingbird) که از سال ۲۰۱۱ در سطح اینترنت شناسایی شده است، یک مجموعه ابزارهای جاسوسی برای Windows ، macOS و Linux است که توسط شرکت انگلیسی-آلمانی Gamma International توسعه یافته و منحصراً در اختیار سازمانهای مجری قانون و اطلاعات است. اما مانند پگاسوس گروه NSO، این نرمافزار برای جاسوسی از فعالان بحرینی[۲] در گذشته استفاده میشد و بهعنوان بخشی از کمپینهای فیشینگ[۳] در سپتامبر ۲۰۱۷ ارائه شد.

FinFisher مجهز به جمعآوری اطلاعات کاربری، لیست فایلها، اسناد حساس، ضبط کلیدها، پیامهای ایمیل siphon ازThunderbird ، Outlook ، Apple Mail و Icedove، رهگیری مخاطبین اسکایپ، چتها، تماسها و فایلهای منتقلشده و ضبط صدا و تصویر با دسترسی به میکروفون و وب کم دستگاه است.

درحالیکه این ابزار قبلاً از طریق نصب کنندههای دستکاریشده برنامههای کاربردی قانونی مانند TeamViewer ، VLC و WinRAR که با یک بارگیری کننده obfuscated بهعنوان درب پشتی استفاده میشد، بهروزرسانیهای بعدی در سال ۲۰۱۴ با هدف تزریق loader مخرب، آلودگیها را از طریق Master Boot Record (MBR) به روشی که برای لغزش ابزارهای امنیتی گذشته طراحی شده است، فعال کرد.

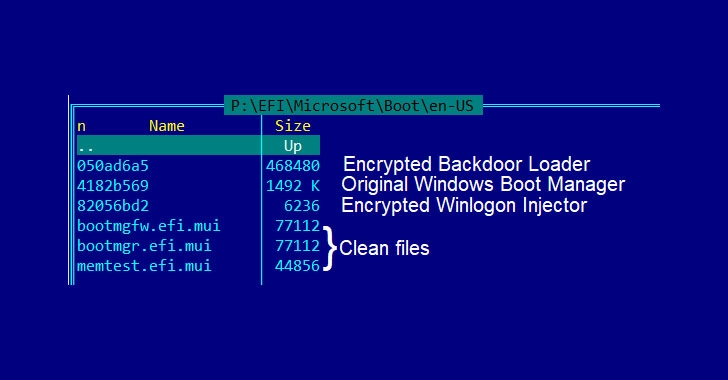

آخرین ویژگی که باید اضافه شود، قابلیت پیادهسازی یک UEFI bootkit برای بارگذاری FinSpy است، با نمونههای جدیدی که ویژگیهایی را نشان میدهند که بوت لودر UEFI ویندوز را با یک نوع مخرب جایگزین کرده است و همچنین دارای چهار لایه obfuscation و سایر روشهای جلوگیری از تشخیص برای کند کردن مهندسی معکوس و تحلیل است.

تیم تحقیق و تجزیهوتحلیل جهانی کاسپرسکی (GReAT) در یک گزارش عمیق فنی پس از یک تحقیق هشتماهه گفت[۴]: “این روش آلودگی به مهاجمان اجازه میداد بدون نیاز به دور زدن بررسیهای امنیتی سیستمعامل، یک bootkit نصب کنند. آلودگیهای UEFI بسیار نادر هستند و عموماً بهسختی اجرا میشوند، زیرا به دلیل فرار و مداومت خود برجسته میشوند.”

UEFI یک رابط سیستمعامل و بهبود سیستم ورودی/خروجی اصلی (BIOS) با پشتیبانی از Secure Boot است [۵]، که از یکپارچگی سیستمعامل اطمینان مییابد تا مطمئن شوید هیچ دژافزاری در روند بوت دخالت نکرده است. اما ازآنجاکه UEFI بارگیری سیستمعامل را تسهیل میکند، آلودگیهای bootkit نهتنها در برابر نصب مجدد سیستمعامل یا جایگزینی هارد مقاوم هستند، بلکه در برابر راهحلهای امنیتی موجود در سیستمعامل نیز نامحسوس هستند.

این امر مهاجمان را قادر میسازد تا بر روند راهاندازی بوت کنترل داشته باشند، به پایداری روی سیستم دست یابند و از همه سدهای امنیتی بگذرند. محققان افزودند: “درحالیکه در این مورد مهاجمان سیستمعامل UEFI را آلوده نکردند، اما در مرحله بوت بعدی، حمله بسیار مخفیانه بود، زیرا این ماژول مخرب روی یک پارتیشن جداگانه نصب شده بود و میتوانست روند بوت دستگاه آلوده را کنترل کند.”

منابع

[۱] https://en.wikipedia.org/wiki/Unified_Extensible_Firmware_Interface

[۲] https://www.amnesty.org/en/latest/research/2020/09/german-made-finspy-spyware-found-in-egypt-and-mac-and-linux-versions-revealed

[۳] https://www.fireeye.com/blog/threat-research/2017/09/zero-day-used-to-distribute-finspy.html

[۴] https://securelist.com/finspy-unseen-findings/104322

[۵] https://docs.microsoft.com/en-us/windows-hardware/design/device-experiences/oem-secure-boot

[۶] https://thehackernews.com/2021/09/new-finspy-malware-variant-infects.html

ثبت ديدگاه