مایکروسافت روز دوشنبه ۲۷ سپتامبر ۲۰۲۱ دژافزار جدیدی (FoggyWeb) را معرفی کرد که توسط گروه هکری پشتِ حمله زنجیرهی تأمین SolarWinds در دسامبر گذشته بهمنظور انتقال payload های اضافی و سرقت اطلاعات حساس از سرورهای Active Directory Services (AD FS) به کار گرفته شد[۱].

غول فناوری Threat Intelligence Center (MSTIC) با نامگذاری FoggyWeb بهعنوان درب پشتی passive و بسیار هدفمند، گفته است که این دژافزار بهعنوان آخرین ابزار Nobelium در لیست بلندبالای سلاحهای سایبری مانند Sunburst ، Sunspot ، Raindrop ،Teardrop ،GoldMax ، GoldFinder،Sibot ،Flipflop ، NativeZone، EnvyScout ، BoomBox و VaporRage مورداستفاده قرار میگیرد.

محققان MSTIC دراینباره میگویند[۲]: “هنگامیکه Nobelium گواهینامه را به دست آورد و با موفقیت سرور را به خطر انداخت، مهاجم برای حفظ دوام و عمق نفوذ خود با استفاده از دژافزارها و ابزارهای پیچیده به این دسترسی متکی است. Nobelium از FoggyWeb استفاده میکند تا از راه دور پیکربندی پایگاه داده سرورهای AD FS در معرض خطر را exfiltrate کند، گواهی token-signing و token-decryption را رمزگشایی کند و همچنین اجزای اضافی را بارگیری و اجرا کند.”

مایکروسافت اعلام کرد که FoggyWeb را در سطح اینترنت در آوریل ۲۰۲۱ مشاهده کرده است و این ایمپلنت را بهعنوان “DLL موذی مقیم حافظه” توصیف کرد.

Nobelium نامی است که این شرکت به گروه هکری تحت حمایت دولت که بهطور گسترده با نامهای APT29، The Dukes یا Carsy Bear شناخته میشود[۳] اختصاص داده است و یک تهدید مداوم پیشرفته است که به سرویس اطلاعات خارجی روسیه (SVR) نسبت دادهشده و تصور میشود که پشت حملهی گستردهای[۴] بوده است که SolarWinds را در دسامبر ۲۰۲۰ هدف قرار داد[۵]. دشمن پشت این کمپین همچنین تحت انواع اسامی مانند Sunburst، Sunspot، Raindrop، Teardrop، GoldMax، GoldFinder، Sibot، Flipflop ،NativeZone، EnvyScout، BoomBox، VaporRage شناخته میشود.

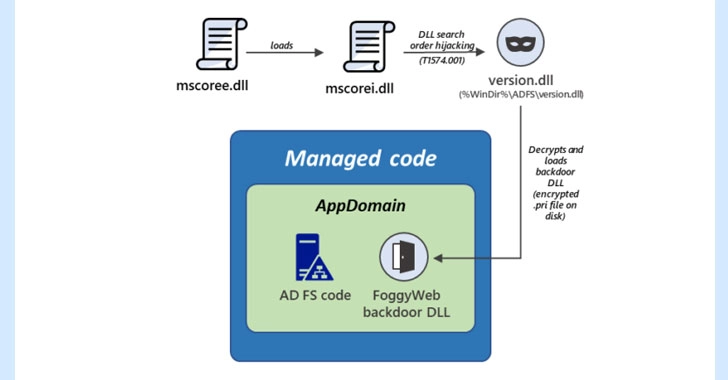

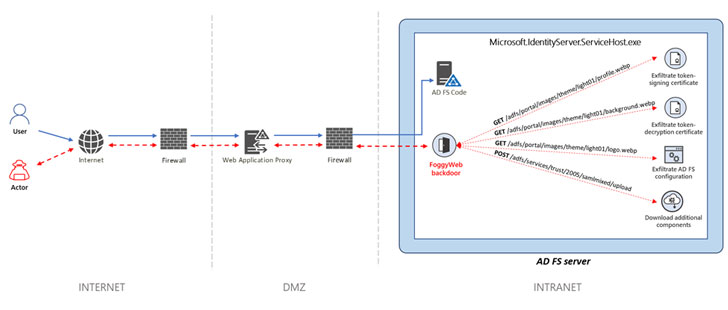

FoggyWeb، با استفاده از یک loader با بهرهگیری از تکنیکی[۶] به نام ربودن دستور جستجوی DLL، قادر به انتقال اطلاعات حساس از یک سرور AD FS آسیبدیده و همچنین دریافت و اجرای payloadهای مخرب اضافی بازیابی شده از یک سرور کنترل از راه دور تحت اختیار مهاجم است. همچنین برای نظارت بر تمام درخواستهای دریافتی HTTP GET و POST ارسالشده به سرور از طریق اینترانت (یا اینترنت) و مداخله کردن در درخواستهای HTTP که موردعلاقه مهاجم هستند، طراحی شده است.

محققان دراینباره میگویند: “حفاظت از سرورهای AD FS کلیدی برای کاهش حملات Nobelium است. تشخیص و مسدود کردن دژافزارها، فعالیت مهاجمان و دیگر فنساختههای مخرب در سرورهای AD FS میتواند مراحل مهم در زنجیرههای شناختهشدهی حملات Nobelium را بشکند. مشتریان باید پیکربندی سرور AD FS خود را مرور کرده و تغییراتی را اعمال کنند تا این سیستمها در برابر این حملات ایمن شوند.”

منابع

[۱] https://docs.microsoft.com/windows-server/identity/active-directory-federation-services

[۲] https://www.microsoft.com/security/blog/2021/09/27/foggyweb-targeted-nobelium-malware-leads-to-persistent-backdoor

[۳] https://attack.mitre.org/groups/G0016

[۴] https://thehackernews.com/2021/04/researchers-find-additional.html

[۵] https://attack.mitre.org/techniques/T1574/001

[۶] https://docs.microsoft.com/windows-server/identity/ad-fs/deployment/best-practices-securing-ad-fs

[۷] https://thehackernews.com/2021/09/microsoft-warns-of-foggyweb-malware.html

ثبت ديدگاه