تعدادی از نمونههای موذی برای زیرسیستم ویندوز برای لینوکس (WSL) با هدف به خطر انداختن ماشینهای ویندوزی ایجاد شدهاند که با تاکتیکهای زیرکانه به اپراتورها اجازه میدهد از تشخیص داده شدن فرار کنند و با موتورهای ضد دژافزار محبوب، تشخیص را خنثی کنند.

Distinct tradecraft اولین نمونهای است که نشان میدهد یک عامل تهدیدکننده از WSL برای نصب payload های بعدی سوءاستفاده کرده است.

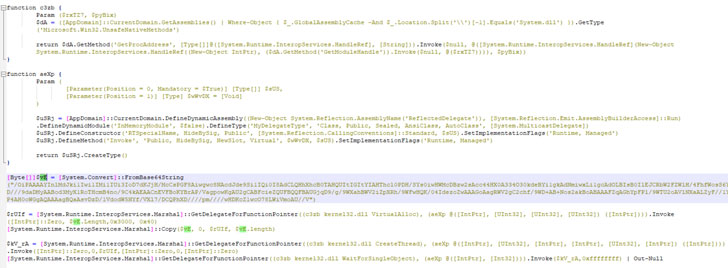

محققان Lumen Black Lotus Labs در گزارشی که روز پنجشنبه ۱۶ سپتامبر ۲۰۲۱ منتشر کردند دراینباره گفتند[۱]: “این فایلها بهعنوان لودرهایی عمل میکردند که یک payload را اجرا میکردند که در نمونه جاسازیشده بود یا از سرور راه دور بازیابی شده و سپس با استفاده از تماسهای API ویندوز به یک فرآیند در حال اجرا تزریق میشد.”

زیرسیستم ویندوز برای لینوکس که در اوت ۲۰۱۶ راهاندازی شد، یک لایهی سازگاری[۲] است که برای اجرای اجزای دوتایی لینوکس (در قالب ELF) بهطور native روی پلتفرم ویندوز و بدون overhead یک ماشین مجازی سنتی یا راهاندازی dual-boot طراحی شده است.

قدیمیترین artifact ها به ۳ مه ۲۰۲۱ برمیگردد، با مجموعهای از فایلهای باینری لینوکس هر دو تا سه هفته تا ۲۲ اوت ۲۰۲۱ بارگذاری شدند. نهتنها این نمونهها در پایتون ۳ نوشته شده بودند و با PyInstaller به یک فایل اجرایی ELF تبدیل میشوند، بلکه این فایلها نیز همچنین برای بارگیری shellcode از یک سرور فرمان و کنترل از راه دور و استفاده از PowerShell برای انجام فعالیتهای بعدی در میزبان آلوده استفاده میشوند.

این محموله ثانویه “shellcode” به یک فرآیند در حال اجرای ویندوز با استفاده از API Windows تزریق میشود که Lumen آن را “اجرای فایل باینری ELF در Windows” توصیف میکند، اما نه قبل از تلاش نمونه برای از کار انداختن آنتیویروس و ابزارهای تجزیهوتحلیل در دستگاه. علاوه بر این، استفاده از کتابخانههای استاندارد پایتون، برخی از این انواع را در ویندوز و لینوکس قادر به تبادل و استفاده از اطلاعات میکند.

محققان میگویند: “تاکنون، ما تعداد محدودی از نمونهها را فقط با یک آدرس IP قابلرؤیت عمومی شناسایی کردهایم، که نشان میدهد این فعالیت بسیار محدود است یا بهطور بالقوه هنوز درحالتوسعه است. همچنان که مرزهای مجزا بین سیستمعاملها همچنان مبهمتر میشوند، مهاجمان از سطوح حمله جدید استفاده خواهند کرد.”

منابع

[۱] https://blog.lumen.com/no-longer-just-theory-black-lotus-labs-uncovers-linux-executables-deployed-as-stealth-windows-loaders

[۲] https://docs.microsoft.com/en-us/windows/wsl

[۳] https://thehackernews.com/2021/09/new-malware-targets-windows-subsystem.html

ثبت ديدگاه