موج اخیر کمپینهای فیشینگ از اسناد word ویندوز ۱۱ از نوع Alpha-themed با ماکروهای ویژوالبیسیک، بهعنوان سلاحهایی برای بارگذاری payloadهای موذی، شامل یک ایمپلنت جاوا اسکریپت، در برابر یک ارائهدهندهی خدمات فروش (PoS) واقع در ایالاتمتحده استفاده کردند.

به گفتهی محققان شرکت امنیت سایبری Anomali، این حملات، که تصور میشود بین اواخر ژوئن تا اواخر ژوئیه ۲۰۲۱ رخ داده است، با اطمینان متوسط به یک گروه با انگیزههای مالی با نام FIN7 نسبت دادهشدهاند.

“Anomali Threat Research” در تجزیهوتحلیل فنی منتشرشده در ۲ سپتامبر دراینباره گفت[۱]: “هدفگذاری مشخص دامنهی Clearmind بهخوبی با روش ترجیحی FIN7 مطابقت دارد. به نظر میرسد هدف این گروه ارائهی انواع دربهای پشتی جاوا اسکریپت مورداستفاده توسط FIN7 حداقل تا سال ۲۰۱۸ بوده است.”

FIN7 که یک گروه در اروپای شرقی است، حداقل از اواسط سال ۲۰۱۵ فعالیت میکند و دارای سابقه در هدف قرار دادن صنایع رستوران، قمار و مهماننوازی در ایالاتمتحده برای غارت اطلاعات مالی مانند شماره کارتهای اعتباری و بدهیهای آنهاست که سپس در بازار سیاه برای سود استفاده یا فروخته میشود.

اگرچه چندین عضو این گروه به دلیل نقش خود در کمپینهای مختلف از ابتدای سال زندانیشدهاند[۲]، اما فعالیتهای FIN7 با توجه به TTP های مشابه آن با گروه دیگری به نام Carbanak مرتبط است، با تمایز اصلی اینکه FIN7 روی مهماننوازی و بخش خردهفروشی تمرکز دارد و Carbanak مؤسسات بانکی را هدف قرار داده است.

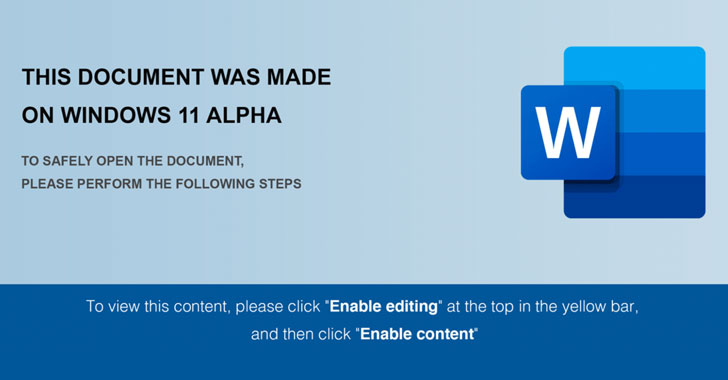

در جدیدترین حملهای که توسط Anomali مشاهده شد، عفونت با یک maldoc متعلق به Microsoft Word حاوی یک تصویر فریبنده که ظاهراً در Windows 11 Alpha ساخته شده است آغاز میشود و از گیرنده میخواهد تا ماکروها را قادر سازد تا مرحلهی بعدی فعالیت که شامل یک heavily-obfuscated VBA macro برای بازیابی یک payload مربوط به JavaScript است را فعال کند که عملکرد مشابهی[۳] با سایر دربهای پشتی مورداستفاده توسط FIN7 دارد.

اسکریپت VB علاوه بر انجام چندین مرحله برای جلوگیری از تجزیهوتحلیل کد با استفاده از دادههای ناخواسته، بررسی میکند که آیا در یک محیط مجازی مانند VirtualBox و VMWare اجرا میشود یا خیر، و در این صورت با تشخیص زبان روسی، اوکراینی یا چند زبان اروپای شرقی دیگر زنجیرهی عفونت خود را خاتمه میدهد.

انتساب درب پشتی به FIN7 ناشی از همپوشانی در قربانی شناسی و تکنیکهای اتخاذشده توسط این مهاجمان است، ازجمله استفاده از payload مبتنی بر جاوا اسکریپت برای غارت اطلاعات ارزشمند.

محققان دراینباره میگویند: “FIN7 یکی از بدنامترین گروههای دارای انگیزههای مالی است، زیرا حجم زیادی از دادههای حساس را از طریق تکنیکهای متعدد و سطوح حمله به سرقت بردهاند. اوضاع برای این گروه تهدیدکننده در چند سال گذشته آشفته بوده است، زیرا موفقیت و بدنامی آنها موردتوجه مسئولان قرارگرفته است. باوجود دستگیریها و مجازات برجسته، ازجمله در مورد اعضای بلندپایه، این گروه همچنان مثل همیشه در حال فعالیت است.”

منابع

[۱] https://www.anomali.com/blog/cybercrime-group-fin7-using-windows-11-alpha-themed-docs-to-drop-javascript-backdoor

[۲] https://thehackernews.com/2021/06/fin7-supervisor-gets-7-year-jail-term.html

[۳] https://labs.sentinelone.com/fin7-malware-chain-from-office-macro-malware-to-lightweight-js-loader

[۴] https://thehackernews.com/2021/09/fin7-hackers-using-windows-11-themed.html

ثبت ديدگاه